- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Ataques sin conexión están ataques que se puede realizar sin dicha entidad, p. ej. cuando un atacante tiene acceso a un archivo cifrado. En línea las entidades pueden realizar comprobaciones de seguridad adicionales para hacer que un protocolo sea más seguro.

Teniendo esto en cuenta, ¿qué es un ataque de adivinación de contraseñas sin conexión?

Adivinar la contraseña es un en línea técnica que implica intentar autenticar a un usuario en particular en el sistema. Como aprenderemos en la siguiente sección: Craqueo de contraseñas se refiere a un desconectado técnica en la que el atacante ha obtenido acceso a la contraseña hashes o base de datos.

En segundo lugar, ¿es un tipo de ataque fuera de línea? Ataques sin conexión | Piratería del sistema. Ataques sin conexión se realizan desde una ubicación que no sea la computadora real donde residen o se usaron las contraseñas. Ataques sin conexión generalmente requieren acceso físico a la computadora y copiar el archivo de contraseña del sistema en un medio extraíble.

Del mismo modo, puede preguntar, ¿qué es una contraseña sin conexión?

Explicación. Contraseña sin conexión Los ataques son cuando un atacante prueba la validez de contraseña intentos. Aparte de la fuerza bruta, otros tipos de contraseña sin conexión Los ataques incluyen ataques de diccionario y ataques de tabla de arco iris.

¿Qué es generalmente más rápido un ataque de contraseña fuera de línea o un ataque de contraseña en línea?

Para hacer esto, un atacante usará una computadora (o una computadora reforzada) para tomar contraseñas , calcule el hash y compárelos muy rápidamente. Tiempo ataques de contraseña en línea están limitados por la velocidad de la red, ataques de contraseña fuera de línea están limitados solo por la velocidad de la computadora que el atacante está usando para descifrarlos.

Recomendado:

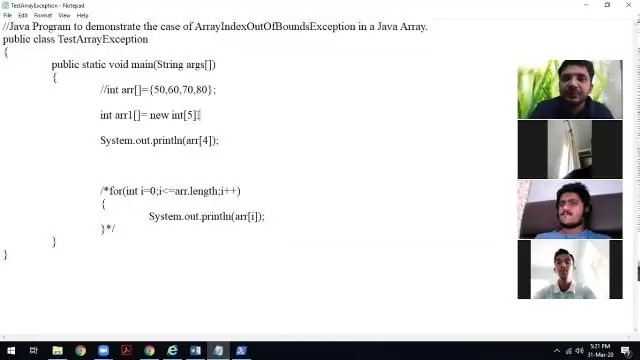

¿Qué es la excepción de índice fuera de límite en Java?

Excepción de índice fuera de límites. La excepción de índice fuera de límites es la excepción sin marcar que se produce en los errores de tiempo de ejecución. Esto surge debido a un parámetro no válido pasado a un método en un código. El compilador java no comprueba el error durante la compilación de un programa

¿Qué comando de línea de edición de ISPF se utiliza para insertar una nueva línea de texto?

Utilice los comandos de línea I o TE para insertar nuevas líneas, ya sea entre las líneas existentes o al final de los datos. Para eliminar una línea, escriba D sobre el número de la izquierda y presione Entrar. Para guardar su trabajo y salir del editor, escriba END en la línea de comando y presione Enter

¿Por qué Niantic hizo que Pokémon fuera?

Niantic colaboró con Warner Brothers Games para crear Harry Potter: Wizards Unite, y Pokemon Go se creó en asociación con Nintendo. Niantic busca mejorar los mapas del mundo real que brindan destinos o puntos de participación, como los gimnasios de Pokémon Go donde tienen lugar las batallas virtuales

¿En qué se diferencia un ataque de spear phishing de un ataque de phishing general?

El phishing y el spear phishing son formas muy comunes de ataque de correo electrónico diseñadas para que usted realice una acción específica, por lo general, hacer clic en un enlace o archivo adjunto malicioso. La diferencia entre ellos es principalmente una cuestión de focalización. Los correos electrónicos de spear phishing están cuidadosamente diseñados para que un solo destinatario responda

¿Qué línea de puntos es una línea de simetría?

La línea de puntos en el medio de la letra A, a continuación, se llama línea de espejo, porque si coloca un espejo a lo largo de ella, el reflejo se ve exactamente igual que el original. Otro nombre para una línea de espejo es una línea de simetría. Este tipo de simetría también se puede llamar simetría reflectante o simetría de reflexión