- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

los Regla de seguridad . los Regla de seguridad requiere las salvaguardias administrativas, físicas y técnicas adecuadas para garantizar la confidencialidad, integridad y seguridad de información médica protegida electrónica.

De manera similar, se pregunta, ¿qué aborda la regla de seguridad de Hipaa?

los Regla de seguridad de HIPAA requiere que los médicos protejan la información de salud protegida y almacenada electrónicamente de los pacientes (conocida como "ePHI") mediante el uso de salvaguardas administrativas, físicas y técnicas adecuadas para garantizar la confidencialidad, integridad y seguridad de esta información.

Posteriormente, la pregunta es, ¿qué tipo de información de salud aborda la regla de seguridad? los Regla de seguridad protege un subconjunto de información cubierto por la Privacidad Regla , que es identificable individualmente información de salud una entidad cubierta crea, recibe, mantiene o transmite en forma electrónica. los Regla de seguridad llama a esto información Electrónico protegido información de salud ”(E-PHI).

De los mismos, ¿cuál es el propósito de la regla de seguridad?

los objetivo de la HIPAA por mandato federal Regla de seguridad es establecer estándares nacionales para la protección de la información médica protegida electrónica. Esta objetivo se convirtió en primordial cuando la necesidad de informatizar, digitalizar y estandarizar la atención médica requirió un mayor uso de los sistemas informáticos.

¿Cuáles son los tres estándares de la regla de seguridad Hipaa?

En términos generales, el Regla de seguridad de HIPAA requiere la implementación de Tres tipos de salvaguardas: 1) administrativas, 2) físicas y 3 ) técnico. Además, impone otros requisitos organizativos y la necesidad de documentar procesos análogos a los HIPAA Intimidad Regla.

Recomendado:

¿Qué es una regla NAT?

La traducción de direcciones de red (NAT) es un método para reasignar un espacio de direcciones IP a otro modificando la información de la dirección de red en el encabezado IP de los paquetes mientras están en tránsito a través de un dispositivo de enrutamiento de tráfico. Se puede utilizar una dirección IP enrutable a Internet de una puerta de enlace NAT para toda una red privada

¿Qué es la regla de notificación de incumplimiento de Hitech?

Regla final provisional de notificación de incumplimiento de HITECH. HHS emitió regulaciones que requieren que los proveedores de atención médica, planes de salud y otras entidades cubiertas por la Ley de Portabilidad y Responsabilidad de Seguros de Salud (HIPAA) notifiquen a las personas cuando se viola su información médica

¿Qué es una regla de correlación?

Reglas de correlación Una regla de correlación, también conocida como regla de hecho, es una expresión lógica que hace que el sistema tome una acción específica si ocurre un evento en particular. Por ejemplo, "Si una computadora tiene un virus, avise al usuario". En otras palabras, una regla de correlación es una condición (o conjunto de condiciones) que funciona como un disparador

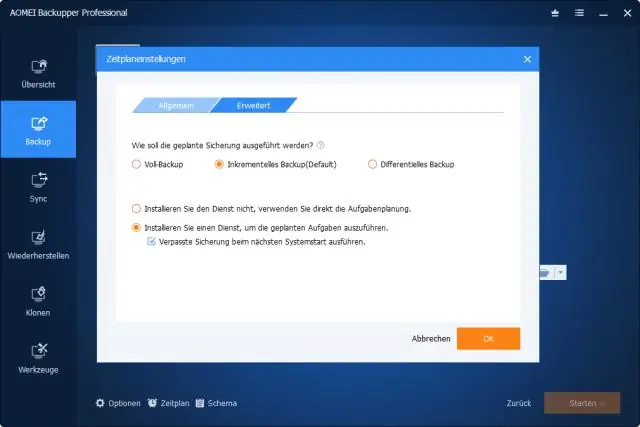

¿Qué es la copia de seguridad en frío y la copia de seguridad en caliente?

Diferencia entre una copia de seguridad en caliente y una copia de seguridad en frío en Oracle. Se realiza una copia de seguridad en frío cuando no hay actividad del usuario en el sistema. También llamado como copia de seguridad fuera de línea, se toma cuando la base de datos no se está ejecutando y no hay usuarios conectados. Se realiza una copia de seguridad en caliente cuando la base de datos debe ejecutarse todo el tiempo

¿Puede restaurar una copia de seguridad diferencial sin una copia de seguridad completa?

1 respuesta. No es posible realizar una copia de seguridad diferencial de una base de datos si no se realizó una copia de seguridad previa. Una copia de seguridad diferencial se basa en la copia de seguridad completa de datos anterior más reciente. Una copia de seguridad diferencial captura solo los datos que han cambiado desde esa copia de seguridad completa