Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Nessus herramienta es una marca y patentada escáner de vulnerabilidad creado por Tenable Network Security. Ha sido instalado y utilizado por millones de usuarios en todo el mundo para vulnerabilidad evaluación, problemas de configuración, etc.

En este sentido, ¿cuál es el mejor escáner de vulnerabilidades?

Principales herramientas de análisis de vulnerabilidades

- Nessus.

- Skybox.

- Servicio de seguridad gestionado en la nube de Alibaba.

- Metasploit.

- Netsparker.

- Eructar.

- Escáner de vulnerabilidades de Acunetix. Acunetix es otra herramienta que solo escanea aplicaciones basadas en web.

- Nmap. Nmap es un escáner de puertos que también ayuda a las pruebas de lápiz al marcar las mejores áreas para apuntar en un ataque.

También se puede preguntar, ¿cuál de las herramientas de vulnerabilidad ha utilizado en su red? Los mejores escáneres de vulnerabilidades de red

- Administrador de configuración de red SolarWinds (PRUEBA GRATUITA)

- ManageEngine Vulnerability Manager Plus (PRUEBA GRATUITA)

- Monitoreo de vulnerabilidades de red de Paessler con PRTG (PRUEBA GRATUITA)

- OpenVAS.

- Analizador de seguridad de línea de base de Microsoft.

- Retina Network Scanner Community Edition.

Por lo tanto, ¿qué hace un escáner de vulnerabilidades?

Escaneo de vulnerabilidades es una inspección de los puntos potenciales de explotación en una computadora o red para identificar agujeros de seguridad. A vulnerabilidad El escaneo detecta y clasifica las debilidades del sistema en computadoras, redes y equipos de comunicaciones y predice la efectividad de las contramedidas.

¿Qué es una herramienta de evaluación de vulnerabilidades?

Evaluación de vulnerabilidad Las herramientas están diseñadas para escanear automáticamente en busca de amenazas nuevas y existentes que puedan apuntar a su aplicación. Los tipos de herramientas incluyen: Escáneres de aplicaciones web que prueban y simulan patrones de ataque conocidos. Escáneres de protocolos que buscan protocolos, puertos y servicios de red vulnerables.

Recomendado:

¿Cuál es la herramienta más popular utilizada para contenerización?

Tutum, Kitematic, dockersh, Weave y Centurion son las herramientas más populares en la categoría 'ContainerTools'

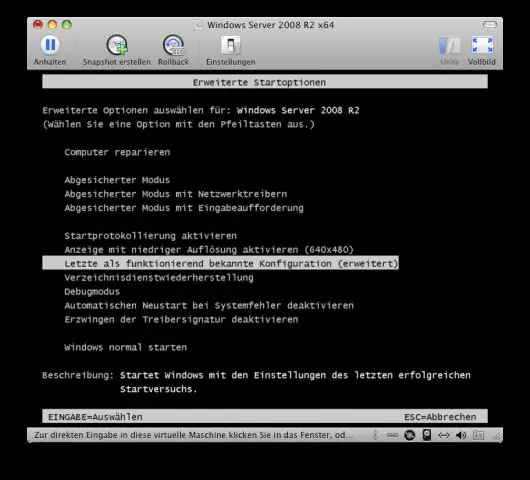

¿Cuál es la diferencia entre la última configuración buena conocida y la restauración del sistema?

Mientras que Restaurar sistema usa puntos de restauración para devolver los archivos y la configuración del sistema a un punto anterior en el tiempo sin afectar los archivos personales. Puede deshacer la restauración del sistema, pero no existe tal opción en Última configuración válida conocida. La última configuración buena conocida está deshabilitada en Windows 8 o Windows 8.1 de forma predeterminada

¿Cómo puede acceder a la herramienta manual mientras usa cualquier otra herramienta?

La herramienta Mano es más una función que una herramienta real porque rara vez es necesario hacer clic en la herramienta Mano para usarla. Simplemente mantenga presionada la barra espaciadora mientras usa cualquier otra herramienta, y el cursor cambia al ícono de Mano, lo que le permite mover la imagen en su ventana arrastrando

¿Qué herramienta puede utilizar para descubrir vulnerabilidades o malas configuraciones peligrosas en sus sistemas y red?

Un escáner de vulnerabilidades es una herramienta que escaneará una red y sistemas en busca de vulnerabilidades o configuraciones incorrectas que representen un riesgo de seguridad

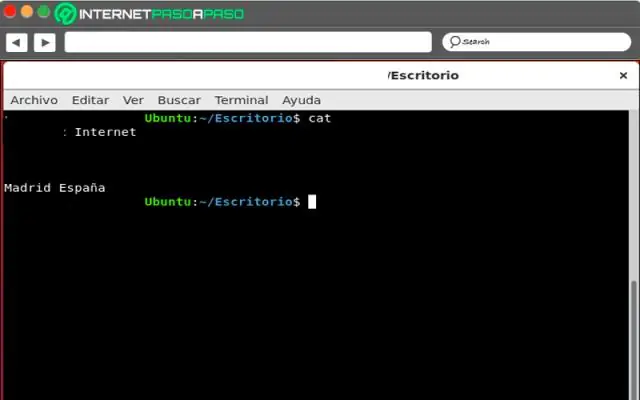

¿Cuál es la herramienta de supervisión del rendimiento más utilizada en Linux?

Tcpdump Teniendo esto en cuenta, ¿cómo veo el rendimiento en Linux? Arriba - Monitoreo de procesos de Linux. VmStat - Estadísticas de memoria virtual. Lsof: lista de archivos abiertos. Tcpdump: analizador de paquetes de red. Netstat: