- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

¿En qué servicio o protocolo se basa el Protocolo de copia segura para garantizar que las transferencias de copias seguras procedan de usuarios autorizados? ? Protocolo de copia segura ( SCP ) se usa para copiar de forma segura Imágenes de IOS y archivos de configuración a un SCP servidor. Para realizar esto, SCP lo hará utilizar conexiones SSH de usuarios autenticado a través de AAA.

En consecuencia, ¿qué tipo de algoritmos requieren que el remitente y el receptor intercambien una clave secreta que se utiliza para garantizar la confidencialidad de los mensajes?

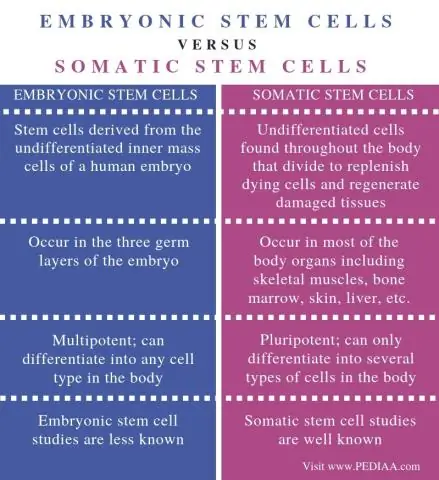

Dos populares algoritmos que son utilizado para asegurar que los datos no son interceptados y modificados (integridad de los datos) son MD5 y SHA. AES es un protocolo de cifrado y proporciona datos confidencialidad . DH (Diffie-Hellman) es un algoritmo es decir usó por intercambio de llaves . RSA es un algoritmo es decir usó para autenticación.

Posteriormente, la pregunta es, ¿qué dos prácticas están asociadas con la protección de las funciones y el rendimiento de los sistemas operativos del enrutador? (Escoge dos.)

- Instale un UPS.

- Guarde una copia segura de las imágenes del sistema operativo del enrutador.

- Deshabilite los servicios de enrutador predeterminados que no son necesarios.

- Reduzca la cantidad de puertos que se pueden usar para acceder al enrutador.

En segundo lugar, ¿qué es una implementación eficaz de dispositivos IPS e IDS en una red corporativa?

Un despliegue efectivo de IPS / IDS es colocar un IPS justo detrás del enrutador fronterizo para filtrar el tráfico entrante y saliente del corporativo interno la red . IPS e IDS las tecnologías pueden complementarse entre sí.

¿Cómo se lleva a cabo un ataque pitufo?

los Ataque de los pitufos es una denegación de servicio distribuida ataque en el que un gran número de paquetes del Protocolo de mensajes de control de Internet (ICMP) con la IP de origen falsificada de la víctima prevista se transmiten a una red informática utilizando una dirección de transmisión IP.

Recomendado:

¿Cuáles son las características de las contraseñas seguras?

Características de las contraseñas seguras Al menos 8 caracteres; cuantos más caracteres, mejor. Una mezcla de letras mayúsculas y minúsculas. Una mezcla de letras y números. Inclusión de al menos un carácter especial, por ejemplo,! @ #?] Nota: no lo use en su contraseña, ya que ambos pueden causar problemas en los navegadores web

¿Qué tipo de algoritmos requieren que el remitente y el receptor intercambien una clave secreta que se utiliza para garantizar la confidencialidad de los mensajes?

¿Qué tipo de algoritmos requieren que el remitente y el receptor intercambien una clave secreta que se utiliza para garantizar la confidencialidad de los mensajes? Explicación: Los algoritmos simétricos utilizan la misma clave, una clave secreta, para cifrar y descifrar datos. Esta clave debe compartirse previamente antes de que se pueda producir la comunicación

¿Cuál es la diferencia entre las funciones reentrantes y seguras para subprocesos?

El código seguro para subprocesos es aquel que se puede realizar desde varios subprocesos de forma segura, incluso si las llamadas ocurren simultáneamente en varios subprocesos. El código reentrante significa que puede hacer todas las cosas que puede hacer el código seguro para subprocesos, pero también garantizar la seguridad incluso si llama a la misma función dentro del mismo hilo

¿Qué servicio de almacenamiento de AWS es más adecuado para realizar copias de seguridad de datos durante períodos más prolongados?

Amazon S3 Glacier es un servicio de almacenamiento en la nube seguro, duradero y de muy bajo costo para el archivo de datos y la copia de seguridad a largo plazo. Los clientes pueden almacenar de manera confiable cantidades grandes o pequeñas de datos por tan solo $ 0.004 por gigabyte por mes, un ahorro significativo en comparación con las soluciones locales

¿Son seguras las tapas de plástico para enchufes?

El uso de cubiertas niega las medidas de seguridad existentes en forma de persianas protectoras, exponiendo los contactos eléctricos vivos. Las cubiertas pueden aflojarse o los niños pueden quitarlas fácilmente, lo que puede provocar un riesgo de electrocución. Las cubiertas también pueden dañar el enchufe, lo que puede provocar un sobrecalentamiento y riesgo de incendio