Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Acceso remoto seguro . Acceso remoto seguro protege los datos confidenciales cuando se accede a las aplicaciones desde computadoras fuera de la red corporativa. Acceso remoto seguro pide medidas para garantizar la seguridad de los puntos finales y utilizar una VPN SSL para autenticar a los usuarios y cifrar los datos.

La gente también pregunta, ¿qué se puede hacer para proteger el acceso remoto?

Consejos básicos de seguridad para escritorio remoto

- Utilice contraseñas seguras.

- Actualice su software.

- Restrinja el acceso mediante cortafuegos.

- Habilite la autenticación de nivel de red.

- Limite los usuarios que pueden iniciar sesión mediante Escritorio remoto.

- Establece una política de bloqueo de cuenta.

- Cambie el puerto de escucha para Escritorio remoto.

- Utilice puertas de enlace RDP.

Del mismo modo, ¿qué significa acceso remoto? Acceso remoto es la capacidad de acceso una computadora o una red remotamente a través de una conexión de red. Acceso remoto permite a los usuarios acceso los sistemas que necesitan cuando no pueden conectarse físicamente directamente; en otras palabras, usuarios acceso sistemas remotamente mediante el uso de una conexión a Internet o telecomunicaciones.

En este sentido, ¿es seguro permitir el acceso remoto?

La mayoría de las personas que poseen computadoras han otorgado acceso remoto a un técnico informático en un momento u otro. Además, si bien puede parecer una violación de seguridad otorgar remoto control sobre sus sistemas, en realidad no es menos seguro que permitir que alguien inicie sesión en persona.

¿Cuáles son los tipos de acceso remoto?

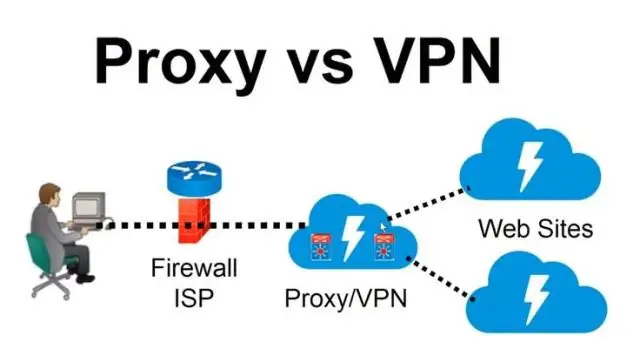

En esta publicación, discutiremos los enfoques más populares para el acceso remoto: VPN, uso compartido de escritorio, PAM y VPAM

- VPN: redes privadas virtuales.

- Compartir escritorio.

- PAM: Gestión de acceso privilegiado.

- VPAM: Gestión de acceso privilegiado de proveedores.

Recomendado:

¿Cómo le doy a alguien acceso remoto a MySQL?

Realice los siguientes pasos para otorgar acceso a un usuario desde un host remoto: Inicie sesión en su servidor MySQL localmente como el usuario root usando el siguiente comando: # mysql -u root -p. Se le solicitará su contraseña de root de MySQL. Utilice un comando GRANT en el siguiente formato para habilitar el acceso para el usuario remoto

¿Cómo doy acceso remoto a MySQL?

Realice los siguientes pasos para otorgar acceso a un usuario desde un host remoto: Inicie sesión en su servidor MySQL localmente como el usuario root usando el siguiente comando: # mysql -u root -p. Se le solicitará su contraseña de root de MySQL. Utilice un comando GRANT en el siguiente formato para habilitar el acceso para el usuario remoto

¿Cuál es la diferencia entre VPN y acceso remoto?

Una VPN es una red privada más pequeña que se ejecuta en la parte superior de una red pública más grande, mientras que Remote Desktop es un tipo de software que permite a los usuarios controlar de forma remota una computadora. 2. Escritorio remoto permite el acceso y control a una computadora específica, mientras que VPN solo permite el acceso a recursos de red compartidos

¿Por qué el almacenamiento de datos orientado a columnas hace que el acceso a los datos en los discos sea más rápido que el almacenamiento de datos orientado a filas?

Las bases de datos orientadas a columnas (también conocidas como bases de datos en columnas) son más adecuadas para cargas de trabajo analíticas porque el formato de datos (formato de columna) se presta a un procesamiento de consultas más rápido: escaneos, agregación, etc. columnas) contiguas

¿Cuál es el protocolo de acceso múltiple para el control de acceso a canales?

9. ¿Cuál de los siguientes es el protocolo de acceso múltiple para el control de acceso al canal? Explicación: en CSMA / CD, se ocupa de la detección de colisiones después de que se ha producido, mientras que CSMA / CA se ocupa de la prevención de colisiones. CSMA / CD es la abreviatura de Carrier Sensing Multiple Access / Collision Detection