- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Control de acceso es una técnica de seguridad que regula quién o qué puede ver o utilizar los recursos en un entorno informático. Físico control de acceso limites acceso a recintos, edificios, salas y activos informáticos físicos. control de acceso limita las conexiones a redes informáticas, archivos y datos del sistema.

Además, ¿cuáles son los 3 tipos de control de acceso?

Los tres tipos de control de acceso Sistemas Control de acceso los sistemas entran Tres variaciones: discrecional Control de acceso (DAC), obligatorio Control de acceso (MAC) y basado en roles Control de acceso (RBAC).

Del mismo modo, ¿cuáles son las siete categorías principales de control de acceso? B: El siete categorías principales de control de acceso son directivas, disuasorias, compensatorias, detectivescas, correctivas y de recuperación.

Del mismo modo, ¿qué es el control de acceso en guardia de seguridad?

Un deber clave de un Guardia de seguridad Es para control los acceso y salida a una instalación o área. acceso y la salida es para asegurar que solo esté autorizado personal , vehículos y materiales están autorizados a entrar, moverse dentro y salir de la instalación.

¿Qué se entiende por control de acceso obligatorio?

En seguridad informática, control de acceso obligatorio (MAC) se refiere a un tipo de control de acceso mediante el cual el sistema operativo restringe la capacidad de un sujeto o iniciador para acceso o, en general, realizar algún tipo de operación sobre un objeto u objetivo. Los sujetos y los objetos tienen cada uno un conjunto de atributos de seguridad.

Recomendado:

¿Por qué una base de datos plana es menos eficaz que una base de datos relacional?

Una sola tabla de archivo plano es útil para registrar una cantidad limitada de datos. Pero una base de datos de archivo plano grande puede ser ineficaz, ya que ocupa más espacio y memoria que una base de datos relacional. También requiere que se agreguen nuevos datos cada vez que ingresa un nuevo registro, mientras que una base de datos relacional no lo hace

¿Cómo restauro una base de datos SQL en otra base de datos?

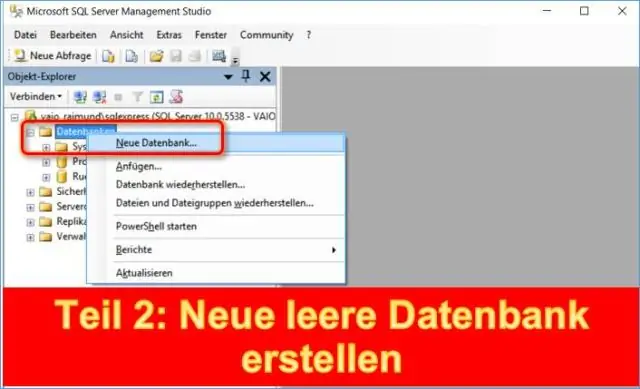

Para restaurar una base de datos en una nueva ubicación y, opcionalmente, cambiar el nombre de la base de datos. Conéctese a la instancia adecuada del motor de base de datos de SQL Server y, a continuación, en el Explorador de objetos, haga clic en el nombre del servidor para expandir el árbol del servidor. Haga clic con el botón derecho en Bases de datos y luego en Restaurar base de datos. Se abre el cuadro de diálogo Restaurar base de datos

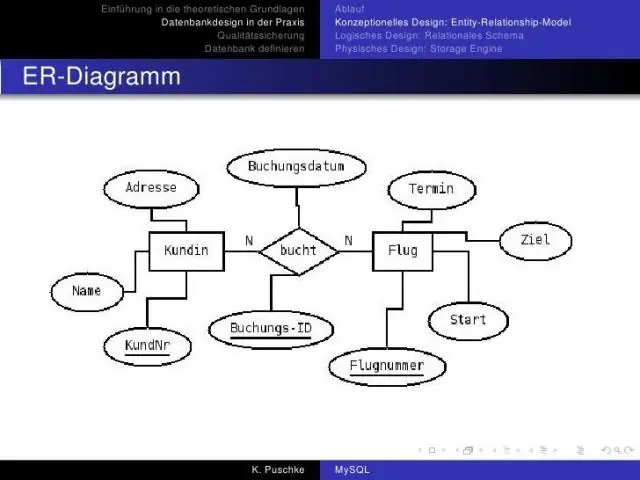

¿Qué es el diseño de base de datos lógica y el diseño de base de datos física?

El modelado de bases de datos lógicas incluye; ERD, diagramas de procesos comerciales y documentación de comentarios de los usuarios; Considerando que el modelado de bases de datos físicas incluye; diagrama de modelo de servidor, documentación de diseño de base de datos y documentación de comentarios de los usuarios

¿Por qué el almacenamiento de datos orientado a columnas hace que el acceso a los datos en los discos sea más rápido que el almacenamiento de datos orientado a filas?

Las bases de datos orientadas a columnas (también conocidas como bases de datos en columnas) son más adecuadas para cargas de trabajo analíticas porque el formato de datos (formato de columna) se presta a un procesamiento de consultas más rápido: escaneos, agregación, etc. columnas) contiguas

¿Cuál es el protocolo de acceso múltiple para el control de acceso a canales?

9. ¿Cuál de los siguientes es el protocolo de acceso múltiple para el control de acceso al canal? Explicación: en CSMA / CD, se ocupa de la detección de colisiones después de que se ha producido, mientras que CSMA / CA se ocupa de la prevención de colisiones. CSMA / CD es la abreviatura de Carrier Sensing Multiple Access / Collision Detection