Tabla de contenido:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Salvaguardias administrativas

Ellos determinan los procesos de documentación, roles y responsabilidades, requisitos de capacitación, políticas de mantenimiento de datos y más. Administrativo protecciones aseguran que el fisico y tecnico las protecciones se implementan de manera adecuada y coherente.

De esta manera, ¿cuáles son las salvaguardias técnicas?

Salvaguardias técnicas son “la tecnología y la política y los procedimientos para su uso que protegen la información de salud protegida electrónica y controlan el acceso a ella”, de acuerdo con la Regla de Seguridad de HIPAA.

Además de lo anterior, ¿qué tipo de información está protegida por las normas de seguridad físicas, administrativas y técnicas de salvaguarda? La HIPAA Regla de seguridad requiere que los médicos proteger los pacientes almacenados electrónicamente, protegido salud información (conocido como "ePHI") mediante el uso apropiado administrativo , físico y salvaguardias técnicas para asegurar la confidencialidad, integridad y seguridad de esta información.

De esta manera, ¿qué son las salvaguardias administrativas?

Salvaguardias administrativas son un subconjunto especial de la Regla de seguridad de HIPAA que se enfoca en la organización interna, las políticas, los procedimientos y el mantenimiento de las medidas de seguridad que protegen la información de salud del paciente.

¿Cuál es un ejemplo de una salvaguardia técnica como lo requiere la Regla de seguridad?

Dos de los aspectos principales de una fuerte salvaguardias técnicas están dentro del control de acceso y auditoría requisitos . Para ejemplo , una instalación necesita determinar la capacidad de control de acceso de todos los sistemas de información con ePHI y garantizar que la actividad del sistema se pueda rastrear hasta un usuario específico.

Recomendado:

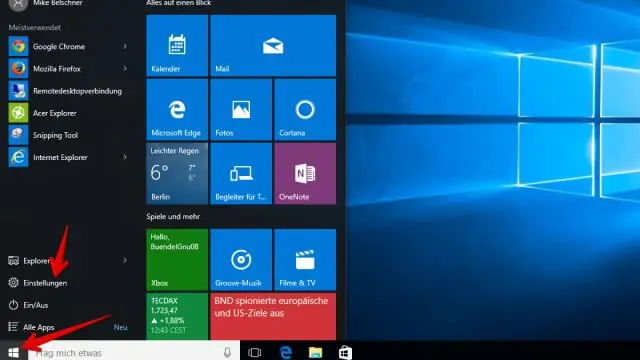

¿Qué son las herramientas administrativas en Windows 10?

Herramientas administrativas es una carpeta en el Panel de control que contiene herramientas para administradores del sistema y usuarios avanzados. Las herramientas de la carpeta pueden variar según la versión de Windows que esté utilizando

¿Qué componente es más probable que permita que las máquinas físicas y virtuales se comuniquen entre sí?

¿Qué componente es más probable que permita que las máquinas físicas y virtuales se comuniquen entre sí? -Los conmutadores virtuales permiten que múltiples servidores virtuales y / o escritorios se comuniquen en un segmento de red virtual y / o red física. Los conmutadores virtuales a menudo se configuran en el hipervisor

¿Qué son las técnicas de búsqueda de anidamiento?

Técnicas de búsqueda: anidamiento. Nesting usa paréntesis () para asegurar que las operaciones booleanas se realicen en la secuencia deseada. Anidar sinónimos puede ampliar su búsqueda. Ejemplo: tabaquismo Y (adolescentes O adolescentes)

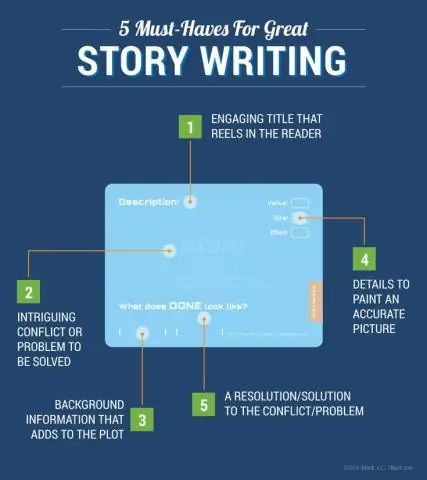

¿Qué son las historias de usuarios técnicas?

Definición de historias técnicas de usuarios. Una historia de usuario técnica es aquella que se centra en el soporte no funcional de un sistema. A veces se centran en historias clásicas no funcionales, por ejemplo: relacionadas con la seguridad, el rendimiento o la escalabilidad. Otro tipo de historia técnica se centra más en la deuda técnica y la refactorización

¿Qué son las técnicas creativas de resolución de problemas?

Afortunadamente, existen muchas técnicas creativas de resolución de problemas para resolver esta tensión y revelar nuevas soluciones. 8 técnicas creativas de resolución de problemas que dan resultados. 1) Haga preguntas convincentes. 2) Encuentre su centro. 3) Explore el contexto. 4) Busque la sabiduría. 5) Aléjate. 6) Cambiar roles. 7) Usa los Seis Sombreros para Pensar