- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Es el proceso para identificar vulnerabilidades de seguridad en una aplicación mediante la evaluación del sistema o la red con varias técnicas maliciosas. Una vez que se identifica la vulnerabilidad, se utiliza para explotar el sistema y obtener acceso a información confidencial.

Precisamente, ¿qué implican las pruebas de penetración?

Pruebas de penetración , también llamado prueba de pluma o piratería ética, es la practica de pruebas un sistema informático, una red o una aplicación web para encontrar seguridad vulnerabilidades que un atacante podría aprovechar. El principal objetivo de la prueba de penetración es identificar seguridad debilidades.

Además de lo anterior, ¿qué son las pruebas de penetración con ejemplo? Ejemplos de de Pruebas de penetración Herramientas NMap: esta herramienta se utiliza para escanear puertos, identificar el sistema operativo, rastrear la ruta y escanear vulnerabilidades. Nessus: esta es una herramienta tradicional de vulnerabilidades basada en la red. Pass-The-Hash: esta herramienta se utiliza principalmente para descifrar contraseñas.

También se puede preguntar, ¿cuáles son los pasos en las pruebas de penetración?

Las 7 fases de pruebas de penetración son: acciones previas al compromiso, reconocimiento, modelado de amenazas e identificación de vulnerabilidades, explotación, posexplotación, informes y resolución y pruebas . Es posible que haya escuchado diferentes fases o haya utilizado su propio enfoque, yo las utilizo porque las encuentro efectivas.

¿Cuánto tiempo dura una prueba de penetración?

1-3 semanas

Recomendado:

¿Qué es un proceso en un sistema operativo? ¿Qué es un hilo en un sistema operativo?

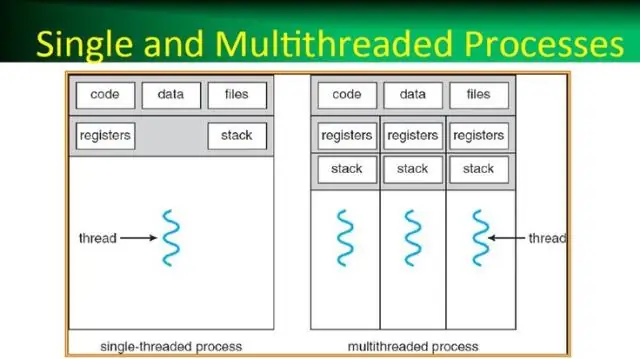

Un proceso, en los términos más simples, es un programa en ejecución. Uno o más subprocesos se ejecutan en el contexto del proceso. Un hilo es la unidad básica a la que el sistema operativo asigna tiempo de procesador. La agrupación de subprocesos se utiliza principalmente para reducir el número de subprocesos de la aplicación y proporcionar gestión de los subprocesos de trabajo

¿Cuál es la diferencia entre piratería ética y pruebas de penetración?

Las pruebas de penetración son un proceso que identifica vulnerabilidades de seguridad, riesgos de fallas y entornos poco confiables. El objetivo de la piratería ética sigue siendo identificar las vulnerabilidades y corregirlas antes de que puedan ser explotadas por los delincuentes, pero el enfoque tiene un alcance mucho más amplio que el pentesting

¿Cuáles son los diferentes tipos de pruebas de penetración?

Cinco tipos de pruebas de penetración para pruebas de servicios de red de pruebas de penetración. Este tipo de prueba de lápiz es el requisito más común para los probadores de lápiz. Pruebas de aplicaciones web. Es más una prueba dirigida, también, más intensa y detallada. Pruebas del lado del cliente. Pruebas de redes inalámbricas. Pruebas de ingeniería social

¿Por qué el error de entrenamiento es menor que el error de prueba?

El error de entrenamiento generalmente será menor que el error de prueba porque los mismos datos utilizados para ajustar el modelo se emplean para evaluar su error de entrenamiento. Parte de la discrepancia entre el error de entrenamiento y el error de prueba se debe a que el conjunto de entrenamiento y el conjunto de prueba tienen valores de entrada diferentes

¿Qué es la explotación en las pruebas de penetración?

Objetivo. La fase de explotación de una prueba de penetración se centra únicamente en establecer el acceso a un sistema o recurso evitando las restricciones de seguridad