En este tutorial, aprenderá a: Verificar requisitos previos. Prepare los recursos de Azure. Prepare las instancias de AWS EC2 para la migración. Implemente un servidor de configuración. Habilite la replicación para máquinas virtuales. Pruebe la conmutación por error para asegurarse de que todo funcione. Ejecute una conmutación por error única en Azure. Última modificación: 2025-01-22 17:01

En un iPhone, puede agregar múltiples ciudades / países en la sección del reloj, pero abrir la aplicación del reloj y luego la sección del Reloj mundial cada vez puede ser una molestia. Seleccione cualquier zona horaria en el widget y cambie la hora de cualquier país al instante y obtenga la hora actualizada de otros países también. Última modificación: 2025-01-22 17:01

Cómo: Dar formato a las direcciones de correo de las Fuerzas Armadas Escriba el nombre completo del miembro del servicio en la dirección - Todos los correos enviados a las Fuerzas Armadas deben dirigirse a alguien específico; El USPS ya no permite enviar correo a "Cualquier miembro del servicio". Incluya la unidad y el cuadro (donde corresponda) en la Línea de dirección 1. En el campo 'Ciudad', ingrese APO / FPO / DPO. Última modificación: 2025-01-22 17:01

Samsung anuncia el Galaxy Fold, un teléfono que se abre en un enlace Copiar tableta. Cambiar de cámara. Última modificación: 2025-01-22 17:01

Aprendizaje profundo para principiantes El aprendizaje automático es una aplicación de inteligencia artificial que puede aprender y mejorar automáticamente a partir de la experiencia sin estar programada explícitamente para hacerlo. En el aprendizaje automático, los algoritmos utilizan una serie de pasos finitos para resolver el problema aprendiendo de los datos. Última modificación: 2025-01-22 17:01

Sí, técnicamente esto puede funcionar; ambas tarjetas le darán una salida gráfica. Sin embargo, diferentes tarjetas no se pueden vincular para funcionar como una matriz de GPU (CrossFire o SLI), por lo que generalmente no podrá usarlas juntas para renderizar gráficos en juegos. Última modificación: 2025-01-22 17:01

Para desactivar la depuración, realice una recuperación. Para obtener instrucciones completas, vaya a http://www.google.com/chromeos/recovery. Obtenga más información sobre las funciones de depuración en www.chromium.org/chromium-os/how-tos-and-troubleshooting/debugging-features. Última modificación: 2025-01-22 17:01

El soporte de acción agrega soporte AJAX a otro componente de visualforce y luego llama al método del controlador. La función de acción no puede agregar soporte AJAX a otro componente. Pero desde un componente particular que tiene soporte AJAX (onclick, onblur, etc.), se puede llamar a la función de acción para llamar al método del controlador. Última modificación: 2025-01-22 17:01

El sustantivo 'día' es un sustantivo común. No da el nombre de un día específico. Sin embargo, 'día' puede usarse como parte de un sintagma nominal propio, en el que. Última modificación: 2025-01-22 17:01

De hecho, SharePoint Online Plan 1 cuesta lo mismo que Office 365 Business Essentials, que también incluye SharePoint Online Plan 1. Por lo tanto, no venda más Exchange Online Plan 1 y SharePoint Online Plan 1 a sus clientes. Última modificación: 2025-01-22 17:01

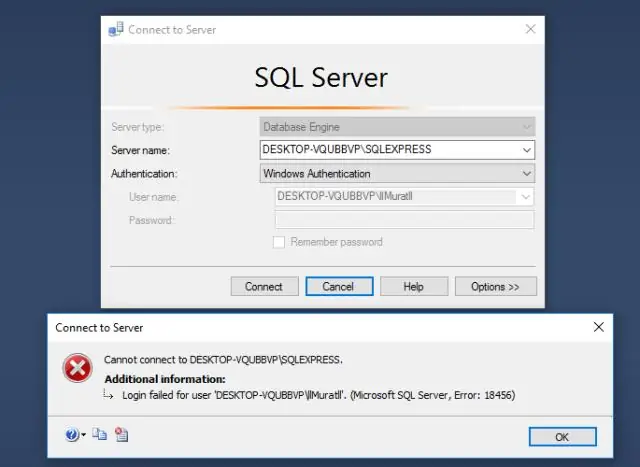

Cuando está habilitada, la autenticación de modo mixto le permite iniciar sesión en un servidor SQL utilizando su nombre de usuario y contraseña de Windows VDS o su nombre de usuario y contraseña de base de datos SQL. Cuando inicia sesión con su nombre de usuario y contraseña de Windows VDS, tiene acceso a todas las bases de datos en el servidor. Última modificación: 2025-01-22 17:01

Public class JavaStringArrayLengthExample {public static void main (String args []) {String [] strArray = new String [] {'Java', 'String', 'Array', 'Length'}; int longitud = strArray. largo; Sistema. fuera. println ('La longitud de la matriz de cadenas es:' + longitud); para (int i = 0; i <longitud; i ++) {System. fuera. println (strArray [i]);. Última modificación: 2025-01-22 17:01

Cambie el puerto de escucha RDP en Windows 7 Paso 1: Abra el 'Editor del registro' Presione la combinación de botones de 'Tecla de Windows + R', esto abrirá el mensaje 'Ejecutar'. Paso 2: busque la clave de registro RDP-TCP. Abra la clave raíz, HKEY_LOCAL_MACHINE (a menudo abreviado como HKLM). Paso 3: Edite el valor de PortNumber. Paso 4: reinicie la computadora. Última modificación: 2025-01-22 17:01

Procedimiento 2.2. Creación de un paquete de ejemplo: eject En un indicador de shell, vaya a buildroot y cree un nuevo archivo de especificaciones para su paquete. Abra el archivo de especificaciones en un editor de texto. Edite la etiqueta de lanzamiento para establecer el valor de lanzamiento del paquete. Complete la versión y agregue un resumen del software:. Última modificación: 2025-01-22 17:01

Vaya a Inicio> Ejecutar y escriba cmd. En un símbolo del sistema, escriba nslookup y luego presione Entrar. Escriba, donde nombre de dominio es el nombre de su dominio, y luego presione Entrar. Se debe mostrar el registro MX del dominio que ingresó. Última modificación: 2025-01-22 17:01

Ichabod Crane, el maestro itinerante de Sleepy Hollow, menos un personaje que una caricatura, grotesco en su apariencia física. Debido a su crédula apetito por lo maravilloso, Brom Bones le asusta y se aleja de Katrina y Sleepy Hollow, que finge ser el legendario Jinete Sin Cabeza. Última modificación: 2025-01-22 17:01

Las variables locales no son visibles fuera del método. Las variables de instancia se declaran en una clase, pero fuera de un método. También se denominan variables de miembro o de campo. Las variables de clase / estáticas se declaran con la palabra clave estática en una clase, pero fuera de un método. Última modificación: 2025-01-22 17:01

En dispositivos Windows Phone y tableta, puede descargar la aplicación Outlook Mail y Outlook Calendar para acceder a su correo electrónico, calendario y contactos. En la lista de aplicaciones, toque Configuración> Cuentas> Cuentas de aplicaciones y correo electrónico> Agregar una cuenta. Seleccione Outlook.com. Ingrese su dirección de correo electrónico y seleccione Siguiente. Última modificación: 2025-01-22 17:01

Término: Swish Pan Un swish pan se ve como un desenfoque cuando una escena cambia a otra; la cámara parece moverse rápidamente de derecha a izquierda o de izquierda a derecha. La técnica se emplea generalmente para implicar que las escenas intercaladas ocurren en el mismo momento o una inmediatamente después de la siguiente. Última modificación: 2025-01-22 17:01

Cambiar el nombre de una tabla En el panel de navegación, haga clic con el botón derecho en la tabla a la que desea cambiarle el nombre y luego haga clic en Cambiar nombre en el menú contextual. Nota: debe cerrar todos los objetos abiertos que hacen referencia a la tabla antes de poder cambiarle el nombre. Escriba el nuevo nombre y luego presione ENTRAR. Para guardar sus cambios, haga clic en Guardar en la barra de herramientas de acceso rápido. Última modificación: 2025-01-22 17:01

No hay evidencia que sugiera que Youtube-mp3.org esté sirviendo malware intencionalmente, espiando a los usuarios o haciendo algo que no le guste. Sin embargo, nunca sabrá qué anuncios se generarán cada vez que use el sitio, y debe protegerse a sí mismo y a su computadora cuando use sitios web que no sean legales como este. Última modificación: 2025-01-22 17:01

Cómo obtener la iluminación perfecta para video Paso 1: Prepárese para la filmación. Ya sea que esté haciendo fotografías o videos, es una buena idea explorar su ubicación con anticipación. Paso 2: Elija sus opciones y tipos de iluminación. Iluminación de video con un presupuesto limitado. Paso 3: Configure la iluminación de 3 puntos. Paso 4: elige la temperatura de color de tu luz. Paso 5: Esté atento al deslumbramiento. Última modificación: 2025-01-22 17:01

Los tres tipos principales de deixis son deixis de persona, deixis de lugar y deixis de tiempo. Person deixis codifica las diferentes personas involucradas en un evento comunicativo. La persona deixis se refiere a la persona a la que los hablantes pretenden referirse, lo que significa que la persona deixis se realiza con pronombres personales. Última modificación: 2025-01-22 17:01

El primer paso del proceso de arranque de Linux es la ejecución del cargador de arranque, que localiza y carga el kernel. El kernel es el núcleo del sistema operativo y generalmente se encuentra en el directorio / boot. A continuación, se carga el ramdisk inicial (initrd). Última modificación: 2025-01-22 17:01

Github es un sistema de control de versiones distribuido que ayuda a administrar los repositorios. Para crear un repositorio de git local para nosotros en nuestra carpeta de la tienda. Esto ayudará a administrar los comandos de git para ese repositorio en particular. Última modificación: 2025-01-22 17:01

Algunas áreas que se pueden usar para esconder objetos de valor son en el asiento, entre el cojín del asiento y el respaldo del asiento, en la rueda de repuesto, los artículos pequeños pueden ir debajo de las alfombrillas o dentro de los contenedores de bebidas vacíos. Si está preparado, puede crear sus propios escondites furtivos. Última modificación: 2025-01-22 17:01

Para usar jQuery, puede consultar una biblioteca de jQuery alojada en Google. Verdadero. Con los métodos jQuery AJAX, puede solicitar texto, HTML, XML o JSON desde un servidor remoto utilizando HTTP Get y HTTP Post, y puede cargar los datos externos directamente en los elementos HTML seleccionados de su página web. Última modificación: 2025-01-22 17:01

El S5 se envió con Android 4.4. 2 KitKatbut ha recibido actualizaciones, siendo la más reciente la 6.0. 1 Marshmallow. Tiene el software TouchWiz de Samsung, que para el S5 tiene un aspecto más geométrico que el que se encuentra en el S4. Última modificación: 2025-01-22 17:01

Zero Trust Architecture, también conocida como Zero Trust Network o simplemente Zero Trust, se refiere a conceptos de seguridad y modelo de amenazas que ya no asume que los actores, sistemas o servicios que operan desde dentro del perímetro de seguridad deben ser confiables automáticamente, sino que deben verificar cualquier cosa y todo intentando. Última modificación: 2025-01-22 17:01

Gmail v Hotmail Al principio, Gmail tenía varias ventajas significativas sobre Hotmail. El principal era que ofrecía 500 veces más almacenamiento: ¡1 GB! Gmail también tenía mucho mejor bloqueo de búsqueda y spam, y funcionaba como una aplicación más que una página web HTML. Outlook.com todavía tiene carpetas en lugar de las etiquetas de Gmail. Última modificación: 2025-01-22 17:01

Construyendo una empresa virtual a $ 20 millones: Rob Cheng, director ejecutivo de PC Pitstop (Parte 1) Rob descubrió las alegrías de las empresas virtuales en 1999. Hoy, dirige una empresa virtual de 65 personas que genera $ 20 millones en ingresos. Última modificación: 2025-01-22 17:01

Puede anotar campos y constructores usando @Autowired para decirle a Spring Framework que busque dependencias por usted. La anotación @Inject también tiene el mismo propósito, pero la principal diferencia entre ellos es que @Inject es una anotación estándar para la inyección de dependencia y @Autowired es específico de primavera. Última modificación: 2025-01-22 17:01

Si el movimiento es lento, como si alguien agita su mano, probablemente pueda congelar ese movimiento con una velocidad de obturación de 1/100 de segundo. Pero si la velocidad del movimiento es rápida, como si alguien balanceara un bate de béisbol, es posible que necesite 1/1000 de segundo para congelar la acción. Última modificación: 2025-01-22 17:01

Aquí se explica cómo usar MySQL en Node en cinco sencillos pasos: Cree un nuevo proyecto: mkdir mysql-test && cd mysql-test. Crea un paquete. json archivo: npm init -y. Instale el módulo mysql: npm install mysql. Crea una aplicación. js y cópielo en el fragmento a continuación (editando los marcadores de posición según corresponda). Ejecute el archivo: aplicación de nodo. Última modificación: 2025-01-22 17:01

El control de acceso basado en roles toma los privilegios asociados con cada rol en la empresa y los asigna directamente a los sistemas utilizados para acceder a los recursos de TI. Implementado correctamente, permite a los usuarios realizar actividades - y solo aquellas actividades - permitidas por su rol. Última modificación: 2025-01-22 17:01

Para crear un canal estándar, comience en la lista de equipos. Busque el nombre del equipo y haga clic en Más opciones> Agregar canal. También puede hacer clic en Administrar equipo y agregar un canal en la pestaña Canales. Puede crear hasta 200 canales durante la vida de un equipo. Última modificación: 2025-01-22 17:01

Un "Marco de automatización de pruebas" es un andamiaje que se establece para proporcionar un entorno de ejecución para los scripts de prueba de automatización. El marco proporciona al usuario varios beneficios que lo ayudan a desarrollar, ejecutar e informar los scripts de prueba de automatización de manera eficiente. Última modificación: 2025-01-22 17:01

Hay dos tipos de tipos de datos en Java: Tipos de datos primitivos: los tipos de datos primitivos incluyen booleano, char, byte, short, int, long, floata y double. Tipos de datos no primitivos: los tipos de datos no primitivos incluyen clases, interfaces y matrices. Última modificación: 2025-01-22 17:01

Llegando a su pregunta, los mejores procesadores en Android son Qualcomm Snapdragon, especialmente la serie 800. La mayoría de las aplicaciones y juegos de Android funcionan bien en Snapdragon. Los procesadores Snapdragon junto con su AdrenoGPU tienen la mejor compatibilidad. Última modificación: 2025-01-22 17:01

Cebolla y solo pueden acceder navegadores especiales como TOR. Ahora, para responder a su pregunta, no; Usar TOR no es ilegal, pero visitar sitios web oscuros y participar en actividades que son ilegales en su país será ilegal. Última modificación: 2025-01-22 17:01