Abstract Window Toolkit (AWT) es un conjunto de interfaces de programas de aplicación (API) que utilizan los programadores de Java para crear objetos de interfaz gráfica de usuario (GUI), como botones, barras de desplazamiento y ventanas. AWT es parte de Java Foundation Classes (JFC) de Sun Microsystems, la empresa que originó Java. Última modificación: 2025-01-22 17:01

Haga clic en Inicio-> Ejecutar, escriba cmd y presione Entrar. Escriba ipconfig / release en la ventana del indicador, presione Enter, liberará la configuración IP actual. Escriba ipconfig / renew en la ventana de solicitud, presione Enter, espere un momento, el servidor DHCP asignará una nueva dirección IP para su computadora. Última modificación: 2025-01-22 17:01

Hay un par de comandos que guardan las capturas de pantalla directamente en un archivo de imagen (por ejemplo, presionando Windows + PrtScn en el teclado). Al hacer esto, los archivos se guardan en la carpeta Capturas de pantalla que se encuentra en su biblioteca de Imágenes. Si lo desea, puede cambiar la ubicación de la carpeta Capturas de pantalla. Última modificación: 2025-01-22 17:01

® Nuestra protección más completa para su dispositivo y todo lo que contiene, desde $ 7 por mes, dependiendo de su dispositivo. Protección: debe inscribirse dentro de los 30 días posteriores a la compra calificada. Hasta 3 reclamaciones aprobadas en 12 meses consecutivos. período por daño accidental, pérdida o robo con un deducible de hasta $ 249. Última modificación: 2025-01-22 17:01

El programa funciona a la perfección en cualquier PC y no debe ser necesario renovarlo. Después de la instalación, abra la aplicación KMSpico. Haga clic en el botón activar en color rojo. Con solo un clic activar Microsoft Office y Windows instalados en su PC. Última modificación: 2025-01-22 17:01

Simplemente llama a una función proporcionada en cada elemento de su matriz. Esta devolución de llamada puede mutar la matriz de llamada. Mientras tanto, el método map () también llamará a una función proporcionada en cada elemento de la matriz. La diferencia es que map () utiliza valores de retorno y en realidad devuelve una nueva matriz del mismo tamaño. Última modificación: 2025-01-22 17:01

Tizen es un sistema operativo de código abierto basado en Linux. Tizen se desarrolló en parte para proporcionar una especie de sistema operativo unificado en múltiples dispositivos tecnológicos, como teléfonos inteligentes, dispositivos portátiles, tableros de instrumentos de automóviles y, ya lo entendiste, televisores. Las interfaces de Smart TV a veces están mal diseñadas y son confusas. Última modificación: 2025-01-22 17:01

En C #, HashSet es una colección desordenada de elementos únicos. Esta colección se introduce en .NET 3.5. Admite la implementación de conjuntos y utiliza la tabla hash para el almacenamiento. Última modificación: 2025-01-22 17:01

El sumidero de DNS permite que el dispositivo de Palo Alto Networks forme una respuesta a una consulta de DNS para un dominio / URL malicioso conocido y hace que el nombre de dominio malicioso se resuelva en una dirección IP definible (IP falsa) que se le da al cliente. Última modificación: 2025-01-22 17:01

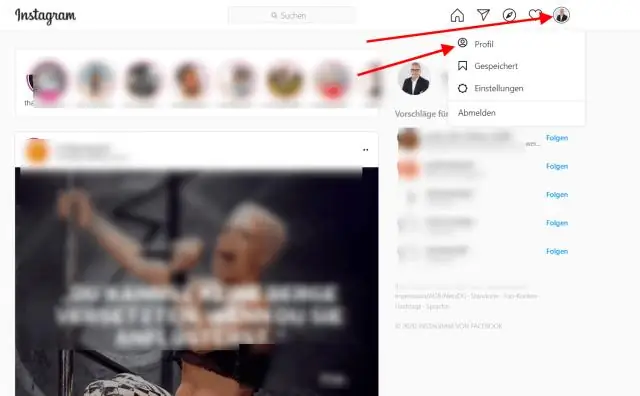

Las cuentas de Burner son perfiles sociales anónimos utilizados por celebridades (y otros) para publicar en tercera persona sobre sí mismos, acosar a las personas o solicitar encuentros. Básicamente, cualquier cosa que no quisieran hacer desde su cuenta real. Piense en ello como un teléfono de quemador. Última modificación: 2025-01-22 17:01

Según las estadísticas reveladas en Statista, aproximadamente 2 mil millones de usuarios utilizaron sitios y aplicaciones de redes sociales en 2015. Obtenga más información sobre estos sitios populares de redes sociales 1 - Facebook. 2 - WhatsApp. 4 - WeChat. 5 - QZone. 6 - Tumblr. 7 - Instagram. 8 - Twitter. 9 - Google+ (ya no está disponible). Última modificación: 2025-01-22 17:01

FAT32 Entonces, ¿cómo formateo mi disco duro externo para PlayStation 4? Formatee su disco duro Dirígete a Configuración> Dispositivos> Dispositivos de almacenamiento USB y selecciona tu disco duro externo. Seleccione Formatear como almacenamiento extendido y toque X.. Última modificación: 2025-01-22 17:01

El método getAbsolutePath () es parte de la clase File. Esta función devuelve el nombre de ruta absoluto del objeto de archivo dado. Si el nombre de la ruta del objeto de archivo es absoluto, simplemente devuelve la ruta del objeto de archivo actual. Por ejemplo: si creamos un objeto de archivo usando la ruta como "programa. Última modificación: 2025-01-22 17:01

Hola, Los registros en esa carpeta son necesarios para diagnosticar problemas con la instalación de las actualizaciones de Windows, puede eliminar todos los registros excepto CBS.log porque estará en uso y requerirá permisos. la carpeta para eliminar registros antiguos, comprimirlos, etc. Última modificación: 2025-01-22 17:01

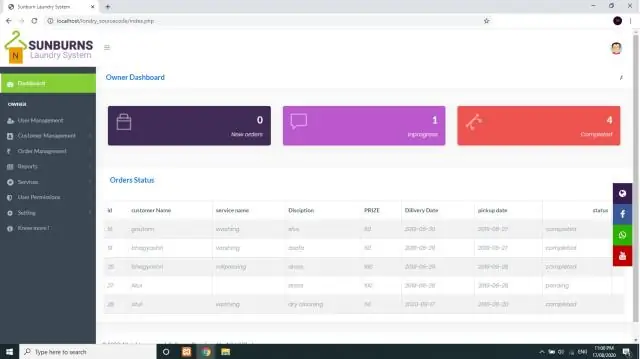

Software de gestión de proyectos. Última modificación: 2025-01-22 17:01

Estas son las instrucciones para desactivar las referencias estructuradas (fórmulas de tabla): Haga clic en Archivo> Opciones en Excel. Haga clic en la opción Fórmulas en el menú del lado izquierdo. En la sección Trabajar con fórmulas, desmarque la casilla que dice "Usar nombres de tablas en fórmulas". presiona OK. Última modificación: 2025-01-22 17:01

Las impresoras más caras IBM Infoprint 2085 - $ 30,800. HP LaserJet 1160: 20.000 dólares. Impresora multifunción Lexmark X854e: 17.000 dólares. Xerox Phaser 7400DXF - $ 7,600. Canon imagePROGRAF W8200 - $ 7,200. Epson Stylus Pro 10600: 6.500 dólares. Ricoh Aficio CL7300DT - $ 5,700. Última modificación: 2025-01-22 17:01

Cerrar su cuenta de Setmore Haga clic en el icono Cuenta en la esquina superior derecha y seleccione Plan de cuenta en el menú desplegable. 2. En el menú Plan de cuenta, desplácese hasta el final y haga clic en el enlace "Cerrar mi cuenta". Última modificación: 2025-01-22 17:01

Java: la interfaz de conjunto. Un conjunto es una colección que no puede contener elementos duplicados. Modela la abstracción matemática del conjunto. Set también agrega un contrato más fuerte sobre el comportamiento de las operaciones equals y hashCode, lo que permite que las instancias de Set se comparen de manera significativa incluso si sus tipos de implementación difieren. Última modificación: 2025-01-22 17:01

La ubicación de la antena celular primaria casi siempre estará en el extremo inferior del dispositivo. Última modificación: 2025-01-22 17:01

Como cualquier lenguaje, QBasic tiene reglas sobre cómo se debe escribir el código para que el intérprete pueda leer y ejecutar el código. Estas reglas se llaman sintaxis. Con QBasic, los números de línea son opcionales. Las líneas también pueden tener una etiqueta (nombre de texto) en lugar de un número. Última modificación: 2025-01-22 17:01

Llame al número de fax que está enviando al teléfono de un teléfono: si no escucha los tonos de fax, es posible que el fax receptor esté apagado o desconectado. Si la llamada falla o no hay tono de marcación, verifique si otro teléfono o dispositivo mantiene la línea abierta. Última modificación: 2025-01-22 17:01

Pasos de instalación de Netgear Nighthawk R6900P Quite los cables que se conectan a la computadora. Conecte el adaptador de corriente del módem y compruebe la luz de encendido para asegurarse de que el módem esté encendido. Conecta el enrutador. Conecte el enrutador a la computadora. Enchufe el adaptador de corriente del enrutador y verifique la luz de encendido para asegurarse de que el enrutador esté encendido. Última modificación: 2025-01-22 17:01

Puede escapar String en Java poniendo una barra invertida entre comillas dobles, por ejemplo 'se puede escapar como' si ocurre dentro de String. Esto está bien para una cadena JSON pequeña, pero reemplazar manualmente cada comilla doble con un carácter de escape incluso para un JSON de tamaño mediano es lento, aburrido y propenso a errores. Última modificación: 2025-01-22 17:01

Simplemente agregue data-toggle = 'collapse' y un data-target al elemento para asignar automáticamente el control de uno o más elementos contraíbles. El atributo de destino de datos acepta un selector de CSS para aplicar el colapso. Asegúrese de agregar el colapso de la clase al elemento colapsable. Última modificación: 2025-01-22 17:01

Este módulo permite configurar nuevas variables. Las variables se establecen host por host, al igual que los hechos descubiertos por el módulo de configuración. Estas variables estarán disponibles para jugadas posteriores durante la ejecución de un libro de jugadas ansible. Establezca caché en sí para guardar variables en las ejecuciones utilizando una caché de hechos. Última modificación: 2025-01-22 17:01

Una clave externa significa que los valores de una tabla también deben aparecer en otra tabla. La tabla a la que se hace referencia se denomina tabla principal, mientras que la tabla con la clave externa se denomina tabla secundaria. La clave externa en la tabla secundaria generalmente hará referencia a una clave principal en la tabla principal. Última modificación: 2025-06-01 05:06

La API REST de OneDrive es una parte de la API de Microsoft Graph que permite que su aplicación se conecte al contenido almacenado en OneDrive y SharePoint. Estas API REST son parte de Microsoft Graph, una API común para los servicios de Microsoft. Última modificación: 2025-01-22 17:01

Debido a que está cableado en el sistema eléctrico, se puede enchufar un cable de extensión. Esta es la única vez que es aceptable enchufar un cable de extensión en una regleta de enchufes. Los cables de extensión son solo para uso temporal y no deben dejarse enchufados en los tomacorrientes de la pared cuando no se estén usando activamente. Última modificación: 2025-01-22 17:01

Cómo instalar un programa de software desde un archivo ISO Monte el archivo ISO en Windows 10 u 8.1. En Windows 10 u 8.1, descargue el archivo ISO. Unidad virtual. Eso abre una unidad virtual desde la que puede instalar el software. Expulsar unidad virtual. Monte el archivo ISO en Windows 7. Ejecute la instalación. Desmontar la unidad virtual. Grabe el archivo ISO en un disco. Instalar a través de disco. Última modificación: 2025-01-22 17:01

Para que una memoria se almacene (es decir, memoria a largo plazo), tiene que pasar por tres etapas distintas: memoria sensorial, memoria a corto plazo (es decir, de trabajo) y finalmente memoria a largo plazo. Estas etapas fueron propuestas por primera vez por Richard Atkinson y Richard Shiffrin (1968). Última modificación: 2025-06-01 05:06

El S Pen es un lápiz inductivo. La pantalla del Note tiene lo que se llama un digitalizador activo debajo del cristal. Cuando el S Pen se acerca a la pantalla, el campo magnético del digitalizador activo induce una corriente que alimenta su circuito interno. Última modificación: 2025-01-22 17:01

DIGISIGN es un servicio público de firma electrónica junto con el sello de tiempo adjunto a cada documento o transacción electrónica respaldado por la autenticidad de los datos personales o entidades del cliente que se registran y verifican a través de procesos KYC tanto online como offline y también con funciones anti-negación. Última modificación: 2025-01-22 17:01

Árbol de decisión: regresión. El árbol de decisiones crea modelos de regresión o clasificación en forma de estructura de árbol. El nodo de decisión más alto en un árbol que corresponde al mejor predictor llamado nodo raíz. Los árboles de decisión pueden manejar datos categóricos y numéricos. Última modificación: 2025-01-22 17:01

SQL es un lenguaje estándar industrial para procesar bases de datos relacionales. Visual Basic usa SQL para crear nuevos conjuntos de registros. Establezca la propiedad RecordSource de los controles de datos en una consulta SQL y ejecute un método Refresh. Visual Basic usa SQL para seleccionar campos y registros de una tabla y unir los campos de tablas de filas. Última modificación: 2025-01-22 17:01

Procedimiento Haga clic con el botón derecho en la máquina virtual y seleccione Migrar. Haga clic en Cambiar solo almacenamiento y haga clic en Siguiente. Seleccione el formato de los discos de la máquina virtual. Seleccione una política de almacenamiento de máquina virtual en el menú desplegable Política de almacenamiento de VMS. Seleccione la ubicación del almacén de datos donde desea almacenar los archivos de la máquina virtual. Última modificación: 2025-01-22 17:01

Un texto es una unidad de significado para la interpretación y la comprensión. Dentro de los estudios de medios, un texto puede ser un programa de televisión, una película, un videojuego, un sitio web, un libro, una canción, un podcast, un artículo de periódico, un tweet o una aplicación. Los textos importan porque son portadores de comunicación y motores de significado. Última modificación: 2025-01-22 17:01

La línea de puntos en el medio de la letra A, a continuación, se llama línea de espejo, porque si coloca un espejo a lo largo de ella, el reflejo se ve exactamente igual que el original. Otro nombre para una línea de espejo es una línea de simetría. Este tipo de simetría también se puede llamar simetría reflectante o simetría de reflexión. Última modificación: 2025-01-22 17:01

NET, cualquier proceso que ejecute código no administrado no tendrá ningún dominio de aplicación. La figura 2 le ayudará a comprender mejor el concepto. El proceso A ejecuta código administrado con un dominio de aplicación, mientras que el proceso B ejecuta código administrado tiene tres dominios de aplicación. Última modificación: 2025-01-22 17:01

Apple dijo que está trabajando en estrecha colaboración con Foxconn para resolver el problema, pero Chinese Labor Watch afirma que Apple está permitiendo que Foxconn continúe utilizando a los trabajadores, a pesar de que técnicamente infringe la ley china. Última modificación: 2025-01-22 17:01