Amazon SageMaker es compatible con todos los marcos de aprendizaje profundo populares, incluido TensorFlow. Más del 85% de los proyectos de TensorFlow en la nube se ejecutan en AWS. Última modificación: 2025-01-22 17:01

En realidad, los archivos de las aplicaciones que descargó de Play Store se almacenan en su teléfono. Puede encontrarlo en Almacenamiento interno de su teléfono> Android> datos>…. En algunos de los teléfonos móviles, los archivos se almacenan en Tarjeta SD> Android> datos>. Última modificación: 2025-01-22 17:01

Ingrese su PIN de seguridad. El PIN predeterminado es 0000. El código PIN predeterminado es 0000. Si cambió la contraseña en el pasado y ahora no la recuerda, puede restablecerla apagando el televisor y luego ingresando lo siguiente en su control remoto: Silencio> 8> 2> 4> Encendido. Última modificación: 2025-01-22 17:01

El TASER fue patentado en 1974. La versión original del TASER usaba pólvora como propulsor. Como tal, el gobierno clasificó la invención de Cover como un arma de fuego que limitaría sus ventas. La mayoría de los organismos encargados de hacer cumplir la ley no estaban lo suficientemente convencidos para implementar el "arma de fuego" eléctrica entre las tropas. Última modificación: 2025-01-22 17:01

Si desea evitar que el texto se ajuste, puede aplicar espacio en blanco: nowrap; Observe que en el ejemplo de código HTML en la parte superior de este artículo, en realidad hay dos saltos de línea, uno antes de la línea de texto y otro después, que permiten que el texto esté en su propia línea (en el código). Última modificación: 2025-01-22 17:01

Algoritmos simétricos: (también llamados "clave secreta") utilizan la misma clave tanto para el cifrado como para el descifrado; Algoritmos asimétricos: (también llamados "clave pública") utilizan diferentes claves para el cifrado y el descifrado. Distribución de claves: cómo transmitimos las claves a quienes las necesitan para establecer una comunicación segura. Última modificación: 2025-01-22 17:01

El vendedor de 2 días de Amazon cumplió con el requisito primordial de que el vendedor utilice un servicio garantizado. Esto incluiría USPS Express Priority (1-2 días), UPS2-Day o FedEx 2-Day. Hay quienes dicen que la prioridad de USPS (1-3 días) no es una opción aceptable para el envío garantizado de 2 días. Última modificación: 2025-01-22 17:01

Cómo crear un gráfico circular Conéctese a la fuente de datos Sample - Superstore. Arrastre la medida Ventas a Columnas y arrastre la dimensión Subcategoría a Filas. Haga clic en Mostrarme en la barra de herramientas, luego seleccione el tipo de gráfico circular. El resultado es un pastel bastante pequeño. Última modificación: 2025-01-22 17:01

Inicie sesión en la certificación VMware. Haga clic en Gerente de certificación en la esquina superior derecha. Haga clic en Seguimiento del estado de su certificación en la lista de opciones disponibles. Última modificación: 2025-01-22 17:01

Si entiende correctamente de esta publicación y la página de Wikipedia para BitLocker y TPM, de forma predeterminada, BitLocker usa criptografía simétrica como AES. Sin embargo, TPM puede realizar el cifrado RSA. Dado que la clave RSA se almacena en el TPM, ¿por qué BitLocker no usa cifrado asimétrico (es decir, RSA)?. Última modificación: 2025-01-22 17:01

Abra el Panel de control de Windows (en Inicio, escriba "control" y seleccione Panel de control. Navegue a Sistema y seguridad> Sistema> Configuración avanzada del sistema> Configuración. Desactive las animaciones seleccionando "Personalizado" y desmarcando los elementos de la lista. Última modificación: 2025-01-22 17:01

La función date_trunc trunca un valor de TIMESTAMP o INTERVAL basado en una parte de fecha especificada, por ejemplo, hora, semana o mes y devuelve la marca de tiempo o intervalo truncado con un nivel de precisión. Última modificación: 2025-01-22 17:01

Google Chrome Haga clic en el botón Seguro (un candado) en una barra de direcciones. Haga clic en el botón Mostrar certificado. Vaya a la pestaña Detalles. Haga clic en el botón Exportar. Especifique el nombre del archivo en el que desea guardar el certificado SSL, mantenga el formato "ASCII codificado en Base64, certificado único" y haga clic en el botón Guardar. Última modificación: 2025-01-22 17:01

Todo lo que necesita hacer es presionarlo para activar la función Bluetooth del casco. Vaya a la configuración de Bluetooth de su teléfono y busque este dispositivo. Una vez que lo encuentre, puede hacer clic y emparejarlo. En el caso de un casco Bluetooth en el que tendrá que conectar un dispositivo Bluetooth, emparejarlo tampoco es muy problemático. Última modificación: 2025-01-22 17:01

Toshiba International Corporation (TIC) es la principal base de fabricación de Toshiba en América del Norte. Toshiba comenzó como fabricante de equipos eléctricos pesados en Japón hace más de 135 años. Hoy en día, Toshiba es conocida mundialmente por su tecnología innovadora, calidad superior y confiabilidad inigualable. Última modificación: 2025-01-22 17:01

Área de servicio Si el teléfono no está activo, es posible que suene solo una o dos veces antes de ir al correo de voz. Siempre que la cuenta de correo de voz de la persona siga activa, el número de teléfono seguirá en servicio, incluso si el teléfono está apagado o la persona está fuera del área de servicio durante un período prolongado. Última modificación: 2025-01-22 17:01

Los desarrolladores web se centran específicamente en el diseño y la creación de sitios web, mientras que los ingenieros de software desarrollan aplicaciones o programas informáticos. Estos ingenieros determinan cómo funcionarán los programas de computadora y supervisan a los programadores mientras escriben el código que garantiza que el programa funcione correctamente. Última modificación: 2025-01-22 17:01

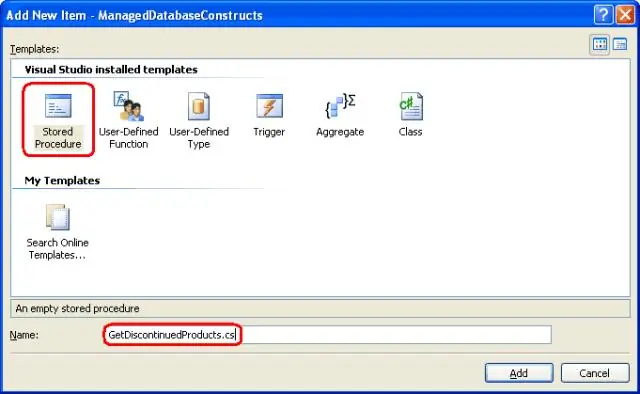

Insertar datos por procedimiento almacenado en MVC 5.0 con primer enfoque de datos Cree una base de datos y cree una tabla. En este paso, ahora crearemos un procedimiento almacenado. En el siguiente paso, conectamos la base de datos a nuestra aplicación a través de Data First Approach. Después de eso, seleccione Modelo de datos de entidad ADO.NET y haga clic en el botón Agregar. Última modificación: 2025-01-22 17:01

Crear un diagrama de dependencia En BusinessEvents Studio Explorer, haga clic con el botón derecho en un recurso del proyecto y seleccione Crear diagrama de dependencia. Abra el elemento del proyecto para editarlo y haga clic en el botón Diagrama de dependencia () en la parte superior derecha del editor. En un diagrama de Proyecto de entidad seleccionada, haga clic con el botón derecho en un recurso y seleccione Crear diagrama de dependencia. Última modificación: 2025-01-22 17:01

Suavizado • El suavizado se utiliza a menudo para reducir el ruido dentro de una imagen. • El suavizado de imágenes es una tecnología clave para la mejora de imágenes, que puede eliminar el ruido en las imágenes. Por lo tanto, es un módulo funcional necesario en varios software de procesamiento de imágenes. • El suavizado de imágenes es un método para mejorar la calidad de las imágenes. Última modificación: 2025-01-22 17:01

No, nadie usa Hotmail en 2019. El antiguo Hotmail ya no existe. Sin embargo, aún puede usar direcciones de correo electrónico de Hotmail antiguas y aún puede crear nuevas. Sus correos electrónicos serán enviados y recibidos por el servicio de Microsoftmail en outlook [.] Com. Última modificación: 2025-01-22 17:01

Amazon Relational Database Service (o Amazon RDS) es un servicio de base de datos relacional distribuida de Amazon Web Services (AWS). Es un servicio web que se ejecuta 'en la nube' diseñado para simplificar la configuración, el funcionamiento y el escalado de una base de datos relacional para su uso en aplicaciones. Última modificación: 2025-01-22 17:01

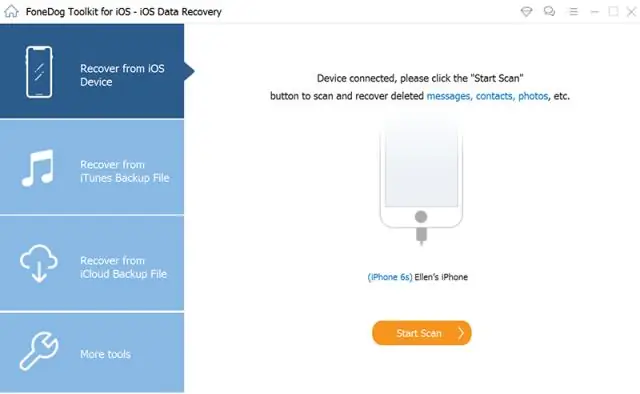

Haga clic para seleccionar y obtener una vista previa de los mensajes de texto eliminados o borradores de mensajes eliminados de Android móvil, luego presione el botón Recuperar en la esquina inferior derecha, aparecerá una ventana emergente donde puede elegir una carpeta en su computadora para recuperar los mensajes borrados eliminados de su teléfono móvil. Última modificación: 2025-01-22 17:01

Asocie un dispositivo MFA virtual con su cuenta raíz. Elija Activar MFA en la página Sus credenciales de seguridad. Elija un dispositivo MFA virtual y luego elija Siguiente paso. Si no tiene una aplicación compatible con AWS MFA, instale una de las aplicaciones disponibles. Elija el siguiente paso. Última modificación: 2025-01-22 17:01

Los negocios confían en la tecnología de la información para ayudarlos a ser más productivos. Esta es una carrera que beneficia a cualquier negocio al permitir que las empresas trabajen de manera más eficiente y maximicen la productividad. Y con eso viene una comunicación más rápida, almacenamiento electrónico y la protección de documentación importante. Última modificación: 2025-01-22 17:01

Hay dos formas de establecer el índice DataFrame. Utilice el parámetro inplace = True para establecer el índice de DataFrame actual. Asigne el índice DataFrame recién creado a una variable y use esa variable más para usar el resultado indexado. Última modificación: 2025-01-22 17:01

Excel es una popular y poderosa aplicación de hoja de cálculo para Windows. El módulo openpyxl permite a sus programas Python leer y modificar archivos de hojas de cálculo de Excel. Aunque Excel es un software propietario de Microsoft, existen alternativas gratuitas que se ejecutan en Windows, OS X y Linux. Última modificación: 2025-01-22 17:01

Cambiar el fondo de la foto en línea Paso 1: Seleccione la foto que desea editar. AbraPhotoScissors en línea y haga clic en el botón Cargar, luego seleccione un archivo de imagen en su PC local. Paso 2: selecciona el fondo y el primer plano. Ahora, tenemos que decirle a PhotoScissors dónde está el fondo. Paso 3: cambia el fondo. Última modificación: 2025-01-22 17:01

Desactivar el interruptor de integridad de la memoria En el Editor de administración de políticas de grupo, vaya a Configuración del equipo y haga clic en Plantillas administrativas. Expanda el árbol hasta Componentes de Windows> Seguridad de Windows> Seguridad del dispositivo. Abra la configuración del interruptor Desactivar integridad de la memoria y establézcalo en Activado. Haga clic en Aceptar. Última modificación: 2025-01-22 17:01

Google Chrome Haga clic en 'Historial' en la lista desplegable y luego ingrese 'YouTube' (sin las comillas) en el cuadro Historial de búsqueda. Haga clic en el botón 'Historial de búsqueda' y luego tome nota de la fecha junto al video de YouTube con la información que le interesa. Última modificación: 2025-01-22 17:01

Presiona el botón de encendido en la parte posterior del Macmini. Conéctelo a su televisor o monitor. Conecte su Mac mini a su televisor o escritorio. Conéctese a Wi-Fi. Una vez encendido, la guía de configuración debería llevarlo a través de unos sencillos pasos, incluida la configuración de una conexión Wi-Fi. Inicie sesión con su ID de Apple. Comienza a usar tu Mac mini. Última modificación: 2025-01-22 17:01

No, los productos de la clase HP Pavilion no son buenos para los juegos si hablamos de computadoras portátiles Pavilion o computadoras de escritorio Pavilion. Mi criterio para "jugar bien" es, al menos, la inclusión de una GPU discreta. Todos tienen gráficos integrados y eso no los convierte en productos de juego `` buenos. Última modificación: 2025-01-22 17:01

La pirámide DIKW, también conocida como la jerarquía DIKW, jerarquía de sabiduría, jerarquía de conocimiento, jerarquía de información y la pirámide de datos, se refiere vagamente a una clase de modelos para representar supuestas relaciones estructurales y / o funcionales entre datos, información, conocimiento y sabiduría. Última modificación: 2025-01-22 17:01

Pasos Abra impresoras y faxes. Elija "inicio", haga clic en "panel de control" y luego haga clic en "impresoras y otro hardware". Ahora, elija "impresoras y faxes". Abra el asistente de impresora. Busque "tareas de impresión" y haga clic en "agregar una impresora". Esto abrirá el "asistente para agregar impresoras". Haga clic en Siguiente. Elija un nuevo puerto. Última modificación: 2025-01-22 17:01

Hay 8.000 nodos Ethereum activos y en escucha. Última modificación: 2025-01-22 17:01

Cifrar el código fuente de Python es un método de "ofuscación de Python", que tiene el propósito de almacenar el código fuente original en una forma que es ilegible para los humanos. En realidad, hay programas disponibles para realizar ingeniería inversa o descompilar código C ++ a la forma legible por humanos. Última modificación: 2025-01-22 17:01

Los cables USB-C pueden transportar mucha más potencia, por lo que se pueden usar para cargar dispositivos más grandes como computadoras portátiles. También ofrecen hasta el doble de velocidad de transferencia de USB 3 a 10 Gbps. Si bien los conectores no son compatibles con versiones anteriores, los estándares sí lo son, por lo que los adaptadores se pueden usar con dispositivos más antiguos. Última modificación: 2025-01-22 17:01

Sprint anunció el jueves que el jetblackiPhone 7 y iPhone 7 Plus ocupan el primer lugar en modelos de mayor capacidad, por delante del negro mate en segundo lugar. El oro rosa, el color más popular del año pasado, cayó al tercer lugar, mientras que el oro está en el cuarto y la plata en el quinto. Última modificación: 2025-01-22 17:01

En las configuraciones de frijol de primavera, el atributo de frijol llamado 'alcance' define qué tipo de objeto debe crearse y devolverse. Hay 5 tipos de ámbitos de frijol disponibles, son: 1) singleton: Devuelve una sola instancia de bean por contenedor de Spring IoC. ) prototipo: devuelve una nueva instancia de bean cada vez que se solicita. Última modificación: 2025-01-22 17:01

La seguridad física implica el uso de múltiples capas de sistemas interdependientes que pueden incluir vigilancia CCTV, guardias de seguridad, barreras protectoras, cerraduras, control de acceso, detección de intrusión en el perímetro, sistemas de disuasión, protección contra incendios y otros sistemas diseñados para proteger a las personas y la propiedad. Última modificación: 2025-01-22 17:01