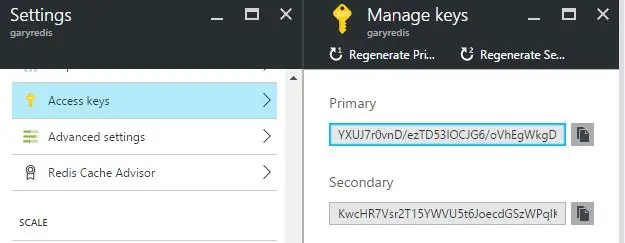

Para utilizar Redis con Python, necesitará un cliente Python Redis. Apertura de una conexión a Redis mediante redis-py En la línea 4, el host debe configurarse con el nombre de host o la dirección IP de su base de datos. En la línea 5, el puerto debe establecerse en el puerto de su base de datos. En la línea 6, la contraseña debe establecerse en la contraseña de su base de datos. Última modificación: 2025-01-22 17:01

El estándar SQL para las declaraciones UPDATE de DML puede ser complejo y complicado y existen mejores prácticas que pueden ayudarlo a escribir declaraciones UPDATE eficientes. Ejecute actualizaciones en modo por lotes. Utilice CTAS en lugar de grandes actualizaciones. Incluya la condición SET en la cláusula WHERE. Simplifique los predicados WHERE. Última modificación: 2025-01-22 17:01

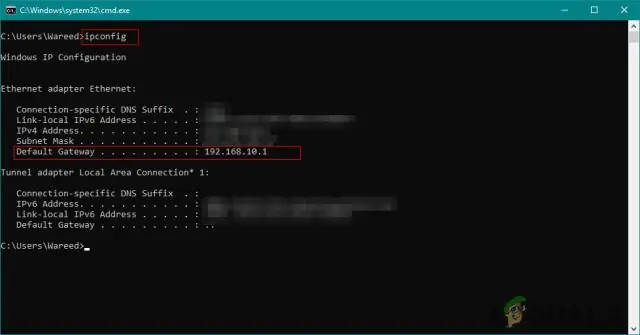

Para acceder a la configuración de su módem WiFi: Abra un navegador web (Internet Explorer, Firefox, Safari, Chrome, etc.) En la barra de direcciones, escriba: 192.168.0.1 [Luego presione la tecla Enter] Ingrese el nombre de usuario *: mso. Ingrese la contraseña *: msopassword. Haga clic en Iniciar sesión. Para cambiar la contraseña de WiFi: Para cambiar el nombre de la red WiFi (SSID). Última modificación: 2025-01-22 17:01

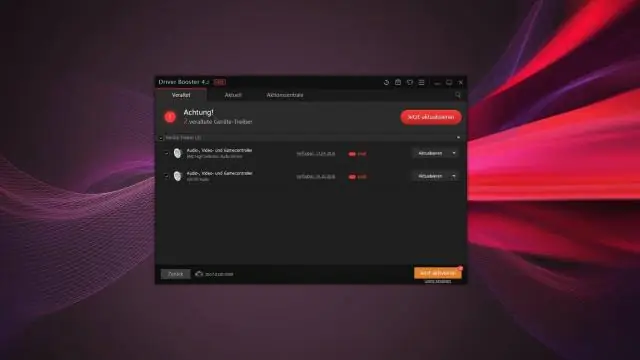

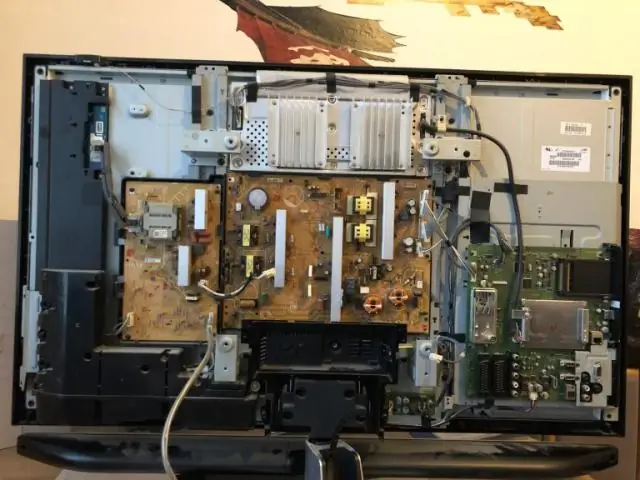

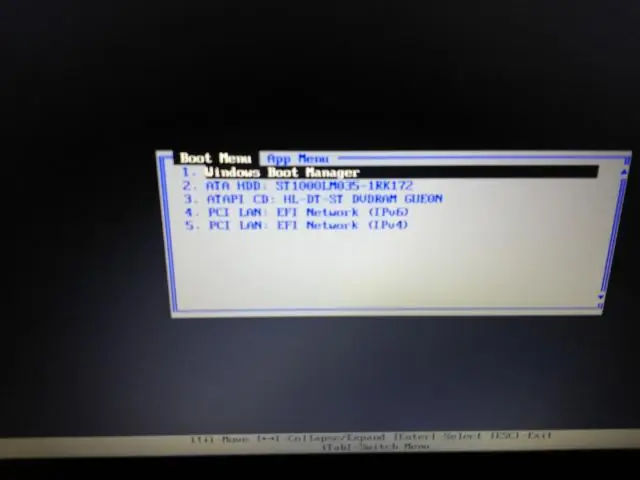

Un controlador de dispositivo es una pieza de código esencial que permite a Windows 10 detectar e interactuar con una pieza de hardware específica (como una tarjeta gráfica, un disco duro o un adaptador de red), así como con periféricos, incluidos ratones, teclados, impresoras, monitores y muchos más. otros. Última modificación: 2025-01-22 17:01

Siga los pasos a continuación. Presione el botón INICIO en el control remoto. Selecciona Configuraciones. Seleccione la red. Seleccione Configuración de red. Seleccione Configurar conexión de red o Configuración inalámbrica. Seleccione el método de conexión. Siga las instrucciones en pantalla para completar la configuración. Última modificación: 2025-01-22 17:01

En assertTrue, estás afirmando que la expresión es verdadera. Si no es así, mostrará el mensaje y la aserción fallará. En assertFalse, estás afirmando que una expresión se evalúa como falsa. Si no es así, se muestra el mensaje y la aserción falla. Última modificación: 2025-01-22 17:01

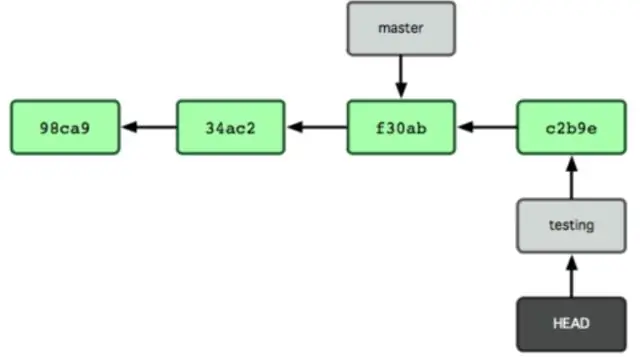

Git commit. El comando 'confirmar' se usa para guardar sus cambios en el repositorio local. Tenga en cuenta que debe decirle explícitamente a Git qué cambios desea incluir en una confirmación antes de ejecutar el comando 'git commit'. Esto significa que un archivo no se incluirá automáticamente en la siguiente confirmación solo porque se modificó. Última modificación: 2025-01-22 17:01

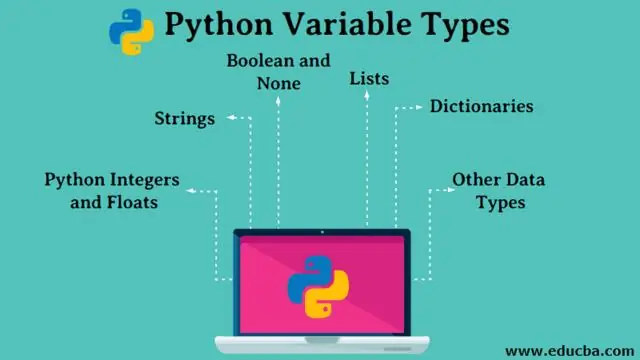

Tanto "es" como "==" se utilizan para la comparación de objetos en Python. El operador “==” compara valores de dos objetos, mientras que “is” comprueba si dos objetos son iguales (en otras palabras, dos referencias al mismo objeto). El operador "==" no nos dice si x1 y x2 en realidad se refieren al mismo objeto o no. Última modificación: 2025-01-22 17:01

Informal vs. Es una forma visual de hacer que sus ideas se conecten. Un esquema formal es mejor para los estudiantes de lectura y escritura. Un esquema formal utiliza números romanos, títulos principales y subtítulos para definir cada área de su trabajo. Última modificación: 2025-01-22 17:01

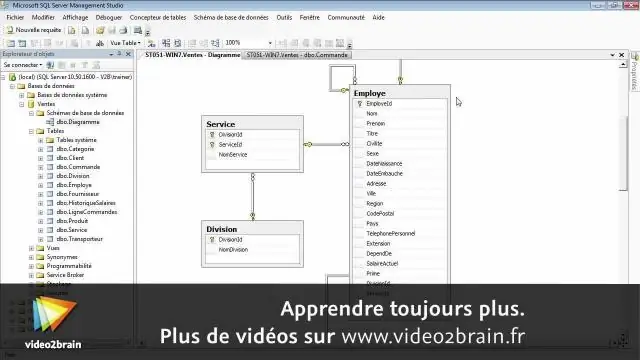

Introducción a SQL. El lenguaje de consulta de estructura (SQL) es un lenguaje de consulta de base de datos que se utiliza para almacenar y administrar datos en DBMS relacional. Hoy en día, casi todos los RDBMS (MySql, Oracle, Infomix, Sybase, MS Access) utilizan SQL como lenguaje de consulta de base de datos estándar. SQL se utiliza para realizar todo tipo de operaciones de datos en RDBMS. Última modificación: 2025-01-22 17:01

Puede tener tantas líneas telefónicas en su casa como desee: cada una paga el alquiler. Las llamadas telefónicas solo tiene llamadas ilimitadas 24 horas al día, 7 días a la semana; el segundo viene después de 1900-0700 y llamadas gratuitas los fines de semana. Última modificación: 2025-01-22 17:01

Modelo: Blink (interior). Última modificación: 2025-01-22 17:01

El software de servidor es un tipo de software que está diseñado para ser utilizado, operado y administrado en un servidor informático. Proporciona y facilita el aprovechamiento de la potencia informática del servidor subyacente para su uso con una variedad de funciones y servicios informáticos de alta gama. Última modificación: 2025-01-22 17:01

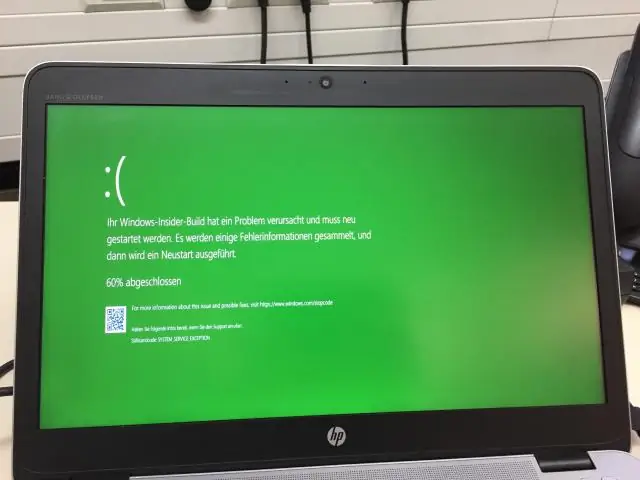

Use una herramienta de reparación con Windows 10 En lugar de herramientas de reparación, Windows 10 usa solucionadores de problemas para ayudarlo a resolver problemas con su PC. Seleccione el tipo de solución de problemas que desea realizar y luego seleccione Ejecutar el solucionador de problemas. Permita que se ejecute el solucionador de problemas y luego responda cualquier pregunta en la pantalla. Última modificación: 2025-01-22 17:01

El desplazamiento de puerto es un ajuste útil que se puede aplicar para ejecutar varios servidores de aplicaciones en la misma máquina. Un uso típico de la compensación de puertos es para crear un clúster vertical, con varios nodos en la misma máquina. Última modificación: 2025-01-22 17:01

Google Chrome para dispositivos móviles es un navegador de Internet móvil que facilita a los usuarios navegar por la web a gran velocidad en un dispositivo móvil. El navegador web Google Chrome Mobile trae algunas de las funciones más populares del navegador original al móvil, como pestañas y modo incógnito. Última modificación: 2025-01-22 17:01

Seleccione "Editar" y luego haga clic en "HTML". Tumblr admite dos etiquetas para agrandar o reducir el texto: la etiqueta y la etiqueta. Para agrandar una parte de su texto, escriba “” (sin comillas aquí y en todo) directamente antes del inicio del texto y luego escriba “'directamente después del final del texto. Última modificación: 2025-01-22 17:01

El golpe de cerradura es una técnica de forzar cerraduras para abrir una cerradura de tambor de pines usando una llave de golpe especialmente diseñada, una llave de golpe o una llave 999. Una tecla de golpe debe corresponder al bloqueo del objetivo para que funcione correctamente. Última modificación: 2025-01-22 17:01

Encienda su ActivityTracker iFITNESS presionando el botón de Encendido. Abra la aplicación iFITNESS Activity Tracker y haga clic en Configuración (GearIcon en la esquina superior izquierda)> Mis dispositivos. Busque youriFITNESS y vincule su Activity Tracker con su teléfono. Última modificación: 2025-01-22 17:01

Calidad de llamadas de Vonage Vonage recomienda una velocidad de carga de 90 kbps para obtener la mejor calidad vocal, pero puede admitir llamadas menos optimizadas a una velocidad más baja de 30 kbps. Para determinar la compatibilidad de la conexión de banda ancha de tu ISP con el servicio telefónico de Vonage, puedes usar nuestra Prueba de velocidad de conexión a Internet. Última modificación: 2025-01-22 17:01

La integridad referencial es un conjunto de restricciones aplicadas a la clave externa que impide ingresar una fila en la tabla secundaria (donde tiene una clave externa) para la cual no tiene ninguna fila correspondiente en la tabla principal, es decir, ingresar claves externas NULL o inválidas. Última modificación: 2025-01-22 17:01

20 consejos para que su sitio se destaque Consejo 1 Conozca sus palabras clave. La mayoría de los sitios web obtienen su tráfico a través de motores de búsqueda como Google, Yahoo! y WindowsLive. Consejo 2 Utilice sus palabras clave. Consejo 3 Compre su propio dominio. Consejo 4 Agregue palabras clave a las imágenes. Consejo 5 Empiece a escribir un blog. Consejo 6 Cree contenido único. Consejo 7 Pruebe el 'linkbaiting' Consejo 8 ¡Una idea a la vez. Última modificación: 2025-01-22 17:01

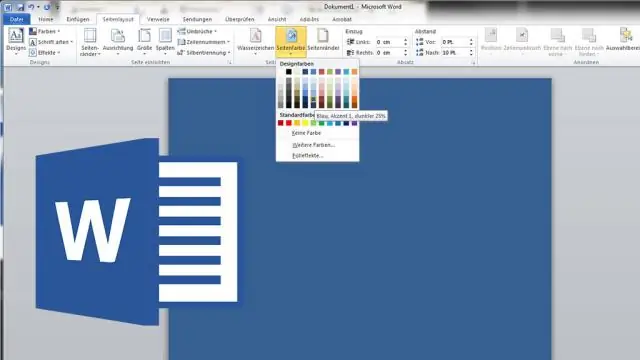

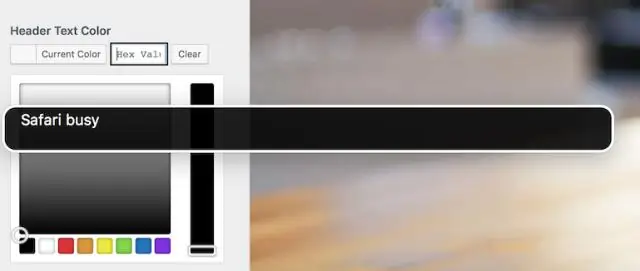

Seleccione (resalte) el texto que desea cambiar y haga clic con el botón derecho en el cuadro de texto. Abra la ventana desplegable 'Color de fuente' y elija 'Efectos de relleno' Elija un color base y haga clic con el botón izquierdo en los marcos de Tinte / Sombra para ajustar el Tinte. Última modificación: 2025-01-22 17:01

El modificador de acceso predeterminado significa que no declaramos explícitamente un modificador de acceso para una clase, campo, método, etc. Una variable o método declarado sin ningún modificador de control de acceso está disponible para cualquier otra clase en el mismo paquete. Última modificación: 2025-01-22 17:01

La gestión segura de SNMPv3 es una tecnología habilitadora importante para operaciones de control y configuración seguras. SNMPv3 proporciona seguridad con autenticación y privacidad, y su administración ofrece contextos lógicos, control de acceso basado en vistas y configuración remota. Última modificación: 2025-01-22 17:01

Dado que BULK COLLECT obtiene el registro en BULK, la cláusula INTO siempre debe contener una variable de tipo de colección. La principal ventaja de utilizar BULK COLLECT es que aumenta el rendimiento al reducir la interacción entre la base de datos y el motor PL / SQL. Última modificación: 2025-01-22 17:01

Comprar un paquete de RAM de 4 palos no lo convierte de manera inherente en un canal cuádruple. Depende de la CPU / mobo. En su caso, seguirá funcionando en dos canales. Pero para responder a su pregunta, es mejor comprar toda su memoria como un solo kit para garantizar la compatibilidad. Última modificación: 2025-01-22 17:01

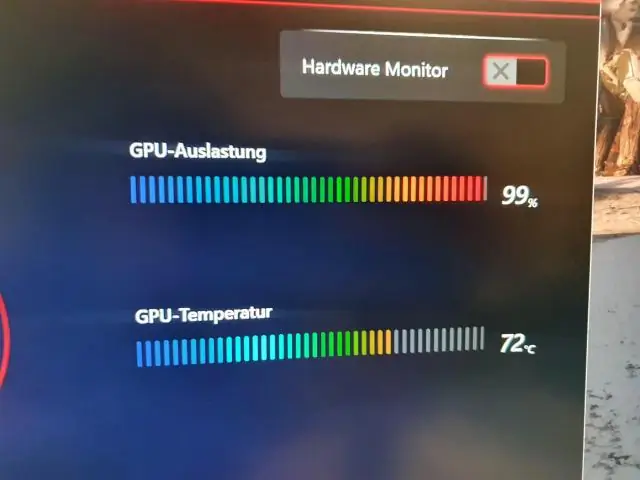

El uso de la CPU al 100% no es perjudicial para su PC, ya que su temperatura máxima recomendada es inferior a la recomendada. Pero para responder a tu pregunta, sí. El 100% de la CPU es dañino mientras se juega. Si juegas juegos de mundo abierto, puedes experimentar algunos tartamudeos en construcciones medianas cuando te mueves de una zona a otra, o un cambio repentino de vista / perspectiva. Última modificación: 2025-01-22 17:01

Para desacoplarlo, haga clic y mantenga presionada la barra de título superior y luego arrástrela hacia su pantalla de dibujo. A continuación, haga clic en una esquina y maximice al tamaño que desee. Recuerde guardar su espacio de trabajo luego usando el comando WSSAVE. Última modificación: 2025-01-22 17:01

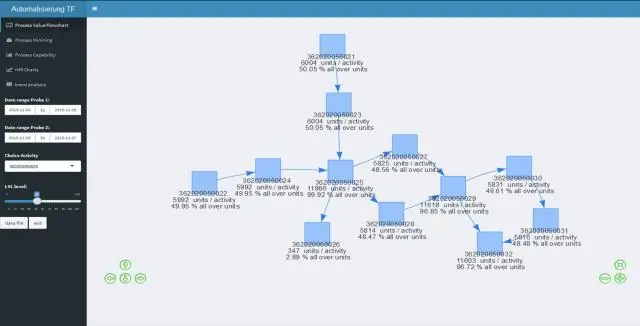

La mayoría de los votantes en la última encuesta de KDnuggets esperan que la ciencia de datos de nivel experto se automatice en 10 años o menos. Por Gregory Piatetsky, KDnuggets. Data Scientist ha sido calificado como el trabajo más sexy del siglo XXI. Pero quizás el siglo dure solo 25 años. Última modificación: 2025-01-22 17:01

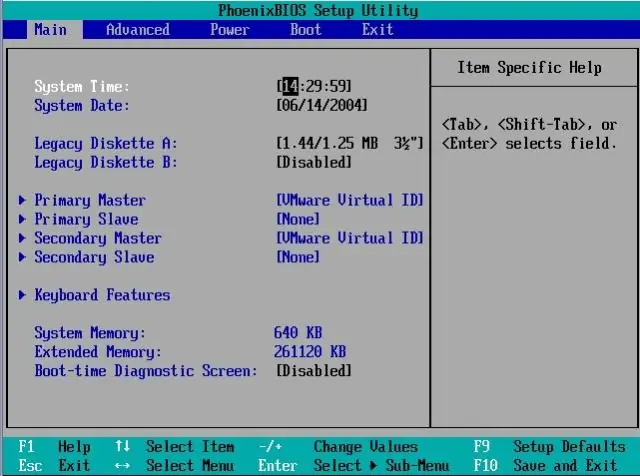

¿Cómo hago para que mi Lenovo salga del modo seguro y vuelva al modo regular en un bus? Windows siete a. Haga clic en Inicio, escriba msconfig.exe en el cuadro StartSearch y luego presione Entrar para iniciar la utilidad SystemConfiguration. B. En la pestaña Arranque, desmarque las opciones de arranque seguro. C. D. Última modificación: 2025-01-22 17:01

Implementación de múltiples interfaces Si las interfaces no están ubicadas en los mismos paquetes que la clase de implementación, también necesitará importar las interfaces. Las interfaces de Java se importan utilizando la instrucción de importación al igual que las clases de Java. Por ejemplo: como puede ver, cada interfaz contiene un método. Última modificación: 2025-01-22 17:01

Las estrategias básicas de búsqueda informada son: Búsqueda codiciosa (la mejor primera búsqueda): expande el nodo que parece estar más cerca del objetivo. A * búsqueda: Minimice el costo total estimado de la solución, que incluye el costo de alcanzar un estado y el costo de alcanzar la meta de ese estado. Última modificación: 2025-01-22 17:01

Pero incluso con restricciones geográficas, se puede acceder a los sitios web estadounidenses en el extranjero mediante una VPN o un proxy de DNS inteligente. También puede desbloquear sitios web de comercio electrónico como Target, Wallmart, Bestbuy.com y Shop.com en sus dispositivos PC, Mac, Android e iOS. Última modificación: 2025-01-22 17:01

Un problema de regresión es cuando la variable de salida es un valor real o continuo, como "salario" o "peso". Se pueden utilizar muchos modelos diferentes, el más simple es la regresión lineal. Intenta ajustar los datos con el mejor hiperplano que pasa por los puntos. Última modificación: 2025-01-22 17:01

Las matrices pueden contener cualquier tipo de valor de elemento (tipos primitivos u objetos), pero no puede almacenar diferentes tipos en una sola matriz. Puede tener una matriz de enteros o una matriz de cadenas o una matriz de matrices, pero no puede tener una matriz que contenga, por ejemplo, tanto cadenas como enteros. Última modificación: 2025-01-22 17:01

Instalación de Firefox en Mac Visite la página de descarga de Firefox en cualquier navegador (por ejemplo, Apple Safari). Detectará automáticamente la plataforma y el idioma de su computadora y le recomendará la mejor versión de Firefox. Haga clic en el botón de descarga verde para descargar Firefox. Última modificación: 2025-01-22 17:01

Un dispositivo de salida es cualquier dispositivo utilizado para enviar datos desde una computadora a otro dispositivo o usuario. Por tanto, la mayoría de los dispositivos de salida que utilizan los seres humanos se encuentran en estas categorías. Los ejemplos incluyen monitores, proyectores, altavoces, auriculares e impresoras. Última modificación: 2025-01-22 17:01

Dependiendo de su ubicación, AT&T puede brindarle servicio de Internet mediante DSL u otra tecnología. Verifique la disponibilidad de Internet de AT&T para ver si Internet de AT&T está disponible en su ubicación. Si parece que el servicio de Internet de AT&T no está disponible, llame al 800.288. 2020 para ver si DSL es una opción. Última modificación: 2025-01-22 17:01

Eclipse 4.6 (junio de 2016) (Neón) Eclipse 4.7 (junio de 2017) (Oxígeno) Eclipse 4.8 (junio de 2018) (Fotón) Eclipse 2018-09 (4.9). Última modificación: 2025-01-22 17:01