Los siguientes son los pasos para crear un proyecto Spring Boot simple. Paso 1: Abra Spring initializr https://start.spring.io. Paso 2: proporcione el nombre del grupo y del artefacto. Paso 3: Ahora haga clic en el botón Generar. Paso 4: extraiga el archivo RAR. Paso 5: importa la carpeta. SpringBootExampleApplication.java. pom.xml. Última modificación: 2025-01-22 17:01

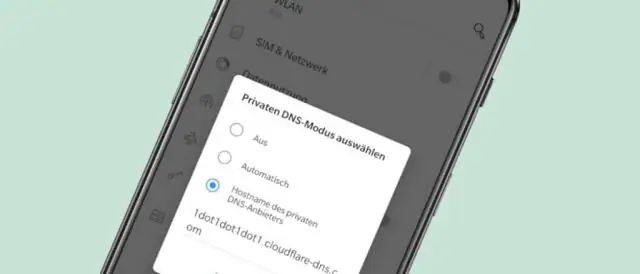

El DNS estándar no está encriptado en ninguna parte. DNSSEC tiene respuestas firmadas criptográficamente (pero aún no cifradas). Ha habido algunas ideas e implementaciones no estándar a lo largo de los años, pero nada importante. Última modificación: 2025-01-22 17:01

Algunos ejemplos de sustantivos comunes son cosas como mesa, perro, ciudad, amor, película, océano, libro. Un nombre propio es un sustantivo que hace referencia a una persona, lugar, cosa, animal o idea específicos. Todo lo que te rodea es un sustantivo, por lo que aprender a identificar los nombres comunes y propios es importante para tu escritura. Última modificación: 2025-01-22 17:01

Conéctese a su Raspberry Pi con su dispositivo móvil / tableta Primero instale tightvncserver en su Raspberry Pi. Asegúrese de estar conectado a la misma red WiFi que su dispositivo móvil desde su Raspberry Pi. Encuentre la dirección IP de su Raspberry Pi usando ifconfig. Ahora inicie el servidor VNC en el servidor vnc de Raspberry Pi: 1. Última modificación: 2025-01-22 17:01

El interruptor unipolar es el caballo de batalla de uso general de los interruptores. Se utiliza para controlar una luz, receptáculo u otro dispositivo desde una única ubicación. Un rasgo característico de un interruptor de palanca unipolar es que tiene marcas de encendido y apagado en la palanca. Última modificación: 2025-01-22 17:01

¿El DNS público de Google protege el llamado "último salto" cifrando la comunicación con los clientes? ¡Sí! El tráfico DNS tradicional se transporta a través de UDP o TCP sin cifrado. También proporcionamos DNS sobre HTTPS que cifra el tráfico entre los clientes y el DNS público de Google. Última modificación: 2025-01-22 17:01

Urs significa 'tuyo. Última modificación: 2025-01-22 17:01

Un modelo de datos se define como la forma estructurada arquitectónica de almacenar datos en una aplicación. La plataforma Salesforce proporciona un modelo estándar que le permite personalizar los modelos de datos para una funcionalidad personalizada. Modelado de datos: proporcione una estructura a sus datos: campos, objetos y relaciones en la organización de Salesforce. Última modificación: 2025-01-22 17:01

Un punto de función (FP) es una unidad de medida para expresar la cantidad de funcionalidad empresarial que un sistema de información (como producto) proporciona a un usuario. Los FP miden el tamaño del software. Son ampliamente aceptados como estándar de la industria para el dimensionamiento funcional. Última modificación: 2025-01-22 17:01

La mejor respuesta: el disco duro externo más grande que admite la PS4 puede tener hasta 8 TB, que es la capacidad máxima de almacenamiento externo de la consola. Última modificación: 2025-01-22 17:01

Sensores corporales Permite el acceso a sus datos de salud desde monitores de frecuencia cardíaca, rastreadores de actividad física y otros sensores externos. Lo bueno: las aplicaciones de fitness necesitan este permiso para controlar su frecuencia cardíaca mientras hace ejercicio, proporcionar consejos de salud, etc. Lo malo: una aplicación maliciosa podría espiar su salud. Última modificación: 2025-01-22 17:01

Tiger Cash es ideal para cualquier estudiante que lleve una tarjeta de identificación de Mizzou y pase tiempo en el campus. TigerCard Manager permite a los usuarios depositar fondos en una cuenta prepaga que se puede usar en The Mizzou Store, todas las ubicaciones de Campus Dining Services y servicios selectos en MizzouRec. Última modificación: 2025-01-22 17:01

R: Si accede a los servicios de Oath como un usuario que inició sesión (por ejemplo, tiene una cuenta e inicia sesión para acceder a servicios como Messenger, Yahoo Mail, AOL Mail y otros), deberá aceptar los nuevos Términos de servicio de Oath y Política de privacidad de Oath. Estos cambios entran en vigencia para los usuarios que iniciaron sesión tan pronto como estén de acuerdo. Última modificación: 2025-01-22 17:01

Oracle VirtualBox, anteriormente SunVirtualBox, es una plataforma de virtualización de código abierto que le permite ejecutar múltiples sistemas operativos en una sola máquina. Si está cambiando de VMware a VirtualBox, puede importar o leer una máquina virtual de VMware en VirtualBox. Última modificación: 2025-01-22 17:01

Los administradores de bases de datos (DBA) utilizan software especializado para almacenar y organizar datos. El rol puede incluir planificación de capacidad, instalación, configuración, diseño de base de datos, migración, monitoreo del desempeño, seguridad, resolución de problemas, así como respaldo y recuperación de datos. Última modificación: 2025-01-22 17:01

El desbordamiento de acciones en la barra de acciones brinda acceso a las acciones que su aplicación usa con menos frecuencia. El icono de desbordamiento solo aparece en teléfonos que no tienen teclas de hardware de menú. Los teléfonos con teclas de menú muestran el desbordamiento de la acción cuando el usuario presiona la tecla. El desbordamiento de la acción está anclado al lado derecho. Última modificación: 2025-01-22 17:01

termita Con respecto a esto, ¿cómo se llama una hormiga blanca? Los nidos de termitas eran comúnmente conocido como terminarium o termitaria. En inglés anterior, las termitas eran conocido como "madera hormigas " o ". Última modificación: 2025-01-22 17:01

En SQL Server, un sinónimo es un alias o un nombre alternativo para un objeto de base de datos, como una tabla, vista, procedimiento almacenado, función definida por el usuario y secuencia. Un sinónimo le proporciona muchos beneficios si lo usa correctamente. Última modificación: 2025-01-22 17:01

Un alias de índice es un nombre secundario que se utiliza para hacer referencia a uno o más índices existentes. La mayoría de las API de Elasticsearch aceptan un alias de índice en lugar de un nombre de índice. Última modificación: 2025-01-22 17:01

Perfect For Programmers Linux es compatible con casi todos los lenguajes de programación principales (Python, C / C ++, Java, Perl, Ruby, etc.) Además, ofrece una amplia gama de aplicaciones útiles para la programación. El terminal de Linux es superior al uso de la línea de comandos de Windows para desarrolladores. Última modificación: 2025-01-22 17:01

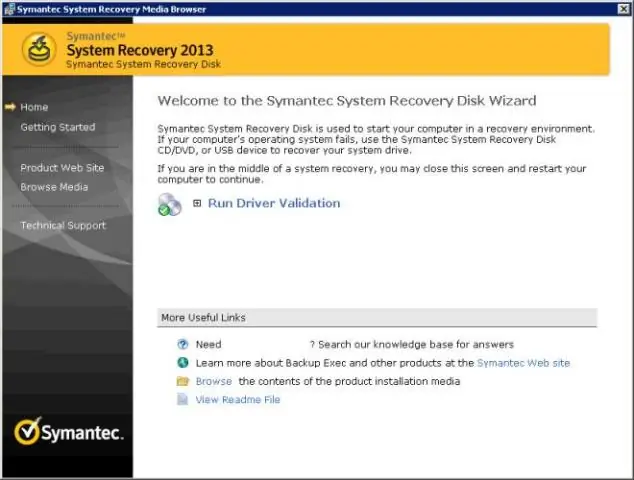

Una vez que ingrese a Ghost, siga los siguientes pasos para crear la imagen localmente: Haga clic en Aceptar en la pantalla informativa de Ghost. Haga clic en Local. Haga clic en Disco. Haga clic en A imagen. Seleccione la unidad de la que desea capturar la imagen y seleccione Aceptar. Busque el dispositivo externo en el que desea almacenar su imagen y proporcione un nombre de archivo. Clic en Guardar. Última modificación: 2025-01-22 17:01

Supremo está constituido por un pequeño archivo ejecutable que no requiere la instalación y configuración de enrutadores o firewalls. A SALVO. Conéctese a un dispositivo remoto y transfiera sus archivos con total seguridad gracias al algoritmo AES de 256 bits y a la compatibilidad con UAC. Última modificación: 2025-01-22 17:01

Haga clic en la pestaña de servidores en eclipse y luego haga doble clic en el servidor que aparece allí. Seleccione la pestaña del puerto en la página de configuración abierta. Cambie el puerto a cualquier otro puerto. Reinicia el servidor. Última modificación: 2025-01-22 17:01

Una de las razones más fundamentales por las que las enfermeras se centran en la informática es el advenimiento del sistema nacional de historiales médicos electrónicos. Como mínimo, las enfermeras deben saber cómo documentar la atención de un paciente y observar las precauciones de privacidad adecuadas en el sistema informático del hospital. Última modificación: 2025-01-22 17:01

SafeBack es una herramienta de software que se utiliza para preservar la evidencia informática. La versión original de SafeBack es utilizada por las principales agencias militares de EE. UU., Las agencias de inteligencia de EE. UU. Y por miles de agencias de aplicación de la ley en todo el mundo. Última modificación: 2025-01-22 17:01

Haga clic en el ícono de ajustes en la parte superior de cualquier página de Gmail y seleccione Configuración de correo. Haga clic en Cuentas e importación. Haga clic en Cambiar opciones de recuperación de contraseña en la sección 'Cambiar configuración de cuenta'. Haga clic en Editar debajo de 'Pregunta de seguridad'. Complete el formulario y haga clic en Guardar para realizar sus cambios. Última modificación: 2025-01-22 17:01

Una copia de seguridad incremental es aquella en la que copias sucesivas de los datos contienen solo la parte que ha cambiado desde que se realizó la copia de seguridad anterior. Cuando se necesita una recuperación completa, el proceso de restauración necesitaría la última copia de seguridad completa más todas las copias de seguridad incrementales hasta el punto de restauración. Última modificación: 2025-01-22 17:01

Con el plan ilimitado de Verizon, obtienes una asignación de 15 GB de datos 4G LTE de alta velocidad para hotspot móvil y Jetpacks en cada ciclo de facturación. Una vez que haya utilizado los 15 GB de datos 4G LTE, la velocidad de datos de su punto de acceso móvil se reducirá hasta 600 Kbps durante el resto del ciclo de facturación. Última modificación: 2025-01-22 17:01

Resumen. Una amenaza es cualquier actividad que pueda conducir a la pérdida / corrupción de datos hasta la interrupción de las operaciones comerciales normales. Hay amenazas físicas y no físicas. Las amenazas físicas causan daños en el hardware y la infraestructura de los sistemas informáticos. Los ejemplos incluyen robo, vandalismo hasta desastres naturales. Última modificación: 2025-01-22 17:01

Cómo usarlo: Mantenga presionada la tecla Alt (derecha o izquierda) y presione la letra con acento. Para mayúsculas, mantenga presionada la tecla Shift y la tecla Alt y presione la letra con acento. Para los símbolos, mantenga presionada la tecla Alt y presione la letra con el símbolo. Última modificación: 2025-01-22 17:01

Fitbit Ace realiza un seguimiento de los pasos, los minutos activos y el sueño, y muestra estadísticas en una pantalla brillante y fácil de leer. Última modificación: 2025-01-22 17:01

La única forma de hacer esto es bajar el volumen con los botones en el lado izquierdo del iPhone Xs, iPhone Xs Max y iPhone Xr hasta que se inicie en el modo de vibración. Si el sonido del volumen del teléfono está silenciado, el sonido del obturador de la cámara dejará de hacer clic cuando tome fotografías. Última modificación: 2025-01-22 17:01

Haga clic con el botón derecho en una entidad, apunte a Agregar nuevo y seleccione Propiedad compleja. Se agrega a la entidad una propiedad de tipo complejo con un nombre predeterminado. Se asigna a la propiedad un tipo predeterminado (elegido entre los tipos complejos existentes). Asigne el tipo deseado a la propiedad en la ventana Propiedades. Última modificación: 2025-01-22 17:01

Bases de datos para la educación Desde las escuelas primarias hasta las universidades, las instituciones educativas utilizan bases de datos para realizar un seguimiento de los estudiantes, calificaciones, transferencias, expedientes académicos y otros datos de los estudiantes. Incluso hay paquetes de bases de datos especializados dirigidos a escuelas y universidades. Última modificación: 2025-01-22 17:01

VLAN privada. La LAN virtual (VLAN) se utiliza para dividir un dominio de transmisión en un dominio más pequeño en la capa 2. Solo (todos) los hosts que pertenecen a la misma VLAN pueden comunicarse entre sí mientras se comunican con otros hosts de VLAN, el enrutamiento entre VLAN está hecho. Última modificación: 2025-01-22 17:01

La máquina virtual de Microsoft® es el motor de software que ejecuta código Java. Se incluyó un CD de máquina virtual de Microsoft con varias versiones anteriores de los sistemas operativos de Microsoft. El CD de Microsoft virtualmachine ya no está disponible. Última modificación: 2025-01-22 17:01

Buscar y reemplazar texto Vaya a Inicio> Reemplazar o presione Ctrl + H. Ingrese la palabra o frase que desea ubicar en el cuadro de búsqueda. Ingrese su nuevo texto en el cuadro Reemplazar. Seleccione Buscar siguiente hasta que encuentre la palabra que desea actualizar. Elija Reemplazar. Para actualizar todas las instancias a la vez, elija Reemplazar todo. Última modificación: 2025-01-22 17:01

Para cargar imágenes en el marco de fotos Pandigital, necesitará una unidad flash USB que tenga imágenes, una tarjeta de memoria SD que tenga imágenes o un dispositivo que use Bluetooth y tenga imágenes. Última modificación: 2025-01-22 17:01

La cera, el aceite de CBD, el hachís y todas las formas de marihuana ahora forman parte específicamente de la clasificación de la Lista I, y cualquiera de ellas (incluida la parafernalia que se haya utilizado), especialmente a través de las fronteras estatales, es un delito federal y las sanciones pueden ser tan severas como cinco años en una penitenciaría federal, por menos de 50 gramos. Última modificación: 2025-01-22 17:01

Un byte puede representar 256 (28) valores distintos, como enteros no negativos de 0 a 255, o enteros con signo de − 128 a 127. Última modificación: 2025-01-22 17:01