Un servicio web, en el contexto de. NET, es un componente que reside en un servidor web y proporciona información y servicios a otras aplicaciones de red utilizando protocolos web estándar como HTTP y el Protocolo simple de acceso a objetos (SOAP). Marco de comunicaciones .NET. Última modificación: 2025-01-22 17:01

¿Qué es la captura de datos de documentos? La captura automatizada de datos de documentos es el proceso de capturar o extraer datos de todo tipo de documentos: revistas y periódicos antiguos, documentos y archivos escaneados, documentos en papel, imágenes, archivos electrónicos o PDF. Última modificación: 2025-01-22 17:01

Cómo solicitar la versión de escritorio de un sitio web en mobileSafari Visite el sitio afectado en Safari. Toque y mantenga presionado el botón Actualizar en la barra de URL. Toque Solicitar sitio de escritorio. El sitio web se volverá a cargar como su versión de escritorio. Última modificación: 2025-01-22 17:01

Cómo agregar una marca de agua Primero, abra Photoshop y cree la imagen que usará como su marca de agua. Una forma sencilla de agregar una marca de agua a varias imágenes es con Acciones. A continuación, vaya al menú principal de Archivo y elija 'Colocar'. Cuando esté satisfecho con el aspecto de la marca de agua, guarde la imagen editada seleccionando 'Guardar como' en el menú Archivo principal. Última modificación: 2025-01-22 17:01

El pm. La función test () se utiliza para escribir especificaciones de prueba dentro del entorno limitado de pruebas de Postman. Escribir pruebas dentro de esta función le permite nombrar la prueba con precisión y garantiza que el resto del script no se bloquee en caso de errores. Última modificación: 2025-01-22 17:01

Recordar el proceso físico de cómo hacer algo (como conducir un automóvil) es una memoria de procedimiento, mientras que recordar la ruta que debe tomar para llegar a algún lugar es una memoria declarativa. Última modificación: 2025-01-22 17:01

Habilite la tecnología inalámbrica Bluetooth® en su teléfono inteligente. En su teléfono inteligente, abra la aplicación móvil Garmin Connect ™, seleccione o, y seleccione Dispositivos Garmin> Agregar dispositivo para ingresar al modo de emparejamiento. Presione la tecla del dispositivo para ver el menú y seleccione> Vincular teléfono inteligente para ingresar manualmente al modo de vinculación. Última modificación: 2025-01-22 17:01

Analizar un elemento con Seguridad de Windows Para analizar archivos o carpetas específicos, haga clic con el botón derecho en los que desee y luego seleccione Analizar con WindowsDefender. Para activar el Antivirus de Windows Defender en Seguridad de Windows, vaya a Inicio> Configuración> Actualización y seguridad> Seguridad de Windows> Protección contra virus y amenazas. Última modificación: 2025-01-22 17:01

SSID es la abreviatura de identificador de conjunto de servicios. En términos de Inlayman, un SSID es el nombre de una red Wi-Fi. Las personas suelen encontrar un SSID con mayor frecuencia cuando utilizan un dispositivo móvil para conectarse a una red inalámbrica. Los dispositivos móviles buscarán todas las redes dentro del alcance cuando intente conectarse a una red local. Wifi. Última modificación: 2025-01-22 17:01

Un analizador es una pieza de programa que toma una representación física de algunos datos y la convierte en una forma en memoria para que la utilice el programa en su totalidad. Un analizador XML es un analizador diseñado para leer XML y crear una forma para que los programas utilicen XML. Hay diferentes tipos y cada uno tiene sus ventajas. Última modificación: 2025-01-22 17:01

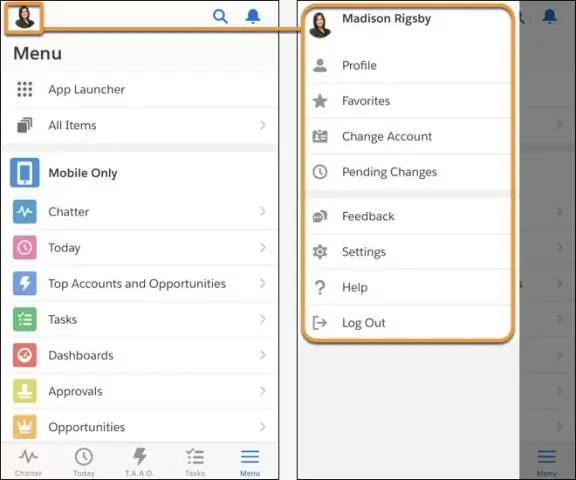

Transcripción Haga clic en Casos. Seleccione un número de caso. Haga clic en Cambiar propietario. Aquí puede 'Buscar personas' en consecuencia. Seleccione un nombre de usuario al que desee convertir en propietario de este caso a partir de los resultados disponibles. Seleccione esta casilla de verificación para enviar una notificación por correo electrónico. Haga clic en Enviar. Se ha cambiado de propietario. Última modificación: 2025-01-22 17:01

Para quitar las llaves, deslice la herramienta por debajo de la tapa y levántela con cuidado. Debería despegar sin mucha fuerza. Con las teclas apagadas, use aire comprimido para soplar todo el polvo y el cabello. Para volver a colocar la llave, alinee la tecla hacia arriba y empújela hacia abajo comenzando con el borde inferior. Última modificación: 2025-01-22 17:01

Las fugas por orificios son comunes y la única forma de repararlas correctamente es quitando la sección de la tubería con fugas y reemplazándola, ya sea con tubería de cobre, PEX o PVC. Las tuberías de cobre y PEX son las alternativas preferidas y se pueden usar en lugar de la tubería con fugas mediante el uso de acoplamientos de mordedura de tiburón. Última modificación: 2025-01-22 17:01

En el panel lateral de la izquierda, haga clic con el botón derecho en una diapositiva atenuada y seleccione 'Mostrar diapositiva' en el menú emergente. Última modificación: 2025-01-22 17:01

The Takeaway First, el medio a través del cual se experimenta un mensaje da forma a la percepción del mensaje por parte del usuario. En segundo lugar, un medio puede ser el mensaje en sí mismo si entrega contenido al que de otro modo sería imposible acceder. Última modificación: 2025-01-22 17:01

Cómo agregar y eliminar aplicaciones en su televisor LG Abra LG Content Store. Las aplicaciones y otros medios se encontrarán a través de LG Content Store, que se encuentra en la pantalla de inicio en el menú de cinta. Navega a la tienda de aplicaciones. Navega por la tienda de aplicaciones. Seleccione una aplicación. Ingrese al modo de edición. Elimina las aplicaciones no deseadas. Confirmar la eliminación. Salir del modo de edición. Última modificación: 2025-01-22 17:01

PM2 Runtime es un administrador de procesos de producción para Node. js con un Load Balancer inherente. Le permite mantener las aplicaciones vivas para siempre, recargarlas sin tiempo de inactividad y fomentar las tareas habituales de Devops. Iniciar su aplicación en modo de producción es tan fácil como: pm2 start app.js. Última modificación: 2025-01-22 17:01

El modelado de amenazas es un procedimiento para optimizar la seguridad de la red mediante la identificación de objetivos y vulnerabilidades y luego la definición de contramedidas para prevenir o mitigar los efectos de las amenazas al sistema. Última modificación: 2025-01-22 17:01

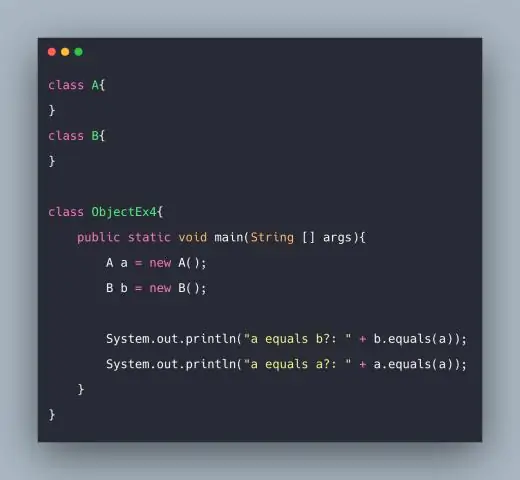

Clases padre e hijo que tienen el mismo miembro de datos en Java. La variable de referencia de la clase principal es capaz de contener su referencia de objeto así como su referencia de objeto secundario. La referencia que contiene la referencia del objeto de la clase secundaria no podrá acceder a los miembros (funciones o variables) de la clase secundaria. Última modificación: 2025-01-22 17:01

Beneficios de iSCSI: La mayor utilización y capacidad de administración del almacenamiento se suma a la reducción del costo total de operación. Reduce los costos iniciales y de adquisición de hardware, ya que utiliza el mismo equipo Ethernet estandarizado y económico que una red de área local (LAN). Última modificación: 2025-01-22 17:01

Los psicólogos distinguen entre tres etapas necesarias en el proceso de aprendizaje y memoria: codificación, almacenamiento y recuperación (Melton, 1963). La codificación se define como el aprendizaje inicial de información; el almacenamiento se refiere al mantenimiento de la información a lo largo del tiempo; La recuperación es la capacidad de acceder a la información cuando la necesita. Última modificación: 2025-01-22 17:01

Configure la actualización de Kaspersky Rescue Disk desde una carpeta donde se descargaron las actualizaciones. Cargue su computadora desde Kaspersky Rescue Disk 10 en modo gráfico. Seleccione Inicio -> Kaspersky Rescue Disk. En la esquina superior derecha de la ventana de Kaspersky RescueDisk, haga clic en Configuración. Última modificación: 2025-01-22 17:01

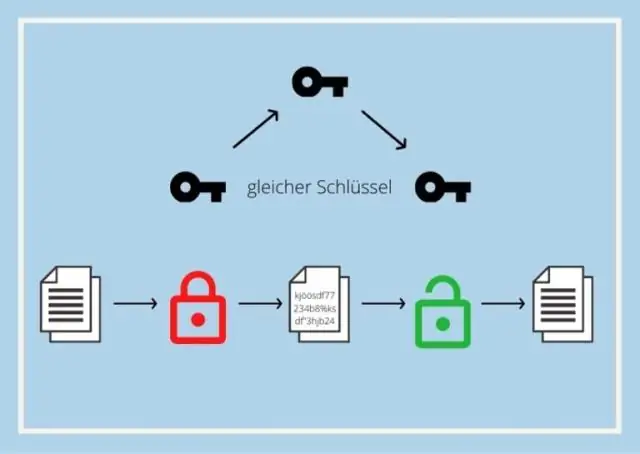

El cifrado de 256 bits es una técnica de cifrado de datos / archivos que utiliza una clave de 256 bits para cifrar y descifrar datos o archivos. Es uno de los métodos de cifrado más seguros después del cifrado de 128 y 192 bits, y se utiliza en la mayoría de los algoritmos, protocolos y tecnologías de cifrado modernos, incluidos AES y SSL. Última modificación: 2025-01-22 17:01

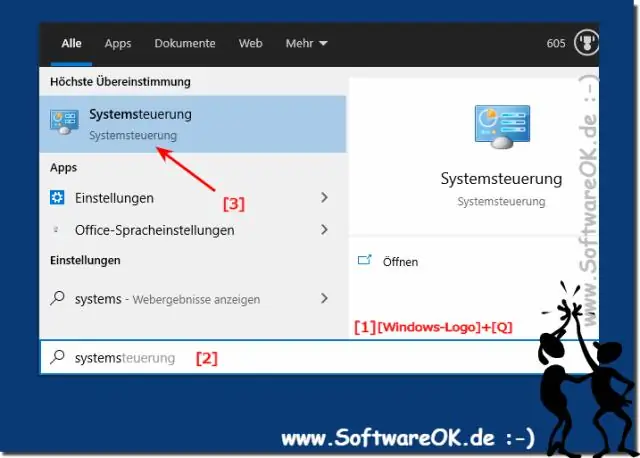

Establezca la configuración de pantalla del sistema de Windows 7 Haga clic en Inicio> Panel de control> Pantalla. Seleccione la opción Más pequeño: 100% (predeterminado). Haga clic en Aplicar. Aparece un mensaje que le solicita que cierre la sesión para aplicar sus cambios. Guarde los archivos abiertos, cierre todos los programas y luego haga clic en Cerrar sesión ahora. Inicie sesión para ver la configuración de pantalla del sistema actualizada. Última modificación: 2025-01-22 17:01

El encabezado de solicitud HTTP Proxy-Authorization contiene las credenciales para autenticar un agente de usuario en un servidor proxy, generalmente después de que el servidor haya respondido con un estado 407 Proxy Authentication Required y el encabezado Proxy-Authenticate. Última modificación: 2025-01-22 17:01

En Pro Tools puedes cuantizar notas MIDI, clips de audio o el audio dentro de los clips usando audio elástico. Esto puede ser renderizado o "integrado" al clip usando la ventana de cuantización, que se encuentra en operaciones de eventos en el menú de eventos y es esta ventana en la que me concentraré aquí, pero hay otros métodos disponibles. Última modificación: 2025-01-22 17:01

No hay necesidad de CSS adicional, y hay varios métodos de centrado en Bootstrap 4: centro de texto para visualización central: elementos en línea. mx-auto para centrar la pantalla: elementos de bloque dentro de la pantalla: flex (d-flex) offset- * o mx-auto se pueden utilizar para centrar las columnas de la cuadrícula. o justificar el centro de contenido en la fila para centrar las columnas de la cuadrícula. Última modificación: 2025-01-22 17:01

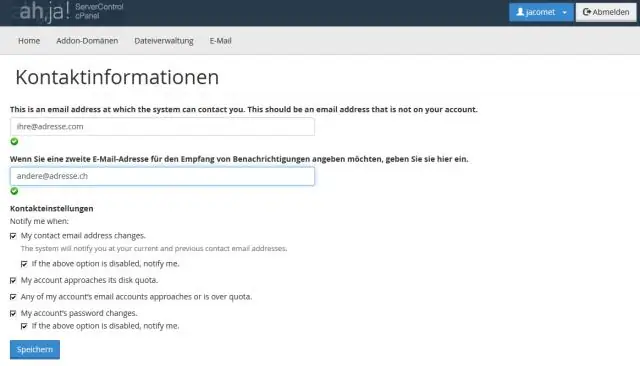

CPanel admite el cifrado de correo electrónico. Esta es una característica de seguridad para proteger sus mensajes de llegar a destinatarios no deseados. Cuando un mensaje está encriptado, el destinatario necesita la clave para desencriptar el mensaje. De lo contrario, el mensaje no será legible para el usuario. Última modificación: 2025-01-22 17:01

SQL Server tiene dos tipos de índices: índice agrupado e índice no agrupado. Un índice agrupado almacena filas de datos en una estructura ordenada según sus valores clave. Cada tabla tiene solo un índice agrupado porque las filas de datos solo se pueden ordenar en un orden. La tabla que tiene un índice agrupado se llama tabla agrupada. Última modificación: 2025-01-22 17:01

1) PC es la abreviatura de computadora personal o IBM PC. La primera computadora personal producida por IBM se llamó PC, y cada vez más el término PC pasó a significar IBM o computadoras personales compatibles con IBM, con la exclusión de otros tipos de computadoras personales, como las Macintosh. Última modificación: 2025-01-22 17:01

Un lenguaje de dominio específico (DSL) es un lenguaje de programación que se desarrolla para satisfacer una necesidad específica. Los ejemplos de DSL de uso común incluyen hojas de estilo en cascada (CSS), Ant y SQL. El código legible por humanos que emplean muchos DSL también puede ayudar a mejorar la colaboración entre los programadores y otras partes interesadas. Última modificación: 2025-01-22 17:01

Usuarios: 11 millones. Última modificación: 2025-01-22 17:01

Los tipos de datos de fecha y hora son DATE, TIMESTAMP, TIMESTAMP WITH TIME ZONE y TIMESTAMP WITH LOCAL TIME ZONE. Los valores de los tipos de datos de fecha y hora a veces se denominan fechas y horas. Última modificación: 2025-01-22 17:01

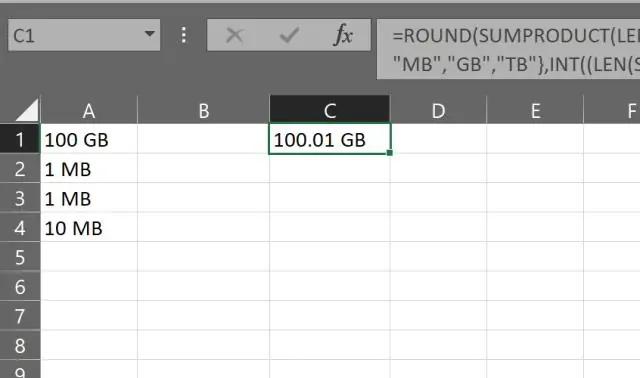

Pon 1024 en una celda vacía. limpia esa celda con 1024 en ella. > ¿una macro convierte una columna de datos de Kb a MB? Alternativamente, puede hacer lo siguiente: Ponga el número 1024 en una celda. Copie esa celda (haga clic con el botón derecho, seleccione Copiar). Seleccione el rango de celdas que se cambiará. Haga clic con el botón derecho, seleccione Pegado especial> Dividir. Última modificación: 2025-01-22 17:01

La contraseña se puede cifrar para mayor seguridad, pero PAP está sujeto a numerosos ataques. Debido a que toda la información transmitida es dinámica, CHAP es significativamente más robusto que PAP. Otra ventaja de CHAP sobre PAP es que CHAP se puede configurar para realizar autenticaciones repetidas en mitad de la sesión. Última modificación: 2025-01-22 17:01

Implementación Cree una hoja de cálculo de Google. Complete sus datos. Haga clic en "compartir" en la esquina superior izquierda. Pegue la URL de su hoja de cálculo y una consulta SQL en la API de hoja de cálculo de Google de consulta de Blockspring. Abra el código fuente de una API de Google Doc existente en Blockspring. En Ln 61, copie y pegue su propio enlace de hoja de cálculo de Google. Última modificación: 2025-01-22 17:01

Cómo conectarse a la API de Twitter Regístrese (o inicie sesión) para obtener una cuenta de usuario de RapidAPI gratuita. Haga clic aquí para registrarse para obtener una cuenta. Navegue a la API de Twitter en RapidAPI. Haga clic en "Conectar a API" y comience a completar todos los campos y parámetros de clave de API requeridos. Comience a probar los puntos finales de la API de Twitter. Última modificación: 2025-01-22 17:01

Definición de OAuth OAuth es un marco o protocolo de autorización de estándar abierto que describe cómo los servidores y servicios no relacionados pueden permitir de forma segura el acceso autenticado a sus activos sin compartir realmente la credencial de inicio de sesión única inicial y relacionada. Última modificación: 2025-01-22 17:01

Formatos comunes de reproductores de DVD. La mayoría de los DVD estándar son discos de formato MPEG-2. Los reproductores de DVD domésticos también suelen reproducir discos de audio AC-3 o PCM. MPEG-2 también se llama H. Última modificación: 2025-01-22 17:01

Norton Smart Firewall. Un firewall bloquea a los ciberdelincuentes y otro tráfico no autorizado, mientras permite el paso del tráfico autorizado. La función Firewall de Windows monitorea todas las comunicaciones entrantes a su computadora. Sin embargo, el Firewall de Windows no monitorea las comunicaciones salientes desde su computadora a Internet. Última modificación: 2025-01-22 17:01