La prueba de su aplicación consta de estas tareas: Configure su aplicación para la distribución. Pruebe su aplicación localmente. Registre todos los ID de dispositivo de la unidad de prueba. Cree un perfil de aprovisionamiento ad hoc. Cree un paquete de la App Store de iOS. Instale la aplicación y el perfil de aprovisionamiento ad hoc en los dispositivos de prueba. Envía informes de fallos a los desarrolladores. Última modificación: 2025-01-22 17:01

La principal diferencia entre DSL y los módems de cable se debe a los diferentes medios que cada uno utiliza para conectarse a Internet. No puede usar un módem DSL para una conexión a Internet por cable porque está diseñado para funcionar con líneas telefónicas en lugar de líneas de cable, y viceversa. Última modificación: 2025-01-22 17:01

Con Azure Sentinel, Microsoft ha entrado oficialmente en el mercado SIEM. SIEM significa información de seguridad y gestión de eventos (SIEM) y es un tipo de software utilizado por los equipos de ciberseguridad. Los productos SIEM pueden ser sistemas basados en la nube o aplicaciones que se ejecutan localmente. Última modificación: 2025-01-22 17:01

Si se le pregunta a un ingeniero de software, se interpretará la pregunta como "¿Cuál es su pila de tecnología preferida para construir un proyecto?". La pila se compone de una colección de software que se utiliza para construir su proyecto. Incluye: el sistema operativo Linux, el servidor web Apache, el software de aplicación PHP y la base de datos MySQL. Última modificación: 2025-01-22 17:01

S3 es un sistema muy informal. No tiene una definición formal de clases. S4 funciona de manera similar a S3, pero es más formal. Hay dos diferencias principales con S3. S4 tiene definiciones de clases formales, que describen la representación y herencia de cada clase, y tiene funciones auxiliares especiales para definir genéricos y métodos. Última modificación: 2025-01-22 17:01

El código de estado de respuesta 202 Aceptado del Protocolo de transferencia de hipertexto (HTTP) indica que la solicitud ha sido recibida pero aún no se ha actuado. No es de compromiso, lo que significa que no hay forma de que HTTP envíe posteriormente una respuesta asincrónica que indique el resultado del procesamiento de la solicitud. Última modificación: 2025-01-22 17:01

Cree un enlace para descargar el archivo en la página web usando la etiqueta HTML. Luego, recomiende al visor de la página web que haga clic con el botón derecho en el enlace y elija la opción Guardar o Guardar como archivo. Luego, los espectadores pueden descargar y guardar el archivo en su computadora. Última modificación: 2025-01-22 17:01

Js vs PHP: rendimiento. PHP proporciona un rendimiento estable y confiable en lo que respecta al desarrollo web, en comparación con el marco de Javascript. Sin embargo, cuando se comparan ambos entornos, notará que NodeJs se destaca por ser mucho más rápido que PHP, debido a las siguientes USP: Velocidad amigable motor V8. Última modificación: 2025-01-22 17:01

La versión de 65 pulgadas se venderá por un precio desgarrador de $ 7,996 (alrededor de £ 6,370 o AU $ 10,590), mientras que la versión de 77 pulgadas tendrá un precio de venta de $ 19,996 (alrededor de £ 16,000 o AU). $ 26,500). ¿Por qué son tan caros?. Última modificación: 2025-01-22 17:01

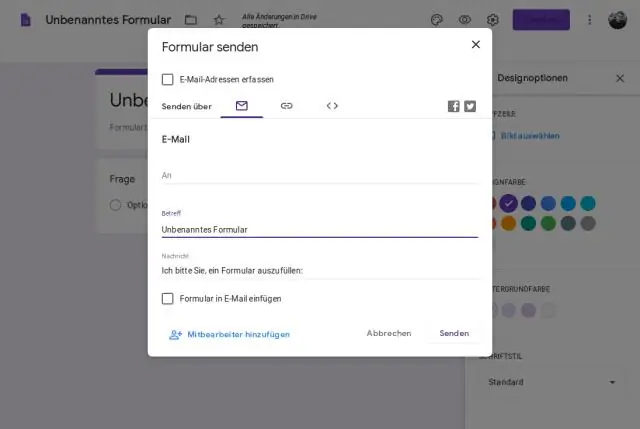

Para editar el nombre de su formulario, haga clic para abrir el formulario desde la pestaña principal de Formularios. Luego, simplemente haga clic en el ícono de lápiz junto al nombre del formulario y escriba un nuevo nombre. Después de escribir el nombre, haga clic en el icono de guardar a la derecha del campo de texto y se guardará su nuevo nombre de formulario. Última modificación: 2025-01-22 17:01

Rhyhorn es un Pokémon de tipo Tierra / Roca. Itevoluciona en Rhydon en el nivel 42, quien evoluciona aún más en Rhyperior si se intercambia mientras tiene un Protector. Rhyhorn corre en línea recta, destrozando todo a su paso. Última modificación: 2025-01-22 17:01

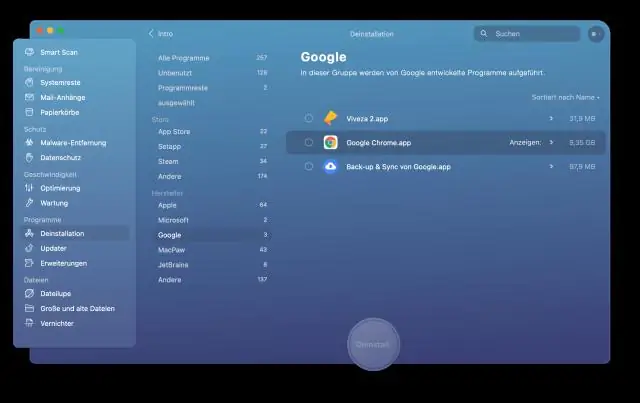

Abra el Finder → vaya a Macintosh HD → Biblioteca → Soporte de aplicaciones → Microsoft y elimine las carpetas PlayReady y Silverlight de allí. Luego, vaya a la carpeta Complementos de Internet y elimine Silverlight. archivo de complemento. Última modificación: 2025-01-22 17:01

VIDEO En consecuencia, ¿cómo instalar Apache NetBeans Ubuntu? Paso 1: Descargue NetBeans 11.0 Binary. sudo apt -y install wget unzip wget Paso 2: Descomprima el archivo descargado. Paso 3: Mueva la carpeta netbeans a / opt. Paso 4:. Última modificación: 2025-01-22 17:01

Cree una nueva base de datos utilizando el código primero en Entity Framework Paso 1: cree un proyecto de formulario de Windows. Paso 2: agregue el trabajo de marco de entidad en el proyecto recién creado utilizando el paquete NuGet. Paso 3: cree el modelo en el proyecto. Paso 4: crear una clase de contexto en el proyecto. Paso 5: DbSet con tipo expuesto para cada clase de modelo. Paso 6: crear la sección de entrada. Última modificación: 2025-01-22 17:01

Elija Herramientas en la barra de menú de Firefox, luego Opciones. Seleccione el icono Funciones web y asegúrese de que la casilla de verificación Habilitar Java esté seleccionada. Haga clic en el botón Aceptar. Última modificación: 2025-01-22 17:01

Los mejores teléfonos Samsung de la serie J que debe comprar en 2019 Samsung Galaxy j4 + Samsung Galaxy J6. Samsung Galaxy j7 Max. Samsung Galaxy J7 duo. Samsung Galaxy J5 prime. Samsung Galaxy j4. Samsung Galaxy J7 Plus. Conclusión. Última modificación: 2025-01-22 17:01

Visual Studio Shell está disponible como descarga gratuita. Después del lanzamiento de Visual Studio 2008, Microsoft creó la Galería de Visual Studio. Última modificación: 2025-01-22 17:01

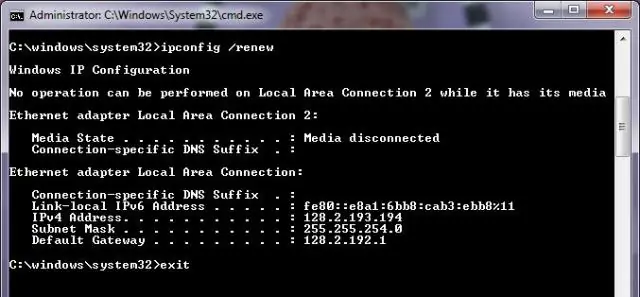

Ipconfig / renew es el comando que se usa para decirle al servidor DHCP que su computadora desea unirse a la red y debe configurarse con una dirección IP para comunicarse con los otros dispositivos en la red. Última modificación: 2025-01-22 17:01

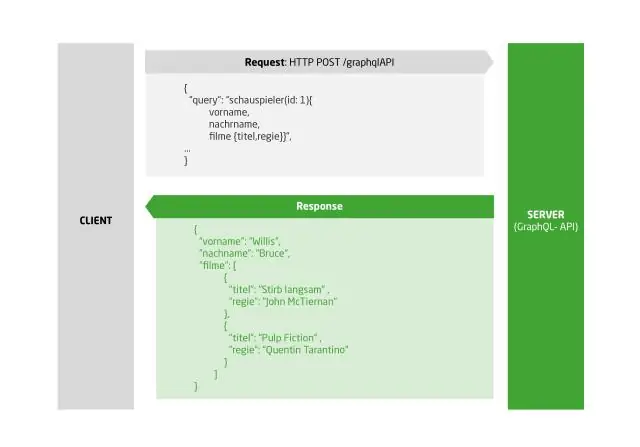

Cómo construir un servidor GraphQL con Nodejs Paso 1: verificar las versiones de Node y Npm. Paso 2: cree una carpeta de proyecto y ábrala en VSCode. Paso 3: crear el paquete. Paso 4: cree una base de datos de archivos planos en la carpeta de datos. Paso 5: cree una capa de acceso a datos. Paso 6: crear un archivo de esquema, schema.graphql. Última modificación: 2025-01-22 17:01

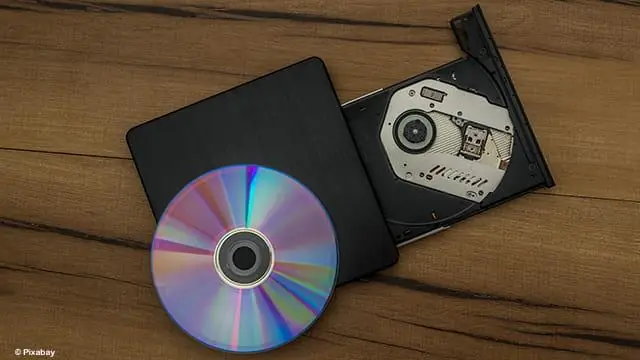

Un reproductor de DVD es muy similar a un reproductor de CD, con un conjunto de láser que proyecta el rayo láser sobre la superficie del disco para leer el patrón de golpes (consulte Cómo funcionan los CD para obtener más detalles). El trabajo del reproductor de DVD es encontrar y leer los datos almacenados como golpes en el DVD. Última modificación: 2025-01-22 17:01

Autor (es): Chen Ing-hau (CIH). Última modificación: 2025-01-22 17:01

Ahora tiene 4 opciones para deshacer sus cambios: Desinstalar el archivo a la confirmación actual (HEAD): git reset HEAD Desinstalar todo - retener los cambios: git reset. Descarte todos los cambios locales, pero guárdelos para más tarde: git stash. Descartar todo de forma permanente: git reset --hard. Última modificación: 2025-01-22 17:01

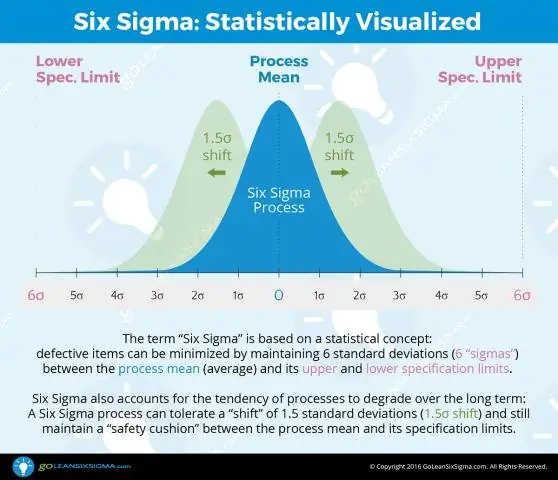

Six Sigma es un enfoque disciplinado y cuantitativo que implica la creación de un sistema y proceso para la mejora de las métricas definidas en los procesos de fabricación, servicios o financieros. Los proyectos de mejora siguen un proceso disciplinado definido por un sistema de cuatro macro fases: medir, analizar, mejorar, controlar (MAIC). Última modificación: 2025-01-22 17:01

La carpeta de Archivos de programa normal contiene aplicaciones de 64 bits, mientras que 'Archivos de programa (x86)' se usa para aplicaciones de 32 bits. La instalación de una aplicación de 32 bits en una PC con Windows de 64 bits se dirige automáticamente a Archivos de programa (x86). Ver Archivos de programa y x86. Última modificación: 2025-01-22 17:01

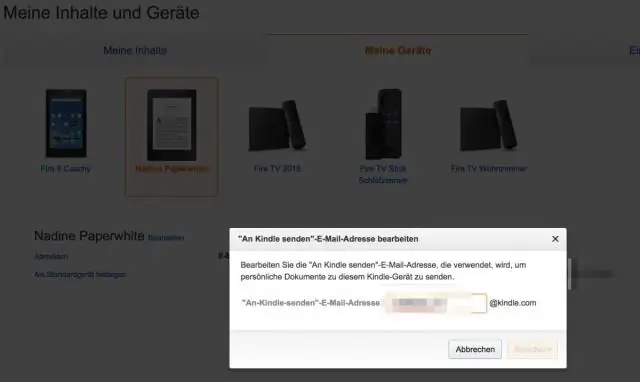

Actualice usando su Mac o PC: si está usando una Mac con OS X 10.5 o posterior, primero deberá descargar e instalar Android File Transfer. Vaya a la página de actualización de software de Fire y Kindle. Desplácese hacia abajo hasta que encuentre su dispositivo específico y haga clic en él. Descargue la actualización de software que se encuentra en la página del dispositivo. Última modificación: 2025-01-22 17:01

Kestrel es un servidor web de código abierto, multiplataforma, liviano y predeterminado que se utiliza para las aplicaciones Asp.Net Core. Las aplicaciones Asp.Net Core ejecutan el servidor web Kestrel como servidor en proceso para manejar la solicitud web. Kestrel es multiplataforma, se ejecuta en Windows, LINUX y Mac. El servidor web Kestrel admite SSL. Última modificación: 2025-01-22 17:01

Punteros en C ++ El puntero es una variable en C ++ que contiene la dirección de otra variable. Tienen tipo de datos al igual que las variables, por ejemplo, un puntero de tipo entero puede contener la dirección de una variable de número entero y un puntero de tipo de carácter puede contener la dirección de la variable char. Última modificación: 2025-01-22 17:01

Linux Professional Institute Linux Essentials Costo: $ 120 USD (1 examen, certificación válida de por vida). El precio puede variar según la región. Última modificación: 2025-01-22 17:01

Acerca de este artículo Abra el programa Microsoft Word. Haga clic en la opción 'Documento en blanco'. Haga clic en Insertar. Haga clic en Gráfico. Haga clic en un diseño de gráfico, luego haga clic en su estilo de gráfico preferido. Haga clic en Aceptar. Agregue datos en la sección de la hoja de cálculo de Excel. Última modificación: 2025-01-22 17:01

Si tiene 2 gizmos y pueden llamarse entre sí siempre que estén configurados como contactos en el teléfono del otro (porque ambos gizmos tienen números de teléfono). Última modificación: 2025-01-22 17:01

AVFoundation es el marco con todas las funciones para trabajar con medios audiovisuales basados en el tiempo en iOS, macOS, watchOS y tvOS. Con AVFoundation, puede reproducir, crear y editar fácilmente películas QuickTime y archivos MPEG-4, reproducir transmisiones HLS y crear potentes funciones multimedia en sus aplicaciones. Última modificación: 2025-01-22 17:01

Un sistema en tiempo de ejecución se refiere a la colección de recursos de software y hardware que permiten que un programa de software se ejecute en un sistema informático. El sistema de tiempo de ejecución es un mecanismo compuesto diseñado para proporcionar servicios de ejecución de programas, independientemente del lenguaje de programación que se utilice. Última modificación: 2025-01-22 17:01

Tapply () calcula una medida (media, mediana, mínima, máxima, etc.) o una función para cada variable de factor en un vector. Es una función muy útil que le permite crear un subconjunto de un vector y luego aplicar algunas funciones a cada uno de los subconjuntos. Última modificación: 2025-01-22 17:01

24 voltios en Cat 5 está bien siempre que no lleve alta corriente. La mayoría de Cat 5 es de 24 awg. La parte del cable Cresnt que transporta 24 voltios es de calibre 18. Probablemente haya algún tipo de restricción de energía en Cat 5. Última modificación: 2025-01-22 17:01

CefGlue es un. Enlace NET / Mono para The Chromium Embedded Framework (CEF) de Marshall A. Última modificación: 2025-01-22 17:01

La sentencia CASE de SQL La sentencia CASE pasa por condiciones y devuelve un valor cuando se cumple la primera condición (como una sentencia IF-THEN-ELSE). Entonces, una vez que una condición es verdadera, dejará de leer y devolverá el resultado. Si no se cumplen las condiciones, devuelve el valor de la cláusula ELSE. Última modificación: 2025-01-22 17:01

Puede utilizar los temporizadores Swing de dos formas: Para realizar una tarea una vez, después de una demora. Por ejemplo, el administrador de información sobre herramientas utiliza temporizadores Swing para determinar cuándo mostrar una información sobre herramientas y cuándo ocultarla. Para realizar una tarea repetidamente. Por ejemplo, puede realizar una animación o actualizar un componente que muestra el progreso hacia una meta. Última modificación: 2025-01-22 17:01

Por qué es importante DICOM Hoy en día, DICOM se utiliza en todo el mundo para almacenar, intercambiar y transmitir imágenes médicas, lo que permite la integración de dispositivos de imágenes médicas de varios fabricantes. Los datos del paciente y las imágenes relacionadas se intercambian y almacenan en un formato estandarizado. A su vez, los pacientes obtienen una atención más eficiente. Última modificación: 2025-01-22 17:01

KeyCDN es una red de distribución de contenido de alto rendimiento que se ha creado para el futuro. Solo se necesitan unos minutos para comenzar a entregar contenido a sus usuarios a una velocidad increíblemente rápida. Última modificación: 2025-01-22 17:01

WhatsApp es una aplicación de mensajería que le permite enviar mensajes a través de su teléfono inteligente de forma gratuita, dependiendo de su conexión a Internet. Los mensajes pueden ser textos sin formato, imágenes, clips de audio y videos. El tamaño máximo de archivo de video para WhatsApp es de 16 MB y la duración del metraje de un video varía de 90 segundos a 3 minutos. Última modificación: 2025-01-22 17:01