Core i5: la gama media inferior Una placa base ATX compatible con Intel. Un paso adelante de Core i3 es el Core i5. Un i5 normalmente carece de Hyper-Threading, pero tiene más núcleos (actualmente, seis, en lugar de cuatro) que el Core i3. Las partes i5 también tienen generalmente velocidades de reloj más altas, una caché más grande y pueden manejar más memoria. Última modificación: 2025-01-22 17:01

Necesitará un Magic Jack adicional si desea usarlo con un número de teléfono diferente. No, solo se asigna un número de teléfono a su dispositivo Magic Jack. Última modificación: 2025-01-22 17:01

La redundancia de datos asegura que los datos contenidos en la base de datos sean precisos y confiables. Las pequeñas porciones de una despensa de datos se denominan almacenes de datos. Un grupo de registros relacionados se denomina tabla. Última modificación: 2025-01-22 17:01

Siga estos pasos para compilar Redis desde la fuente e iniciar el servidor. Descargue el código fuente de Redis desde la página de descargas. Descomprime el archivo. tar -xzf redis-VERSION.tar.gz. Compile y cree Redis. cd redis-VERSION. hacer. Inicie Redis. cd src ../ redis-server. Última modificación: 2025-01-22 17:01

Para encenderlos, simplemente mantenga presionado el botón central del control remoto. Para emparejarlos con su dispositivo, mantenga presionado el botón central un poco más y luego busque "iSport Wireless Superslim" en la lista de Bluetooth de su dispositivo. Última modificación: 2025-01-22 17:01

CÓMO INSTALAR UN BUZÓN MONTADO EN POSTE. AGUJERO PARA POSTES DE EXCAVACIÓN. Los requisitos de USPS establecen que un buzón no puede tener más de 45 pulgadas sobre el nivel de la calle. INSERTAR EL CORREO DEL BUZÓN. VERTIR EL HORMIGÓN. PERMITIR QUE EL HORMIGÓN SEA. ADJUNTE EL BUZÓN SEGÚN LAS INSTRUCCIONES DEL FABRICANTE. AÑADIR NÚMEROS DE CALLE. Vístelo. Última modificación: 2025-01-22 17:01

Diferentes tipos de dispositivos de red / internetworking Repetidor: También llamado regenerador, es un dispositivo electrónico que opera solo en la capa física. Puentes: operan tanto en las capas de enlace físicas como en las de datos de las LAN del mismo tipo. Enrutadores: retransmiten paquetes entre múltiples redes interconectadas (es decir, LAN de diferentes tipos). Pasarelas:. Última modificación: 2025-01-22 17:01

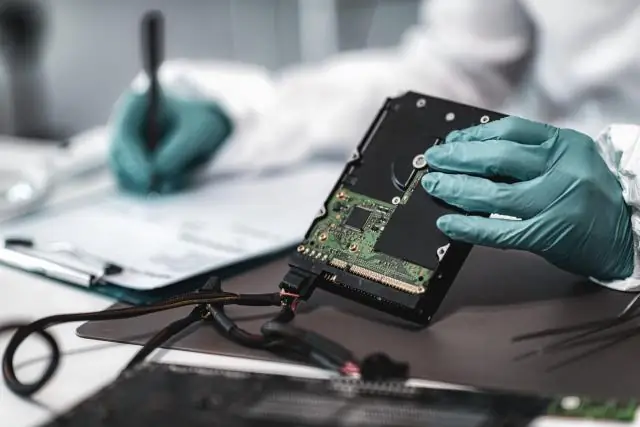

Si bien ambos se centran en la protección de los activos digitales, lo hacen desde dos ángulos diferentes. La ciencia forense digital se ocupa de las secuelas del incidente en un papel de investigación, mientras que la ciberseguridad se centra más en la prevención y detección de ataques y el diseño de sistemas seguros. Última modificación: 2025-01-22 17:01

Crear el cuaderno Seleccione la pestaña Desde URL: ingrese el nombre del cuaderno (por ejemplo, 'customer-churn-kaggle'). Seleccione el sistema de tiempo de ejecución Python 3.6. Haga clic en Crear cuaderno. Esto inicia la carga y ejecución del portátil dentro de IBM Watson Studio. Última modificación: 2025-01-22 17:01

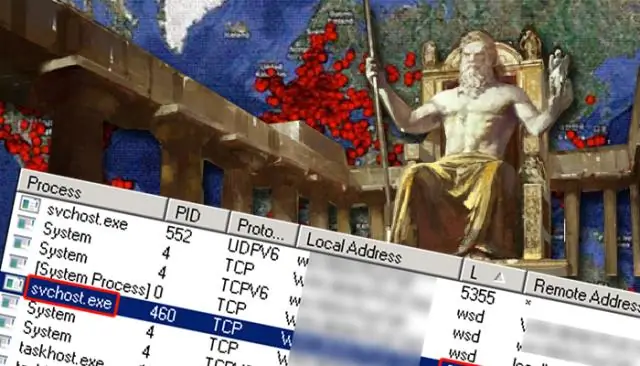

Funciona al prohibir que una computadora infectada hable con servidores DGA o que hable con direcciones o sitios web infectados conocidos. Esto significa que incluso puede instalar Heimdal en una computadora infectada y bloquearía los datos que intentan enviarse desde su computadora. Última modificación: 2025-01-22 17:01

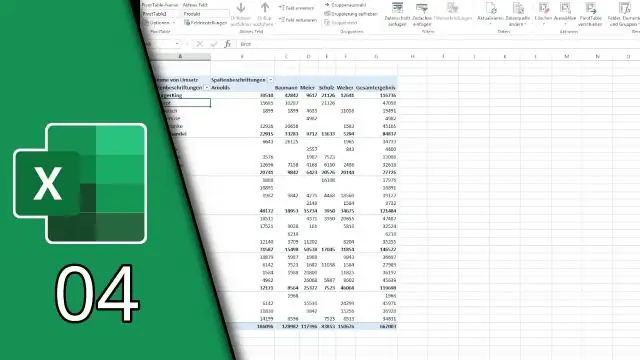

Para configurar esto: haga clic con el botón derecho en cualquier celda de la tabla dinámica. Haga clic en Opciones de tabla dinámica. En la ventana Opciones de tabla dinámica, haga clic en la pestaña Datos. En la sección Datos de la tabla dinámica, agregue una marca de verificación para Actualizar datos al abrir el archivo. Haga clic en Aceptar para cerrar el cuadro de diálogo. Última modificación: 2025-01-22 17:01

Hay dos formas de acceder al cuadro de diálogo de impresión del sistema desde Chrome. Si ya presionó el atajo de teclado Ctrl + P, busque la opción 'Imprimir usando el cuadro de diálogo del sistema' en la parte inferior de la columna izquierda. Para saltar directamente al cuadro de diálogo de impresión del sistema, puede usar el atajo de teclado Ctrl + Shift + P. Última modificación: 2025-01-22 17:01

Microsoft Surface Book. Mejor ultrabook para estudiantes de arquitectura. Estación de trabajo empresarial móvil HP ZBook 17 G2. MSI GE72 APACHE PRO-242 17.3 pulgadas. Lenovo ThinkPad W541. Acer Aspire V15 Nitro Black Edition. Computadora portátil para juegos Dell Inspiron i7559-763BLK Full-HD de 15,6 pulgadas. Acer Aspire E 15. Toshiba Satellite C55-C5241 de 15,6 pulgadas. Última modificación: 2025-01-22 17:01

La redirección de impresora es una función que permite asignar una impresora local a una máquina remota y permite imprimir a través de una red. Es posible que aparezcan impresoras redirigidas no válidas e inutilizables en una sesión de Servicios de escritorio remoto, lo que causa lentitud. Última modificación: 2025-01-22 17:01

El valor que establezca como sesgo horizontal o vertical es un número entre 0 y 1, que representa un porcentaje, donde el más cercano a 0 significa el más sesgado hacia la izquierda (horizontal) o la restricción superior (vertical) y el más cercano a 1 significa el más sesgado hacia la derecha (horizontal) o la restricción inferior (vertical). Última modificación: 2025-01-22 17:01

Un servidor proxy verifica y reenvía las solicitudes entrantes de los clientes a otros servidores para una mayor comunicación. Un servidor proxy se encuentra entre un cliente y un servidor donde actúa como intermediario entre los dos, como un navegador web y un servidor web. La función más importante del servidor proxy es proporcionar seguridad. Última modificación: 2025-01-22 17:01

En términos prácticos, el límite suele estar determinado por el espacio de la pila. Si cada hilo obtiene una pila de 1 MB (no recuerdo si ese es el valor predeterminado en Linux), entonces un sistema de 32 bits se quedará sin espacio de direcciones después de 3000 hilos (asumiendo que el último gb está reservado para el kernel). Última modificación: 2025-01-22 17:01

1 Responda Haga clic con el botón derecho en el archivo de recursos. Elija Abrir con. Seleccione Editor XML (texto) o Editor XML (texto) con codificación. En el lado derecho del cuadro de diálogo, haga clic en Establecer como predeterminado. Última modificación: 2025-01-22 17:01

El perfil de Firefox es la colección de configuraciones, personalización, complementos y otras configuraciones de personalización que se pueden realizar en el navegador Firefox. Puede personalizar el perfil de Firefox para que se adapte a sus requisitos de automatización de Selenium. Entonces, automatizarlos tiene mucho sentido junto con el código de ejecución de la prueba. Última modificación: 2025-01-22 17:01

Adobe Audition es una estación de trabajo de audio digital (DAW) que se utiliza para la grabación de música y muchos otros tipos de producción de audio, y forma parte de Adobe Creative Cloud. Adobe Creative Cloud le ofrece las mejores aplicaciones creativas del mundo para que pueda convertir sus ideas más brillantes en su mejor trabajo a través de su dispositivos móviles y de escritorio. Última modificación: 2025-01-22 17:01

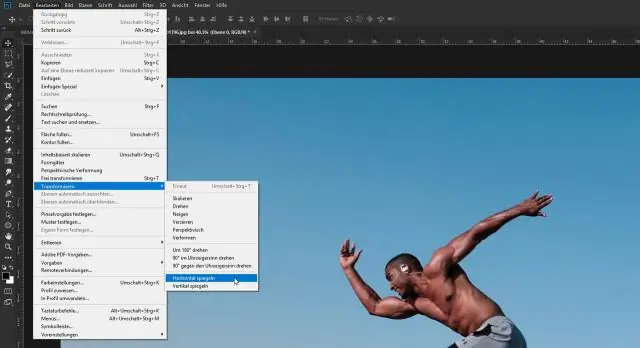

Para convertir la imagen inferior en un reflejo de espejo de la superior, vaya al menú Editar, elija Transformar y luego elija Voltear verticalmente: vaya a Edición> Transformar> Voltear verticalmente. Ahora tenemos nuestro segundo reflejo de espejo, esta vez verticalmente. Última modificación: 2025-01-22 17:01

La gestión de pruebas se refiere más comúnmente a la actividad de gestionar un proceso de prueba. Una herramienta de gestión de pruebas es un software que se utiliza para gestionar pruebas (automatizadas o manuales) que han sido previamente especificadas por un procedimiento de prueba. A menudo se asocia con software de automatización. Última modificación: 2025-01-22 17:01

Encuadre en la capa de enlace de datos. El encuadre es una función de la capa de enlace de datos. Proporciona una forma para que un remitente transmita un conjunto de bits que son significativos para el receptor. Ethernet, Token Ring, Frame Relay y otras tecnologías de capa de enlace de datos tienen sus propias estructuras de tramas. Última modificación: 2025-01-22 17:01

Un problema sorprendentemente complejo También puede reducir la carga de la CPU agregando más RAM, lo que permite que su computadora almacene más datos de aplicaciones. Esto reduce la frecuencia de las transferencias de datos internos y las nuevas asignaciones de memoria, lo que puede darle a su CPU un descanso muy necesario. Última modificación: 2025-01-22 17:01

Java en sí no es un agujero de seguridad. Los subprogramas Java de su navegador pueden generar problemas de seguridad. DBeaver es una aplicación de escritorio y no tiene ninguna relación con los navegadores web. Por lo tanto, no habrá problemas de seguridad, independientemente de la versión de JRE que utilice. Última modificación: 2025-01-22 17:01

Un candado de cifrado es un candado que se abre con un teclado programable que se usa para limitar y controlar el acceso a un área altamente sensible. Muchas organizaciones utilizan bloqueos de cifrado para controlar el acceso a sus salas de servidores, laboratorios de desarrollo o salas de almacenamiento. Última modificación: 2025-01-22 17:01

Cómo descomprimir archivos en Android Vaya a Google Play Store e instale Archivos de Google. Abra Archivos de Google y busque el archivo ZIP que desea descomprimir. Toque el archivo que desea descomprimir. Toque Extraer para descomprimir el archivo. Toque Listo. Todos los archivos extraídos se copian en la misma ubicación que el archivo ZIP original. Última modificación: 2025-01-22 17:01

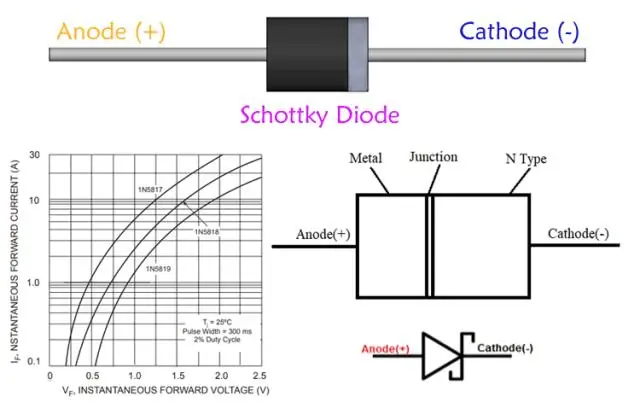

Aplicaciones del diodo Schottky. Rectificador de potencia: los diodos Schottky también se utilizan como rectificadores de alta potencia. Su alta densidad de corriente y baja caída de voltaje hacia adelante significan que se desperdicia menos energía que si se usaran diodos de unión PN normales. Schottkydiodes tienden a tener una alta corriente de fuga inversa. Última modificación: 2025-01-22 17:01

Habilite la deduplicación de datos mediante el Administrador del servidor Seleccione Servicios de archivo y almacenamiento en el Administrador del servidor. Seleccione Volúmenes de Servicios de archivo y almacenamiento. Haga clic con el botón derecho en el volumen deseado y seleccione Configurar la deduplicación de datos. Seleccione el tipo de uso deseado en el cuadro desplegable y seleccione Aceptar. Última modificación: 2025-01-22 17:01

La directiva ng-submit en AngularJS se usa para especificar las funciones que se ejecutarán en eventos de envío. Se puede utilizar para evitar que el formulario se envíe si no contiene una acción. Es compatible con element. Última modificación: 2025-01-22 17:01

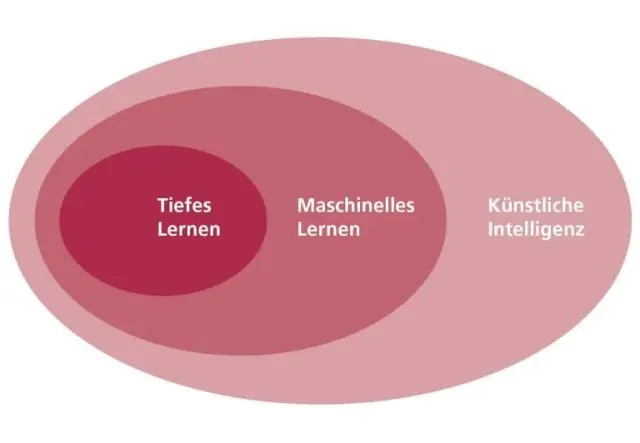

Las tecnologías exponenciales incluyen inteligencia artificial (IA), realidad aumentada y virtual (AR, VR), ciencia de datos, biología digital y biotecnología, medicina, nanotecnología y fabricación digital, redes y sistemas informáticos, robótica y vehículos autónomos. Última modificación: 2025-01-22 17:01

Cómo configurar mi Apple iPhone 4S con iTunes Deslice hacia la derecha para iniciar la configuración. Toque el idioma deseado. Toque el país o la región que desee. Toque la red Wi-Fi deseada. Ingrese la contraseña de la red. Toque Unirse. Toque Activar servicios de ubicación. Ingrese un código de acceso de cuatro dígitos. Última modificación: 2025-01-22 17:01

MQTT, o transporte de telemetría en cola de mensajes, es un protocolo para la comunicación de dispositivos que admite Adafruit IO. js y Arduino, puede usar las bibliotecas cliente IO de Adafruit, ya que incluyen soporte para MQTT (consulte la sección de bibliotecas cliente). Última modificación: 2025-01-22 17:01

Manera rápida de hacerlo: inicie un juego del sistema al que desea reasignar los botones. Invocar RGUI (Seleccione + X con el jugador 1) Vaya al Menú rápido y luego a Controles. Configure los botones de la forma que desee. Seleccione Guardar archivo de reasignación de núcleo. O, si desea guardar esta reasignación solo para el juego actual, seleccione Guardar archivo de reasignación del juego. Última modificación: 2025-01-22 17:01

Sería mejor si aprendiera más sobre el siguiente tema en detalle antes de comenzar a aprender el aprendizaje automático. Teoría de probabilidad. Álgebra lineal. Teoría de grafos. Teoría de la optimización. Métodos bayesianos. Cálculo. Cálculo multivariado. Y lenguajes de programación y bases de datos como:. Última modificación: 2025-01-22 17:01

El Apple iPhone 8 ya ha sido configurado para uso de redes 4G. Última modificación: 2025-01-22 17:01

1) empuje los parámetros en la pila. 2) invocar la llamada al sistema. 3) poner el código para la llamada al sistema en el registro. 4) atrapar al grano. 5) dado que se asocia un número con cada llamada al sistema, la interfaz de llamada al sistema invoca / envía la llamada al sistema prevista en el kernel del sistema operativo y devuelve el estado de la llamada al sistema y cualquier valor devuelto. Última modificación: 2025-01-22 17:01

La base de datos más popular del mundo es Oracle según el ranking DB-Engine. A Oracle le siguen MySQL, SQL Server, PostgreSQL y MongoDB en la clasificación. Última modificación: 2025-01-22 17:01

¿Cuál es la compensación por un lector en el sitio? A los lectores que viajan a Reading se les paga una tarifa por hora regular, que, con las horas extras aplicables, ascenderá a $ 1,639 si se trabaja la cantidad esperada de horas durante el evento de Reading. Última modificación: 2025-01-22 17:01

La autenticación SFTP usando claves privadas se conoce generalmente como autenticación de clave pública SFTP, que implica el uso de una clave pública y un par de claves privadas. Última modificación: 2025-01-22 17:01