Reparación de Nodetool. reparación: un proceso que se ejecuta en segundo plano y sincroniza los datos entre los nodos, de modo que, finalmente, todas las réplicas contienen los mismos datos. El comando de reparación debe realizarse en todos los nodos del clúster. Última modificación: 2025-01-22 17:01

Los animales sagrados de Poseidón eran el toro, el caballo y el delfín. Como dios del mar, también estaba estrechamente asociado con los peces y otras criaturas marinas. Su carro fue tirado por un par de caballos con cola de pez (griego: hippokampoi). El más famoso de sus animales sagrados en el mito fue el Toro de Creta, padre del Minotauro. Última modificación: 2025-01-22 17:01

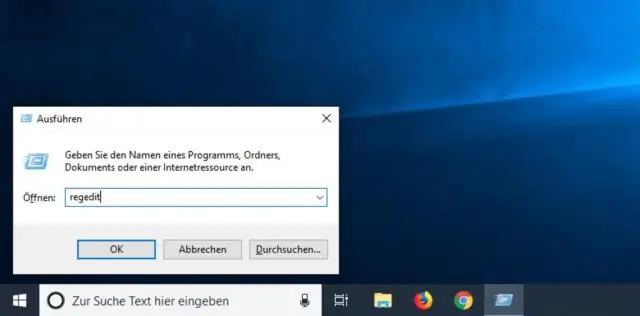

Para desactivar la indexación, abra la ventana del Panel de control de opciones de indexación (si simplemente escribe 'índice' en el cuadro de búsqueda del botón Inicio, verá esa opción en la parte superior del menú de inicio), haga clic en 'Modificar' y elimine las ubicaciones que se están indexando y los tipos de archivo. , también. Última modificación: 2025-01-22 17:01

La memoria a largo y corto plazo (LSTM) es una arquitectura de red neuronal recurrente artificial (RNN) utilizada en el campo del aprendizaje profundo. Las redes LSTM son adecuadas para clasificar, procesar y hacer predicciones basadas en datos de series de tiempo, ya que puede haber retrasos de duración desconocida entre eventos importantes en una serie de tiempo. Última modificación: 2025-01-22 17:01

Lleve la carta a cualquier oficina de correos. Si necesita comprar el franqueo, puede dejar su carta con un empleado de correos, quien se la enviará por correo. Incluso si no necesita comprar el franqueo, puede llevar su carta a la oficina de correos para que la envíen por correo. Visite www.usps.com para obtener información sobre dónde encontrar la oficina de correos más cercana. Última modificación: 2025-01-22 17:01

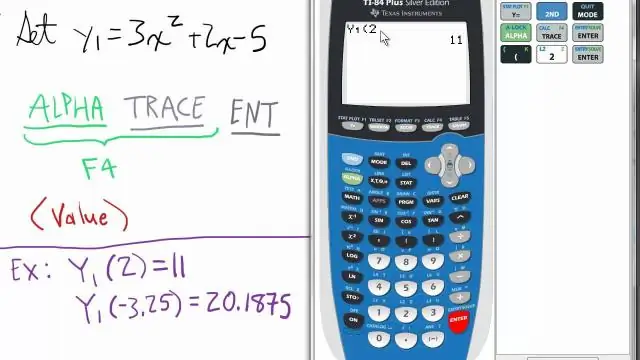

TI-84: Uso de tablas Configure su mesa. Vaya a: [2nd] [TBLSET]. Ver la tabla. Vaya a: [2nd] [Table]. Agregue una segunda función en [Y =]. Vea ambas tablas una al lado de la otra. Cambie el incremento (∠† Tbl) para obtener otros valores en la tabla. Controle su tabla a los valores que desee solamente, cambie Indpnt: a 'Ask' Vaya a: [2nd] [TBLSET]. Última modificación: 2025-01-22 17:01

Los sistemas VxRack admiten la implementación de una variedad de cargas de trabajo de aplicaciones, lo que permite que TI brinde rápidamente nuevos servicios al tiempo que mejora la agilidad y la eficiencia generales. VxRail es la única familia de dispositivos de infraestructura hiperconvergente VMware completamente integrada, preconfigurada y probada del mercado. Última modificación: 2025-01-22 17:01

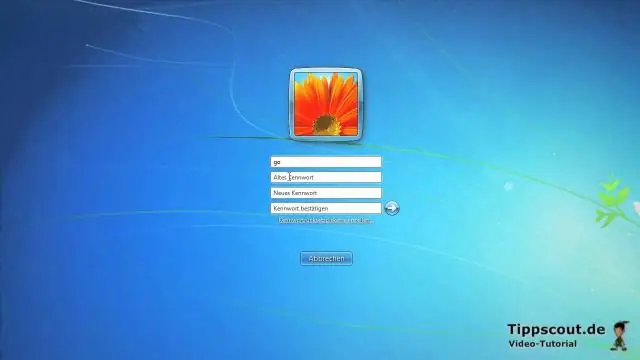

La caducidad de la contraseña es un concepto en vías de extinción. Esencialmente, es cuando una organización requiere que su fuerza de trabajo cambie sus contraseñas cada 60, 90 o XX días. Última modificación: 2025-01-22 17:01

Abra Chrome, escriba chrome: // flags en la barra de direcciones, luego presione "Enter". Escriba la palabra "seguro" en el cuadro de búsqueda en la parte superior para que sea más fácil encontrar la configuración que necesitamos. Desplácese hacia abajo hasta la configuración "Marcar orígenes no seguros como no seguros" y cámbiela a "Deshabilitado" para desactivar las advertencias "No seguro". Última modificación: 2025-01-22 17:01

Pasos Abra Illustrator. Haga doble clic en el ícono amarillo de la aplicación que contiene las letras 'Ai', haga clic en Archivo en la barra de menú en la parte superior de la pantalla y realice una de las siguientes acciones: Cree el texto para el hipervínculo. Organizar el objeto del hipervínculo. Guarde su documento como PDF. Última modificación: 2025-01-22 17:01

¿Cuáles son las salidas rojas en hospitales e instalaciones médicas? Las salidas naranjas (a veces con puntos o triángulos verdes) son salidas de tierra aisladas que deben usarse para equipos sensibles que pueden detectar picos de tierra. Los tomacorrientes azules son tomacorrientes con conexión a tierra automática con alarmas que indican pérdida de protección a tierra. Última modificación: 2025-01-22 17:01

Presione el botón de 'desplazamiento'. Esto hará que aparezca un menú en pantalla con algunas opciones diferentes. Use el botón de desplazamiento para resaltar y seleccione la opción 'Zoom'. Última modificación: 2025-01-22 17:01

Un metaconcepto es la representación generalizada de la mente de uno o más conceptos. Es un concepto sobre uno o más conceptos. Ejemplos Ejemplos de metaconceptos para tareas de pensamiento incluyen:. Última modificación: 2025-01-22 17:01

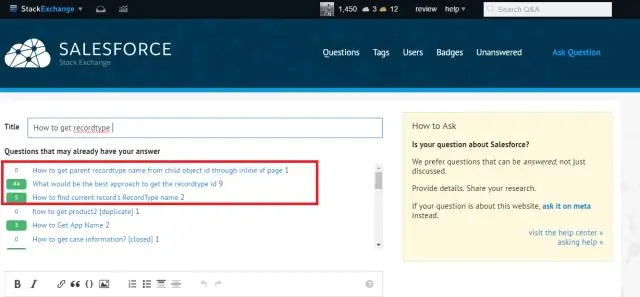

Un token de sObject es simplemente una referencia a un SObject. Se usa principalmente cuando no estamos seguros del SObject que estamos usando. Podemos llamar a getSObjectType () para obtener el token para un SObject en particular usando el cual podemos referirnos a ese SObject. Última modificación: 2025-01-22 17:01

Las instancias Amazon EC2 P3 son una plataforma ideal para ejecutar simulaciones de ingeniería, finanzas computacionales, análisis sísmico, modelado molecular, genómica, renderizado y otras cargas de trabajo informáticas de GPU. La computación de alto rendimiento (HPC) permite a los científicos e ingenieros resolver estos problemas complejos que requieren un uso intensivo de la computación. Última modificación: 2025-01-22 17:01

SEO técnico se refiere a optimizaciones de sitios web y servidores que ayudan a las arañas de los motores de búsqueda a rastrear e indexar su sitio de manera más efectiva (para ayudar a mejorar las clasificaciones orgánicas). Última modificación: 2025-01-22 17:01

Teoría del procesamiento de la información (G. Miller) George A. Miller ha proporcionado dos ideas teóricas que son fundamentales para la psicología cognitiva y el marco del procesamiento de la información. Última modificación: 2025-01-22 17:01

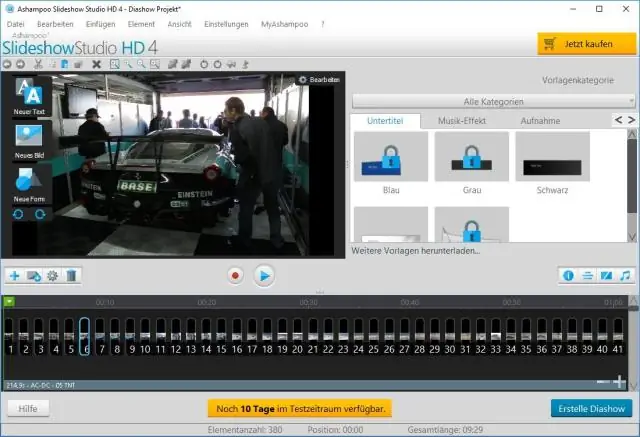

Importar videos. Después de descargar e instalar el creador de presentaciones de DVD, inicie el programa. Personalizar el menú de DVD. Haga clic en 'Personalizar' para comenzar a personalizar su presentación de diapositivas. Ajustes de salida. Desde la pestaña de configuración de salida, haga clic en 'Grabar en DVD'. Comenzar a grabar una presentación de diapositivas de DVD. Última modificación: 2025-01-22 17:01

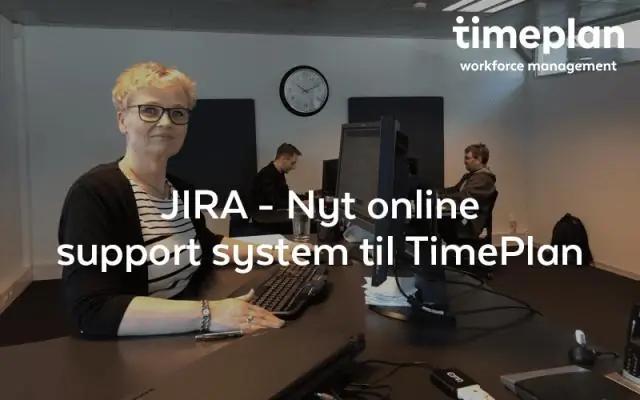

JIRA es una herramienta de gestión de proyectos que se utiliza para el sistema de seguimiento de errores y problemas. Se utiliza ampliamente como herramienta de seguimiento de problemas para todo tipo de pruebas. Última modificación: 2025-01-22 17:01

Analiza tus Tweets y comprende a tus seguidores Cada palabra, foto, video y seguidor puede tener un impacto. Los análisis de Twitter lo ayudan a comprender cómo el contenido que comparte en Twitter hace crecer su negocio. El inicio de la cuenta es su boleta de calificaciones de Twitter, con estadísticas de alto nivel rastreadas de mes a mes. Última modificación: 2025-01-22 17:01

No es una pantalla táctil, pero los botones en el exterior del Garmin Forerunner 935, como se mencionó, son de metal y muy fáciles de encontrar y golpear sin mirar, lo cual es una característica clave cuando vas a saltar al agua, a montar en bicicleta y a correr. pistas con este dispositivo. Última modificación: 2025-01-22 17:01

Televisor KU6300 4K UHD de 70 'clase - UN70KU6300FXZA | Samsung EE. UU. Última modificación: 2025-01-22 17:01

¿Cómo iterar sobre una lista de Java? Obtenga un iterador al inicio de la colección llamando al método iterator () de la colección. Configure un bucle que haga una llamada a hasNext (). Haga que el bucle se repita siempre que hasNext () devuelva verdadero. Dentro del ciclo, obtenga cada elemento llamando a next (). Última modificación: 2025-01-22 17:01

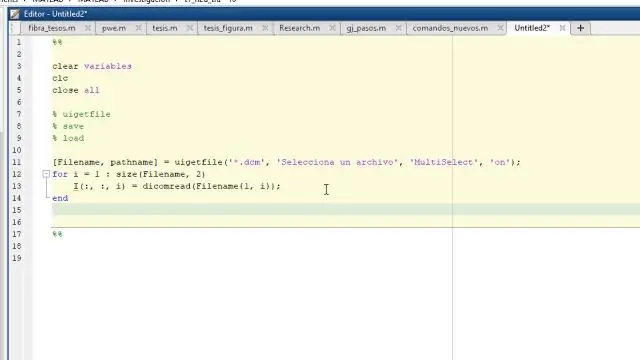

Descripción. file = uigetfile abre un cuadro de diálogo modal que enumera los archivos en la carpeta actual. Permite a un usuario seleccionar o ingresar el nombre de un archivo. Si el archivo existe y es válido, uigetfile devuelve el nombre del archivo cuando el usuario hace clic en Abrir. Última modificación: 2025-01-22 17:01

ProPress® y ProPress XL (cobre) son sistemas de instalación de tuberías de cobre seguros, confiables y económicos que utilizan la tecnología moderna de conexión de prensa en frío. Los accesorios Viega® ProPress se utilizan con tuberías de cobre duro tipo K, L y M de ½ ' a 4 'y tubería de cobre suave en ½' a 1 ¼ ' diámetros. Última modificación: 2025-01-22 17:01

Vacíe su papelera En su teléfono o tableta Android, abra la aplicación GooglePhotos. Inicie sesión en su cuenta de Google. Toca Menú Papelera Más Vaciar papelera Eliminar. Última modificación: 2025-01-22 17:01

Programación a corto plazo El programador a corto plazo (también conocido como programador de CPU) decide cuál de los procesos en memoria listos se ejecutará (se le asignará una CPU) después de una interrupción del reloj, una interrupción de E / S, un sistema operativo llamada u otra forma de señal. Última modificación: 2025-01-22 17:01

Los recursos no administrados son aquellos que se ejecutan fuera de. NET (CLR) (también conocido como código que no es .NET). Por ejemplo, una llamada a un archivo DLL en la API de Win32 o una llamada a un archivo. dll escrito en C ++. Última modificación: 2025-01-22 17:01

Paso 1: coloque el fondo de madera. Paso 2: Cree el fondo del póster "Se busca". Paso 3: intensifica los bordes quemados. Paso 4: agregue el primer bloque de texto. Paso 5: agregue el texto "deseado". Paso 6: agregar más texto. Paso 7: agregue una foto de la pandilla Wild Bunch. Paso 8: agregue la recompensa. Última modificación: 2025-01-22 17:01

Hay dispositivos de salida visual, de audio, de impresión y de datos. Los diferentes tipos de hardware específico incluyen monitores, altavoces y auriculares, impresoras y discos duros externos. Última modificación: 2025-01-22 17:01

Los teóricos neopiagetianos, similares a Piaget, proponen que el desarrollo cognitivo ocurre en etapas similares a escalones. Sin embargo, en contraste con la teoría de Piaget, los neopiagetianos argumentan que: La teoría de Piaget no explica completamente por qué ocurre el desarrollo de una etapa a otra. Última modificación: 2025-01-22 17:01

Desde la perspectiva de los principiantes, el sistema de archivos Unix se compone esencialmente de archivos y directorios. Los directorios son archivos especiales que pueden contener otros archivos. El sistema de archivos Unix tiene una estructura jerárquica (similar a un árbol) con su directorio de nivel más alto llamado raíz (indicado por /, barra inclinada pronunciada). Última modificación: 2025-01-22 17:01

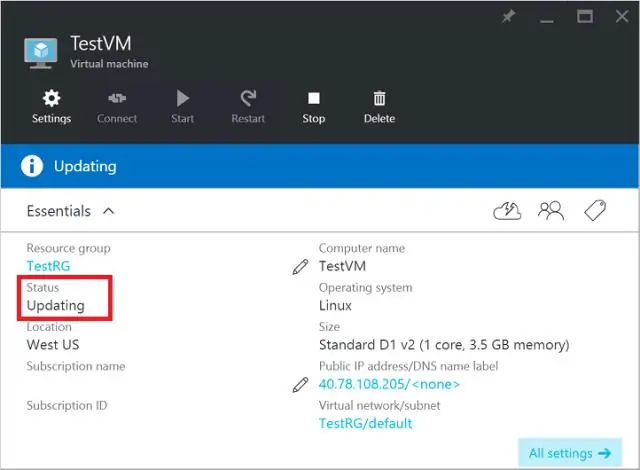

Los usuarios de cuentas gratuitas de Azure obtienen hasta 1500 horas gratuitas de máquinas virtuales cada mes. La cuenta gratuita de Azure incluye: 750 horas de máquina virtual B1 estándar de Windows. 2 discos administrados P6 (64GiB). Última modificación: 2025-01-22 17:01

Un programa es un conjunto específico de instrucciones que sigue una computadora para realizar una tarea. Contiene un conjunto de datos para ejecutar en la computadora. Última modificación: 2025-01-22 17:01

Los resultados del examen se envían a la dirección de correo electrónico que envió con su solicitud tan pronto como complete la prueba. Los puntajes de los exámenes siguen siendo válidos hasta la fecha de su aviso de calificación. Las puntuaciones del examen 473 siguen siendo válidas durante seis años si no es contratado. Aprobar un examen postal no significa que será contratado. Última modificación: 2025-01-22 17:01

En el Explorador de archivos de Windows (Windows KEY + E), diríjase a Esta PC y verá "VR-Headset" en la lista como un dispositivo adjunto. Ábralo, luego abra la carpeta InternalShared dentro de ella, y dentro verá una carpeta llamada "Películas". Copie sus videos desde su escritorio a la carpeta Películas en Oculus Go. Última modificación: 2025-01-22 17:01

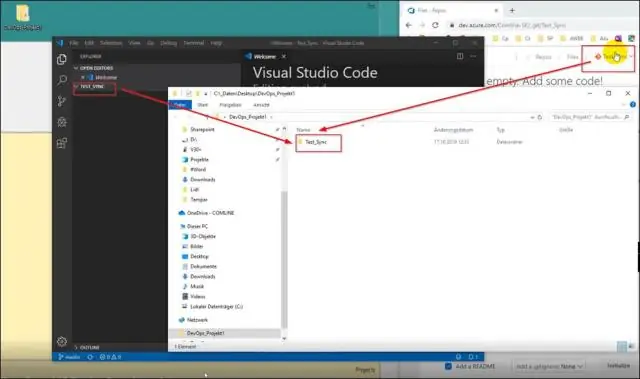

Consulte Clonar un repositorio de Git existente. Tuberías para definir una tubería. Consulte la documentación de Azure Pipelines. Planes de prueba para definir planes de prueba y conjuntos de pruebas. Seleccione Azure DevOps para abrir la página Proyectos. Elija la organización y luego seleccione Nuevo proyecto. Ingrese información en el formulario provisto. Seleccione Crear. Última modificación: 2025-01-22 17:01

En periscopio simple, dos espejos se colocan en un ángulo de 45 grados. Principio de funcionamiento: los rayos paralelos de un objeto distante caen sobre el primer espejo y se reflejan en el mismo ángulo y se hacen incidir en el segundo espejo y, de nuevo, los rayos paralelos se reflejan en nuestros ojos por los que podemos ver. Última modificación: 2025-01-22 17:01

Grado de relación Existe una relación ternaria cuando se asocian tres entidades. Aunque existen grados más altos, son raros y no se nombran específicamente. (Por ejemplo, una asociación de cuatro entidades se describe simplemente como una relación de cuatro grados). Última modificación: 2025-01-22 17:01

La principal diferencia entre un gif animado y un ameme es que los memes tienden a ser imágenes estáticas que hacen una referencia de actualidad o cultura pop y los gifs animados son, más simplemente, imágenes en movimiento. Puede encontrar todos los memes gif animados que su corazón desea en un sitio web como Giphy y Awesome Gifs. Última modificación: 2025-01-22 17:01