El iPad 2017 (sexta generación) funciona con el Apple Pencil. Asegúrese de obtener el ApplePencil original, ya que el Apple Pencil de segunda generación solo funciona con el iPad Pro 2018. El iPad de sexta generación de 9,7 pulgadas es un modelo de 2018. No 2017. Última modificación: 2025-01-22 17:01

Un Smart TV, también conocido como un televisor conectado (CTV), es un televisor tradicional con funciones integradas de Internet y Web 2.0 interactivas que permite a los usuarios reproducir música y videos, navegar por Internet y ver fotos. Smart TV es una convergencia tecnológica de computadoras , televisores y decodificadores. Última modificación: 2025-01-22 17:01

Python es el lenguaje de programación elegido por los hackers éticos. De hecho, un buen manejo de Python se considera esencial para avanzar en la carrera de ciberseguridad. Uno de los principales atractivos es que obtienes un lenguaje poderoso en un paquete muy fácil de usar. Última modificación: 2025-01-22 17:01

Los trabajadores sin alas que mantienen la colonia y buscan alimento para la colonia. Solo la casta alada de las termitas tiene alas. Última modificación: 2025-01-22 17:01

La respuesta es no. Hacer jailbreak, piratear o desbloquear su Amazon Fire TV Stick definitivamente no es ilegal. Es puramente legal simplemente por el hecho de que es de su propiedad personal. Última modificación: 2025-01-22 17:01

El atributo de nombre común (CN) se refiere al nombre de una entrada (es decir, el nombre del individuo (entidad | objeto)) para quien / que está consultando. Contiene el campo DisplayName. Última modificación: 2025-01-22 17:01

Ajustar y exagerar los rasgos faciales Abra una imagen en Photoshop y seleccione una capa que contenga una foto de un rostro. En la ventana Licuar, haga clic en el triángulo a la izquierda de Licuar con reconocimiento facial. Alternativamente, puede realizar ajustes haciendo clic y arrastrando directamente sobre los rasgos faciales en Face-AwareLiquify. Última modificación: 2025-01-22 17:01

Cuando la licencia caduca, Veeam Backup & Replication se comporta de la siguiente manera según el tipo de licencia: Licencias de evaluación y NFR: Veeam Backup & Replication dejará de procesar las cargas de trabajo. Licencias pagas: Veeam Backup & Replication cambiará al período de gracia. Última modificación: 2025-01-22 17:01

Pg_dump es una utilidad para realizar copias de seguridad de una base de datos PostgreSQL. Realiza copias de seguridad consistentes incluso si la base de datos se utiliza al mismo tiempo. pg_dump no bloquea el acceso de otros usuarios a la base de datos (lectores o escritores). Los volcados se pueden generar en formatos de archivo de archivo o script. Para restaurar desde un script de este tipo, alimentelo a psql. Última modificación: 2025-01-22 17:01

Unix (/ ˈjuːn? Ks /; marca registrada como UNIX) es una familia de sistemas informáticos multitarea y multiusuario que se derivan del AT & TUnix original, desarrollo que comenzó en la década de 1970 en el centro de investigación BellLabs por Ken Thompson, Dennis Ritchie y otros. Última modificación: 2025-01-22 17:01

Software de la aplicacion. Cuando un proveedor aloja software en un sitio web y no necesita instalar el software en su dispositivo, esto se conoce como: Software como servicio. una empresa está haciendo un lanzamiento anticipado para probar errores. Última modificación: 2025-01-22 17:01

Para ayudarle a decidir, aquí están los escritorios Linux más populares, ordenados de menos a más personalizables: KDE. Canela. COMPAÑERO. GNOMO. Xfce. Xfce es un escritorio clásico, destinado a lograr un equilibrio entre velocidad y facilidad de uso. LXDE. Por diseño, LXDE tiene muy pocas personalizaciones. Unidad. Unity es el escritorio predeterminado de Ubuntu. Última modificación: 2025-01-22 17:01

Respuesta: A: Respuesta: A: No, no es posible para los virus Macstoget per se pero pueden obtener otras formas de malware. Recibe críticas muy favorables y es el software de malware más avanzado para Mac. Última modificación: 2025-01-22 17:01

El código de asignación de tipo (TAC) es la parte inicial de ocho dígitos de los códigos IMEI de 15 dígitos y IMEISV de 16 dígitos que se utilizan para identificar de forma exclusiva los dispositivos inalámbricos. El TypeAllocationCode identifica un modelo particular (y a menudo una revisión) de teléfono inalámbrico para su uso en una red inalámbrica GSM, UMTS u otra red inalámbrica que emplee IMEI. Última modificación: 2025-01-22 17:01

Cómo restablecer Fitbit Flex 2 Retire su Flex 2 de la pulsera y conéctelo al cable de carga. Localice el botón en el cable de carga. Presiónelo tres veces en cinco segundos. Cuando todas las luces de tu monitor parpadean al mismo tiempo, tu Fitbit Flex 2 se ha reiniciado. Última modificación: 2025-01-22 17:01

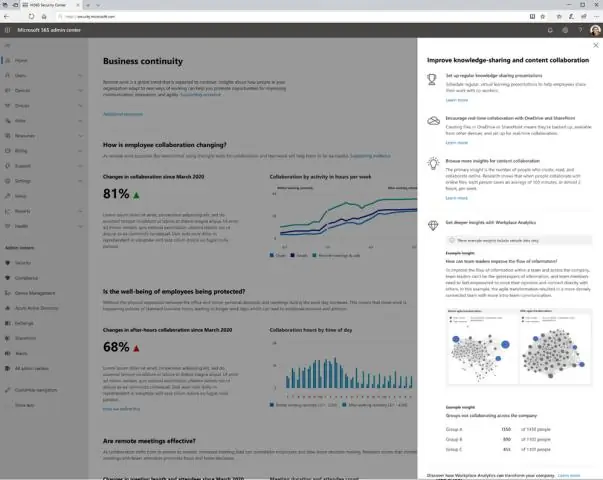

El análisis de big data es el proceso a menudo complejo de examinar conjuntos de datos grandes y variados, o bigdata, para descubrir información, como patrones ocultos, correlaciones desconocidas, tendencias del mercado y preferencias de los clientes, que puede ayudar a las organizaciones a tomar decisiones comerciales informadas. Última modificación: 2025-01-22 17:01

Spring Tools 4 es la próxima generación de herramientas Spring para su entorno de codificación favorito. En gran parte reconstruido desde cero, proporciona soporte de clase mundial para el desarrollo de aplicaciones empresariales basadas en Spring, ya sea que prefiera Eclipse, Visual Studio Code o Theia IDE. Última modificación: 2025-01-22 17:01

Combine varios archivos en una sola carpeta comprimida para compartir más fácilmente un grupo de archivos. Busque el archivo o carpeta que desea comprimir. Mantenga presionado (o haga clic con el botón derecho) en el archivo o carpeta, seleccione (o señale) Enviar a y luego seleccione Carpeta comprimida (en zip). Última modificación: 2025-01-22 17:01

Excel ofrece una amplia gama de funciones estadísticas que puede utilizar para calcular un valor único o una matriz de valores en sus hojas de cálculo de Excel. Excel Analysis Toolpak es un complemento que proporciona aún más herramientas de análisis estadístico. Consulte estas prácticas herramientas para aprovechar al máximo su análisis estadístico. Última modificación: 2025-01-22 17:01

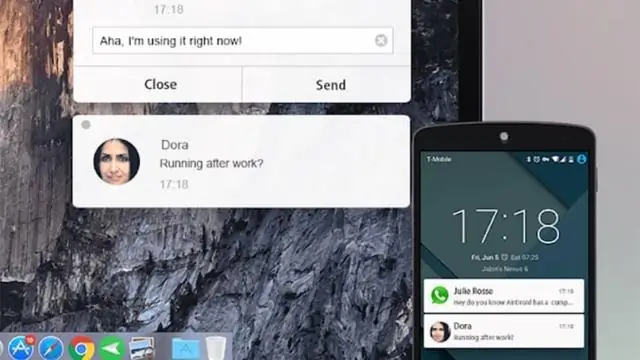

Envía mensajes de texto desde tu tableta y computadora: una experiencia de mensajería completamente nueva a través de la nube. Con mysms puede enviar / recibir mensajes de texto en su PC con Windows 8/10 o tableta usando su número de teléfono actual. Para comenzar a enviar mensajes de texto desde su computadora, debe descargar mysm en su teléfono y registrarse para obtener una cuenta. Última modificación: 2025-06-01 05:06

Public class OddNumbers {public static void main (String [] args) {// define el límite. int límite = 50; Sistema. fuera. println ('Imprimiendo números impares entre 1 y' + límite); for (int i = 1; i <= limit; i ++) {// si el número no es divisible por 2, entonces es impar. si (i% 2! = 0) {. Última modificación: 2025-01-22 17:01

Un árbol de llamadas es un método de comunicación confiable entre miembros de un grupo, como empleados de una empresa, voluntarios de una organización o miembros de un comité escolar. La prueba del árbol de llamadas debe realizarse cada seis meses para garantizar un flujo fluido en tiempos de crisis. Última modificación: 2025-01-22 17:01

El operador Oracle UNION se utiliza para combinar los conjuntos de resultados de 2 o más sentencias SELECT de Oracle. Elimina filas duplicadas entre las diversas sentencias SELECT. Cada instrucción SELECT dentro del operador UNION debe tener el mismo número de campos en los conjuntos de resultados con tipos de datos similares. Última modificación: 2025-01-22 17:01

En su teléfono o tableta Android, instale Gboard. Abra cualquier aplicación con la que pueda escribir, como Gmail o Keep. Toque donde puede ingresar texto. Desliza el dedo por las letras para deletrear la palabra que quieras. Última modificación: 2025-01-22 17:01

¡Sí! Sí, puede descargar bellota en su televisor Samsung o Sony. Última modificación: 2025-01-22 17:01

Tipos de riesgos para la seguridad informática Ataque a Internet y a la red Acceso y uso no autorizados Robo de hardware Robo de software Robo de información Fallo del sistema 5. Última modificación: 2025-01-22 17:01

Para ser precisos, R tiene tres formas en que los argumentos proporcionados por usted coinciden con los argumentos formales de la definición de la función: por nombre completo, por nombre parcial (coincidencia en los n caracteres iniciales del nombre del argumento) y. por puesto. Última modificación: 2025-01-22 17:01

Introducción a la función Oracle NVL () La función Oracle NVL () le permite reemplazar nulo con una alternativa más significativa en los resultados de una consulta. La función NVL () acepta dos argumentos. Si Oracle no puede convertir implícitamente un tipo de datos a otro, emite un error. Última modificación: 2025-01-22 17:01

Puede cambiar el tamaño de la ventana moviendo el cursor del mouse sobre cualquier parte del borde de la ventana, no solo la esquina inferior. Presione Alt + Espacio para abrir el menú de la ventana, presione S para elegir la opción Tamaño, use las teclas de flecha para cambiar el tamaño de la ventana y, por último, Enter para confirmar. Última modificación: 2025-01-22 17:01

Ayuda Haga clic en la ficha Anotar grupo Anotación de mapa Insertar. Encontrar. En el cuadro de diálogo Insertar anotación, seleccione la casilla de verificación de la plantilla de anotación que se utilizará. Opcionalmente, haga clic en Avanzado para cambiar las opciones y propiedades predeterminadas de la anotación. Haga clic en Insertar. Seleccione los objetos para anotar. Presione Entrar. Última modificación: 2025-01-22 17:01

Puede estar pensando que todo lo que se necesita para implementar Lambda con Terraform es: Crear un archivo JavaScript. Cree un archivo de configuración de Terraform que haga referencia a ese archivo JavaScript. Aplicar Terraform. ¡Celebrar. Última modificación: 2025-01-22 17:01

Con este fin, a continuación se presentan algunas medidas de seguridad de libros electrónicos que puede tomar para proteger su (s) trabajo (s). Comuníquese con el proveedor de pagos del ladrón. Nombre su archivo correctamente. Utilice un proveedor de servicios digitales. Cambie el enlace de descarga con regularidad. Evite el intercambio de archivos. Utilice el software antirrobo para libros electrónicos. Última modificación: 2025-01-22 17:01

Aquí hay una lista de algunas lecciones gratuitas en línea de habilidades informáticas con las que puede comenzar: Conceptos básicos de informática para principiantes absolutos: de GCF Aprenda gratis (gratis) Conceptos básicos de Internet para principiantes absolutos: de GCF Aprenda gratis (gratis) Ciencias de la computación 101: de la Universidad de Stanford (Gratis). Última modificación: 2025-01-22 17:01

Desarrollador: Microsoft. Última modificación: 2025-01-22 17:01

Las habilidades de presentación efectivas son importantes porque ayudan a mantener una presentación interesante, ayudan al presentador a comunicarse con confianza y motivan a la audiencia a escuchar. Algunas habilidades de presentación esenciales son: Crear variedad. Hablar con una audibilidad óptima. Última modificación: 2025-01-22 17:01

El uso de insecticidas como boratos (octaborato de disodio tetrahidratado) y / o madera tratada a presión (arseniato de cobre cromado) protege contra las termitas y los hongos que pudren la madera. Sin embargo, con el tiempo, incluso las traviesas de ferrocarril, los postes telefónicos y la madera tratada a presión pueden sufrir ataques de termitas. Última modificación: 2025-01-22 17:01

Un algoritmo (pronunciado AL-go-rith-um) es un procedimiento o fórmula para resolver un problema, basado en la realización de una secuencia de acciones específicas. Un programa de computadora puede verse como un algoritmo elaborado. En matemáticas e informática, un algoritmo generalmente significa un pequeño procedimiento que resuelve un problema recurrente. Última modificación: 2025-01-22 17:01

Si está trabajando con tubería de PVC o polibutileno y necesita una forma de hacer una transición rápida a tubería de PEX, cobre, C-PVC, PE-RT o HDPE, lo tenemos cubierto. Los accesorios SharkBite pueden pasar rápidamente de un material de tubería a otro. Los racores SharkBite con cuello gris son compatibles con la tubería de polibutileno. Última modificación: 2025-01-22 17:01

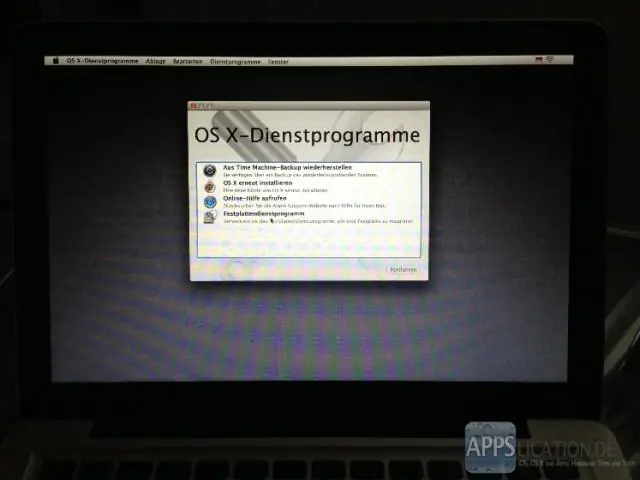

Boot Camp Assistant eliminará automáticamente Windows y expandirá la partición macOS por usted, recuperando todo ese espacio. Advertencia: Esto eliminará todos los archivos en su partición de Windows, ¡así que asegúrese de tener copias de respaldo primero. Última modificación: 2025-01-22 17:01

Aquí están las 10 mejores cámaras de seguridad inalámbricas de 2020: Arlo Pro 3: la mejor cámara sin cables. Wyze Cam Pan: la mejor cámara económica para interiores. Canary Pro: la mejor cámara inteligente para el hogar. Google Nest Cam IQ para interiores: la mejor cámara de alta tecnología. Última modificación: 2025-01-22 17:01