Los datos transitorios son datos que se crean dentro de una sesión de la aplicación, que no se guardan en la base de datos después de que se termina la aplicación. Última modificación: 2025-01-22 17:01

Descripción de funciones para un administrador de la mesa de ayuda El trabajo de un administrador de la mesa de ayuda es supervisar la entrega oportuna de un servicio de soporte técnico de calidad a los clientes, ya sean clientes internos que trabajen para la misma empresa o clientes externos que hayan contratado el servicio de soporte técnico. Última modificación: 2025-01-22 17:01

Las empresas pueden utilizar sistemas de contabilidad distribuida (blockchains) para registrar el estado del producto en cada etapa de producción. Los registros son permanentes e inmutables. Su sistema permite a la empresa ver de dónde proviene cada pieza de carne, cada paso de procesamiento y almacenamiento en la cadena de suministro y la fecha de caducidad de los productos. Última modificación: 2025-01-22 17:01

Cómo encontrar la URL RTSP / RTP de su cámara IP puede ser complicado. Primero navegue a este sitio web y elija el fabricante de su cámara y navegue hasta el modelo de su cámara. Encuentra RTSP URL Open VLC. Red abierta. Insertar URL de RTSP. Última modificación: 2025-01-22 17:01

Si está buscando leer en el interior y durante el día, un iPad o Kindle Fire puede ser mejor. Y, sin importar lo que esté leyendo, tómese un descanso cada 20 minutos aproximadamente si sus ojos se sienten cansados. Esa será una causa mucho mayor de fatiga visual que el tipo de pantalla que estás usando. Última modificación: 2025-06-01 05:06

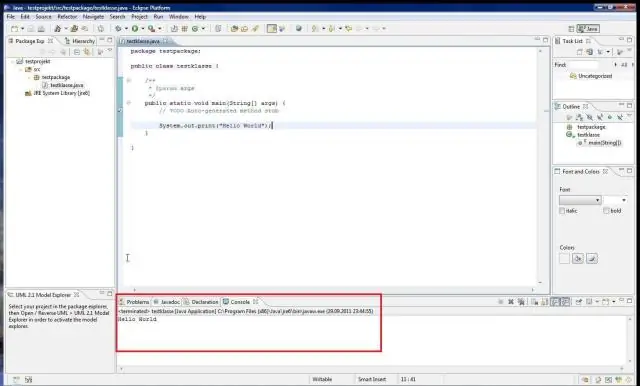

Para comprobar con qué versión de Java (JRE o JDK) se está ejecutando Eclipse, haga lo siguiente: Abra el elemento de menú Ayuda> Acerca de Eclipse. (En Mac, está en el menú Eclipse, no en el menú Ayuda) Haga clic en Detalles de la instalación. Cambie a la pestaña Configuración. Busque una línea que comience con -vm. Última modificación: 2025-01-22 17:01

Introducción: View State Key Generator Este código generará nuevas claves que podrás colocar en tu web. config para que se eliminen los conflictos. Todo el código incluido utiliza un generador de números aleatorios basado en el tiempo, por lo que nunca deberían ocurrir conflictos futuros. Última modificación: 2025-01-22 17:01

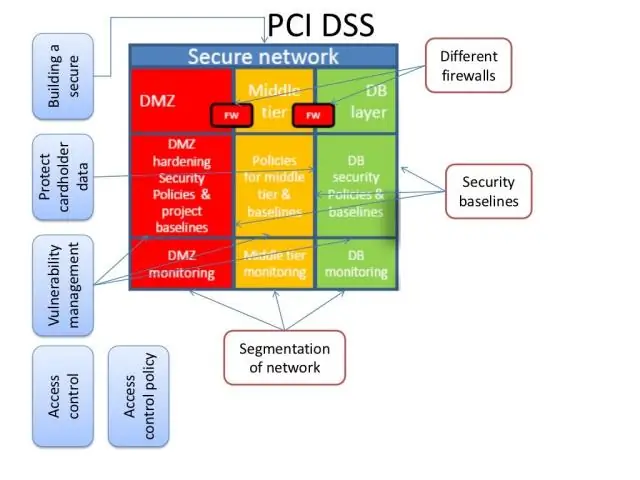

El Estándar de seguridad de datos de aplicaciones de pago (PA-DSS) es un conjunto de requisitos destinados a ayudar a los proveedores de software a desarrollar aplicaciones de pago seguras que respalden el cumplimiento de PCI DSS. Los requisitos de las PA-DSS incluyen: No conserve la banda magnética completa, el código o valor de validación de la tarjeta o los datos de bloqueo de PIN. Última modificación: 2025-01-22 17:01

Producto de consumo: BlackBerryPlayBook. Última modificación: 2025-01-22 17:01

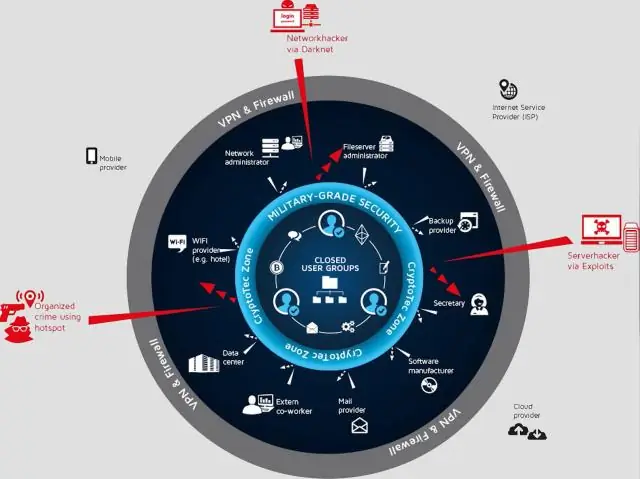

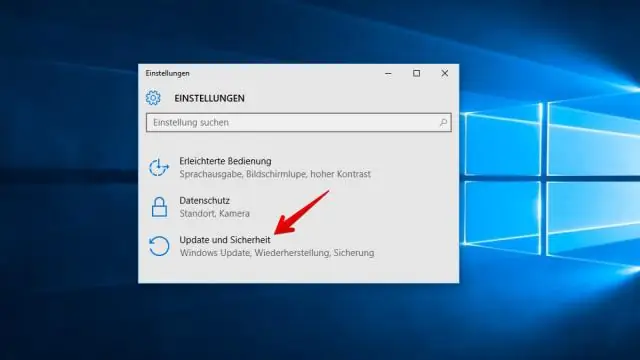

Cómo hacer que su infraestructura de TI sea más segura Haga que los expertos realicen una evaluación / auditoría de TI y una planificación. Cree y aplique políticas de seguridad de TI. Haga cumplir una política de contraseñas segura. Realice una copia de seguridad de sus datos. Actualice siempre su software antivirus. Actualice las estaciones de trabajo y el software. Actualice su firewall. Implementar una solución de DNS alojada. Última modificación: 2025-01-22 17:01

Unity no solo es una buena opción para los principiantes, creo que es la única opción para los principiantes. Dicho esto, también es lo suficientemente potente para los profesionales. Última modificación: 2025-01-22 17:01

Respuesta de OpenVas: OpenVAS no se ejecutará en Windows a menos que ejecute su máquina virtual Linux en un hipervisor en Windows. Por supuesto, es posible escanear Windows. Última modificación: 2025-01-22 17:01

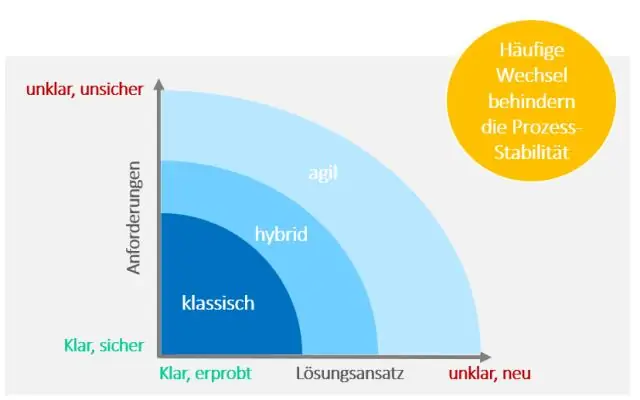

Agile es una combinación de planificación, ejecución, aprendizaje e iteración constantes, pero un proyecto Agile básico se puede dividir en estos 7 pasos: Paso 1: Establezca su visión con una reunión de estrategia. Paso 2: Elabore la hoja de ruta de su producto. Paso 3: amplíese con un plan de lanzamiento. Paso 4: es hora de planificar tus sprints. Última modificación: 2025-01-22 17:01

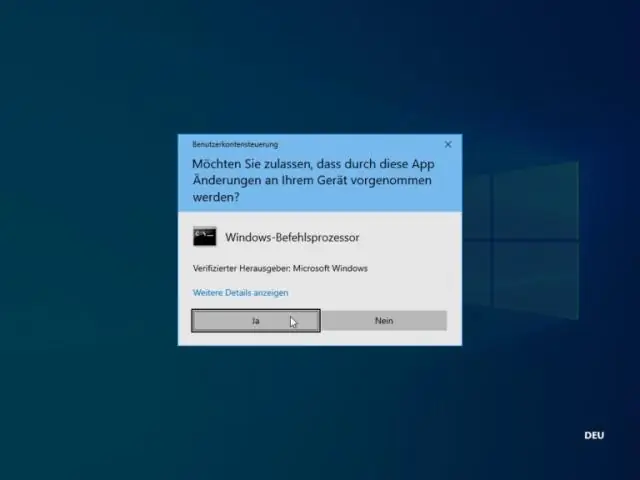

Presione Windows + R para abrir el cuadro "Ejecutar". Escriba "cmd" y luego haga clic en "Aceptar" para abrir un símbolo del sistema normal. Escriba "cmd" y luego presione Ctrl + Shift + Enter para abrir un símbolo del sistema de administrador. Última modificación: 2025-01-22 17:01

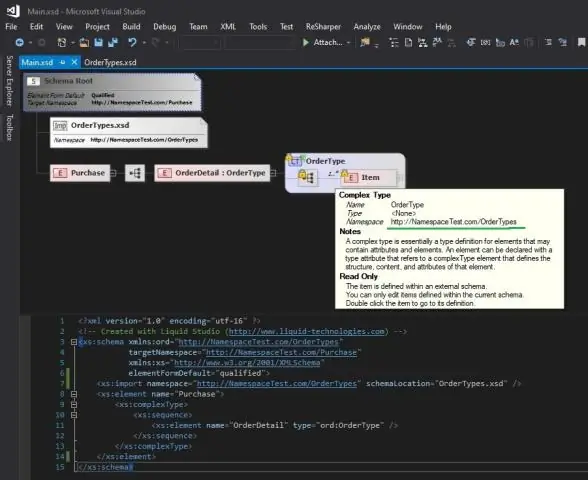

Espacios de nombres XML: el atributo xmlns Cuando se utilizan prefijos en XML, se debe definir un espacio de nombres para el prefijo. El espacio de nombres se puede definir mediante un atributo xmlns en la etiqueta de inicio de un elemento. Cuando se define un espacio de nombres para un elemento, todos los elementos secundarios con el mismo prefijo se asocian con el mismo espacio de nombres. Última modificación: 2025-01-22 17:01

Cuando Medusa tuvo una aventura con el dios del mar Poseidón, Atenea la castigó. Convirtió a Medusa en una horrible bruja, convirtiendo su cabello en serpientes retorciéndose y su piel se volvió de un tono verdoso. Cualquiera que mirara fijamente a Medusa se convertía en piedra. El héroe Perseo fue enviado en una misión para matar a Medusa. Última modificación: 2025-01-22 17:01

Las líneas analógicas, también conocidas como POTS (Servicio telefónico antiguo normal), admiten teléfonos estándar, máquinas de fax y módems. Estas son las líneas que normalmente se encuentran en su hogar u oficina pequeña. Las líneas digitales se encuentran en grandes sistemas telefónicos corporativos. Estos son indicadores de que el teléfono y la línea son digitales. Última modificación: 2025-01-22 17:01

Los certificados de seguridad del servidor, comúnmente denominados certificados SSL (Secure Socket Layers), son pequeños archivos de datos que vinculan digitalmente una clave criptográfica a los detalles de una entidad para garantizar su autenticidad, así como la seguridad e integridad de cualquier conexión con el servidor de la entidad. Última modificación: 2025-01-22 17:01

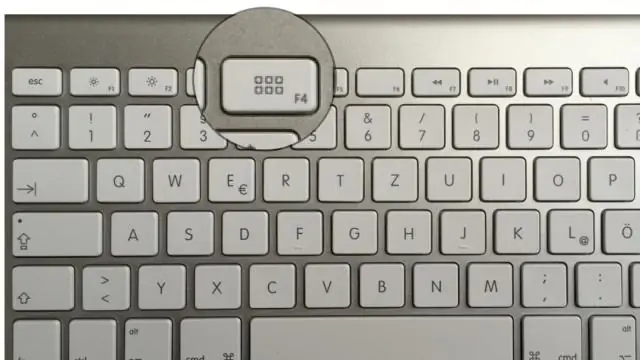

Deshabilitar el atajo de teclado de Chrome En la ventana de opciones de la extensión, haga clic en el botón Agregar. En el campo Método abreviado de teclado, ingrese el método abreviado de teclado Chrome que desea deshabilitar. Por ejemplo, si desea deshabilitar el método abreviado de teclado Ctrl + D que marca la pestaña actual, introdúzcalo en este campo. Última modificación: 2025-01-22 17:01

Simplemente use un divisor de DIRECTV con etiqueta verde para conectar el DECA de banda ancha de DIRECTV al cable coaxial y al puerto Ethernet. Si elige hacer esto, asegúrese de que su Wi-Fi esté desconectado del Genie. (Esto se puede hacer yendo a los menús y eligiendo Configuración, Configuración de Internet y Reconfigurar conexión. Última modificación: 2025-01-22 17:01

En Parallels Desktop para Mac puede asignar hasta 8 GB de RAM a su máquina virtual. En Pro Edition puedes asignar hasta 64 GB de memoria. Última modificación: 2025-01-22 17:01

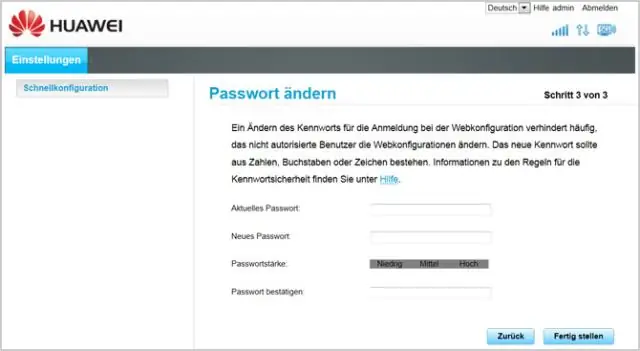

¿Cómo cambiar la contraseña de Fairpoint Wifi? Conecte la computadora con el cable Ethernet al puerto Ethernet de su enrutador y asegúrese de que Internet esté conectado al enrutador. Mantenga presionado el botón de reinicio en la parte posterior durante 30 segundos, apague y encienda el enrutador y el módem. Abra la página de configuración de su enrutador usando la dirección IP: 192.168. Última modificación: 2025-01-22 17:01

UVviewsoft LogViewer es un visor de archivos de registro de texto de tamaño ilimitado. Las características incluyen: Desplazamiento rápido, consume poca memoria. Búsqueda de archivos (tanto hacia adelante como hacia atrás) Impresión de archivos. Última modificación: 2025-01-22 17:01

Re: ¿como puedo hacer que google sea el motor de búsqueda predeterminado? Open Chrome. Haga clic en 3 puntos en la parte superior derecha. Haz clic en Configuración. cambie la búsqueda segura a Google en 'Motor de búsqueda utilizado en la barra de direcciones' en Motor de búsqueda. Cierra y abre Chrome. Busque y compruebe los cambios. Última modificación: 2025-01-22 17:01

La pantalla de Apple te da un momento de sorpresa cuando la miras. La pantalla está en todas partes. Parece casi mágico. Los bordes de la pantalla del iPhone X parecen de ciencia ficción a primera vista, y el recorte curvo de la cámara en la parte superior solo mejora el efecto. Última modificación: 2025-01-22 17:01

Los copos de nieve son simétricos porque reflejan el orden interno de las moléculas de agua cuando se disponen en estado sólido (el proceso de cristalización). Las moléculas de agua en estado sólido, como en el hielo y la nieve, forman enlaces débiles (llamados enlaces de hidrógeno) entre sí. Última modificación: 2025-01-22 17:01

Las notas del orador es un concepto que se usa en las presentaciones y Microsoft PowerPoint tiene una sección especial en la diapositiva que puede usar para las notas del orador. Las notas del orador o las páginas de notas son un espacio reservado para cada diapositiva de su presentación que está destinado a ser utilizado por el presentador para muchos propósitos diferentes. Última modificación: 2025-01-22 17:01

Si primero obtiene el byte menos significativo, puede comenzar a hacer la suma mientras se extrae de la memoria el byte más significativo. Este paralelismo es la razón por la que el rendimiento es mejor en little endian en un sistema de este tipo. Última modificación: 2025-01-22 17:01

Alcance estático: Alcance estático se refiere al alcance de la variable que se define en tiempo de compilación Alcance dinámico: Alcance dinámico se refiere al alcance de una variable que se define en tiempo de ejecución. Última modificación: 2025-01-22 17:01

Servicio. Las personas que llaman marcan 1-800 (888 o 866) -FREE411 [373-3411] desde cualquier teléfono en los Estados Unidos para usar el servicio gratuito. Los patrocinadores cubren parte del costo del servicio reproduciendo mensajes publicitarios durante la llamada. Última modificación: 2025-01-22 17:01

'Vista de compatibilidad' es una función de modo de compatibilidad del navegador web Internet Explorer en la versión 8 y posteriores. Cuando está activa, la Vista de compatibilidad obliga aIE a mostrar la página web en modo Quirks como si la página se estuviera viendo en IE7. Cuando la vista de compatibilidad no está activada, se dice que IE se ejecuta en modo nativo. Última modificación: 2025-01-22 17:01

Se puede utilizar en situaciones en las que necesita pasar datos de un componente principal a uno o varios componentes secundarios que pueden no ser descendientes directos del principal. Última modificación: 2025-01-22 17:01

Claridad, concisión, integridad, cortesía, consideración, concreción y corrección. La claridad es la forma de escribir para evitar el resultado de errores, irritación, confusión, pérdida de tiempo y pérdida de dinero (tiempo y materiales de los empleados). Última modificación: 2025-01-22 17:01

Un anti-malware es un software que protege la computadora de malware como spyware, adware y gusanos. Analiza el sistema en busca de todo tipo de software malintencionado que logran llegar a la computadora. Un programa anti-malware es una de las mejores herramientas para mantener la computadora y la información personal protegida. Última modificación: 2025-01-22 17:01

Cuadro 7.5. Estándares inalámbricos 802.11 Frecuencia estándar / velocidad media IEEE 802.11a 5GHz Hasta 54Mbps 802.11b 2.4GHz Hasta 11Mbps 802.11g 2.4GHz Hasta 54Mbps 802.11n 2.4GHz / 5GHz Hasta 600Mbps. Última modificación: 2025-01-22 17:01

Cuadro 7.6. Comparación de los estándares IEEE 802.11 Velocidad de datos usados de RF estándar IEEE (en Mbps) 802.11a 5GHz 54802.11b 2.4GHz 11802.11g 2.4Ghz 54802.11n 2.4 / 5GHz 600 (teórico). Última modificación: 2025-01-22 17:01

Cualquiera con servicio de teléfono fijo tiene un número, no se requiere tarjeta SIM. Luego, si compró un teléfono desbloqueado en algún lugar que no sea un proveedor de telefonía celular, como eBay, no tiene una tarjeta SIM con un número de teléfono asignado en ese momento; sin embargo, todavía tiene un número activo con su proveedor. Última modificación: 2025-01-22 17:01

Cómo configurar dos correos electrónicos desde su iPhone Toque 'Configuración' en la pantalla de inicio para ver la pantalla Configuración y luego toque 'Correo, contactos, calendarios'. Toque 'Agregar cuenta' para comenzar a agregar una nueva cuenta de correo electrónico. Toque el proveedor de correo electrónico (iCloud, Microsoft Exchange, Gmail, Yahoo, AOL o Outlook.com) y el iPhone configurará automáticamente la cuenta para usted. Última modificación: 2025-01-22 17:01

Mejor en general: Amazon Fire HD 8 Kids Edition. Compre en Amazon Compre en Best Buy. Lo mejor para niños pequeños: LeapFrog LeapPadUltimate. Lo mejor para la escuela primaria: Samsung Kids Galaxy Tab ELite. Lo mejor para la escuela secundaria: Samsung Galaxy Tab A 8.0. Lo mejor para la escuela secundaria: iPad de Apple 9.7. Mejor presupuesto: Dragon Touch Y88X Plus. Última modificación: 2025-01-22 17:01

El atributo de fondo también se puede usar para controlar el fondo de un elemento HTML, específicamente el cuerpo de la página y los fondos de la tabla. Puede especificar una imagen para establecer el fondo de su tabla o página HTML. Nota − El atributo de fondo está en desuso en HTML5. No use este atributo. Última modificación: 2025-01-22 17:01