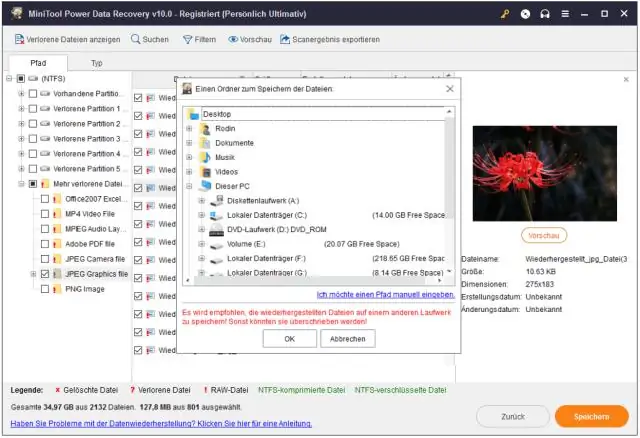

El sistema de archivos de Linux o cualquier sistema de archivos generalmente es una capa que se encuentra debajo del sistema operativo que maneja el posicionamiento de sus datos en el almacenamiento, sin él; el sistema no puede saber qué archivo comienza desde dónde y termina dónde. Incluso si encuentra algún tipo de sistema de archivos no compatible. Última modificación: 2025-01-22 17:01

Jacl: La implementación de Tcl Java. Jython: La implementación de Python Java. Rhino: la implementación de JavaScript en Java. BeanShell: un intérprete de código fuente Java escrito en Java. Última modificación: 2025-01-22 17:01

En el perfil de cada usuario, NTUSER. El archivo .dat generalmente está oculto, pero puede verlo si lo muestra. Escriba% userprofiles% para abrir el directorio de usuario actual, luego desde la cinta, vaya a la pestaña Ver. En la sección mostrar / ocultar, marque la casilla Elementos ocultos. Última modificación: 2025-01-22 17:01

Un periférico es una pieza de hardware de computadora que se agrega a una computadora para expandir sus capacidades. El término periférico se utiliza para describir aquellos dispositivos que son de naturaleza opcional, a diferencia del hardware que se exige o siempre se requiere en principio. Última modificación: 2025-01-22 17:01

Al ser una cosa de hardware, el sistema de audio de la computadora está sujeto al potencial de la PC, el sistema operativo. Windows ejerce su control dictatorial en un lugar llamado cuadro de diálogo Sonido. Para mostrar el cuadro de diálogo Sonido, siga estos pasos: Abra el Panel de control. Última modificación: 2025-01-22 17:01

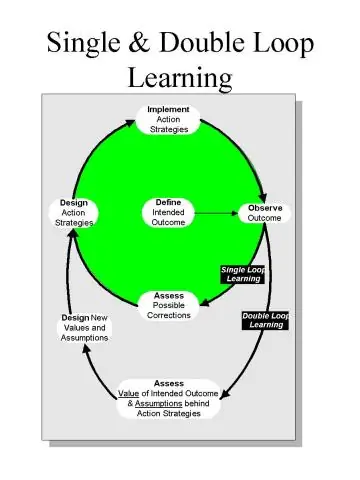

El aprendizaje de ciclo único describe el tipo de aprendizaje que tiene lugar cuando el objetivo es solucionar problemas dentro de la estructura organizativa actual para que el sistema funcione mejor y no intenta alterar la estructura del sistema. Última modificación: 2025-01-22 17:01

Un objeto de configuración de contraseña (PSO) es un objeto de Active Directory. Este objeto contiene todas las configuraciones de contraseña que puede encontrar en el GPO de política de dominio predeterminado (historial de contraseñas, complejidad, longitud, etc.). Un PSO se puede aplicar a usuarios o grupos. Última modificación: 2025-01-22 17:01

El Super POM es el POM predeterminado de Maven. Todos los POM amplían el Super POM a menos que se establezca explícitamente, lo que significa que la configuración especificada en el Super POM es heredada por los POM que creó para sus proyectos. Última modificación: 2025-01-22 17:01

Los números 808 gratuitos (también conocidos como 808 números de teléfono gratuitos) permiten que su empresa anuncie un número gratuito para que sus clientes llamen. Los números gratuitos 808 se pueden desviar a cualquier línea fija, teléfono móvil o dirección IP. Desvíe llamadas desde el número 808 Toll Free a cualquier parte del mundo. Última modificación: 2025-01-22 17:01

Windows Server 2016 R2. SWindows Server 2016R2 es la versión sucesora de Windows Server 2016. Fue lanzado el 18 de marzo de 2017. Está basado en Windows 10 CreatorsUpdate (versión 1703). Última modificación: 2025-01-22 17:01

El conjunto de protocolos de Internet es el modelo conceptual y el conjunto de protocolos de comunicación utilizados en Internet y redes informáticas similares. Se lo conoce comúnmente como TCP / IP porque los protocolos fundamentales de la suite son el Protocolo de control de transmisión (TCP) y el Protocolo de Internet (IP). Última modificación: 2025-01-22 17:01

Un esquema de autenticación basado en certificados es un esquema que utiliza una criptografía de clave pública y un certificado digital para autenticar a un usuario. A continuación, el servidor confirma la validez de la firma digital y si el certificado ha sido emitido por una autoridad certificadora de confianza o no. Última modificación: 2025-01-22 17:01

En lógica, una regla de inferencia, una regla de inferencia o una regla de transformación es una forma lógica que consta de una función que toma premisas, analiza su sintaxis y devuelve una conclusión (o conclusiones). Las reglas populares de inferencia en la lógica proposicional incluyen modus ponens, modus tollens y contraposición. Última modificación: 2025-01-22 17:01

Access almacena el tipo de datos Fecha / Hora como un número de punto flotante de doble precisión con hasta 15 posiciones decimales. La parte entera del número de doble precisión representa la fecha. La porción decimal representa el tiempo. Última modificación: 2025-01-22 17:01

Actualice la biblioteca de soporte de Android En Android Studio, haga clic en el icono de SDK Manager de la barra de menú, inicie el SDK Manager independiente, seleccione Repositorio de soporte de Android y haga clic en "Instalar paquetes x" para actualizarlo. Tenga en cuenta que verá tanto el repositorio de soporte de Android como la biblioteca de soporte de Android en el SDK Manager. Última modificación: 2025-06-01 05:06

La única limitación para BUSCARV es el número total de filas en una hoja de cálculo de Excel, es decir, 65536. Última modificación: 2025-01-22 17:01

Descripción: Una señal de indicación de alarma (AIS) es una señal enmarcada válida con una carga útil que contiene un patrón 1010 repetido. Una alarma AIS indica un problema con la línea aguas arriba del elemento de red T1 conectado a la interfaz T1. Última modificación: 2025-01-22 17:01

Una generalización excesiva es un tipo de falacia lógica, que es una falla de razonamiento. Eso es una sobregeneralización, una falta de razonamiento. Más específicamente, podríamos definirlo como cuando un autor hace una afirmación que es tan amplia que no puede ser probada o refutada. Última modificación: 2025-01-22 17:01

Ruby tiene una clase llamada Archivo que se puede usar para realizar una variedad de métodos en un archivo. Uno de esos métodos es. abierto, que mira dentro de un archivo. Última modificación: 2025-01-22 17:01

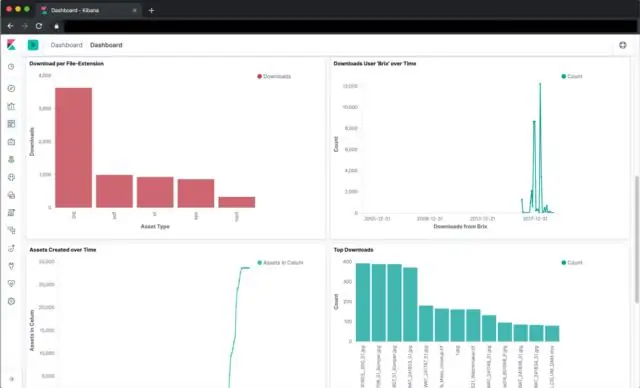

Sí, los paneles de Kibana se guardan en Elasticsearch en el índice kibana-int (de forma predeterminada, puede anular eso en el archivo config. Js). Si desea mover sus paneles de Kibana a otro clúster de ES, tiene dos opciones: Exportar manualmente los paneles. Última modificación: 2025-01-22 17:01

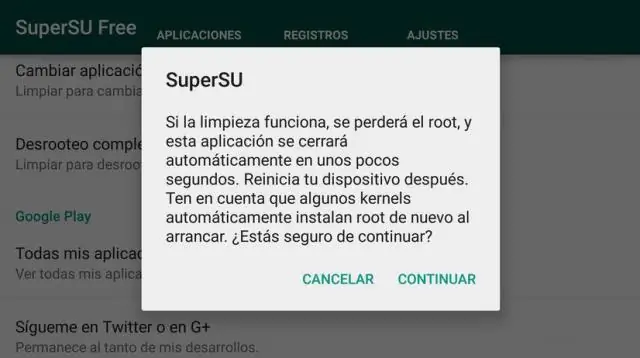

Si consideramos que root es la carpeta más alta en el sistema de archivos de un dispositivo donde se almacenan todos los archivos que componen el sistema operativo Android, y el root le permite acceder a esta carpeta, entonces estar rooteado significa que puede cambiar casi cualquier aspecto de su dispositivo ' software. Última modificación: 2025-01-22 17:01

Ajustar la fuerza de ajuste o desactivar el ajuste En la pestaña Ver, en el grupo Ayudas visuales, haga clic en el iniciador del cuadro de diálogo. En la pestaña General, en Actualmente activo, desactive la casilla de verificación Ajustar para desactivar el ajuste, o seleccione Ajustar para activar el ajuste. En Ajustar a, seleccione los elementos de dibujo con los que desea que las formas se alineen y luego haga clic en Aceptar. Última modificación: 2025-01-22 17:01

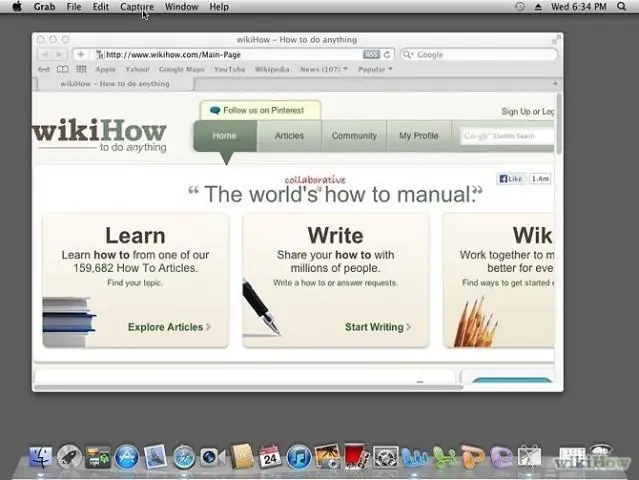

Utilice el programa integrado de Apple para realizar capturas de pantalla en Google Maps Crear una captura de pantalla en Mac es muy fácil. Puede utilizar las combinaciones de teclas de "Comando + Mayús +3/4". Pero no puede agregar puntos destacados en la captura de pantalla instantáneamente de esta manera. Última modificación: 2025-01-22 17:01

Puede crear y adjuntar una interfaz de red adicional a cualquier instancia en su VPC. La cantidad de interfaces de red que puede conectar varía según el tipo de instancia. Para obtener más información, consulte Direcciones IP por interfaz de red por tipo de instancia en la Guía del usuario de Amazon EC2 para instancias de Linux. Última modificación: 2025-01-22 17:01

La plataforma de beneficios de salud empresarial de Jiff ahorra dinero a los empleadores al organizar y seleccionar proveedores relevantes para cada empleado. Luego, Jiff ofrece incentivos a los empleados para que usen esos dispositivos portátiles de forma regular. Si los empleados alcanzan sus objetivos, reciben recompensas como vales y crédito para los costos de atención médica. Última modificación: 2025-01-22 17:01

Los bancos de energía solar en condiciones óptimas de sol se cargarán mucho más rápido que si deja su banco de energía solar afuera para cargar en un día nublado. Dicho esto, incluso tener unas pocas horas de carga en su banco de energía solar a menudo es bueno para algunas cargas de su teléfono celular u otro dispositivo pequeño. Última modificación: 2025-01-22 17:01

Las dos partes principales de un documento HTML son el encabezado y el cuerpo. Cada sección contiene información específica. La sección del encabezado contiene información que es útil para el navegador web y los motores de búsqueda, pero no es visible para el lector. La sección del cuerpo contiene la información que desea que vea el visitante. Última modificación: 2025-01-22 17:01

Malva. Malva, cualquiera de varias plantas con flores de la familia del hibisco o malva (Malvaceae), especialmente las de los géneros Hibiscus y Malva. Las especies de hibisco incluyen la gran malva rosa (H. grandiflorus), con grandes flores blancas a violáceas; el soldado rosa malva (H. Última modificación: 2025-01-22 17:01

En Oracle no podemos establecer directamente el valor de una variable, solo podemos asignar un valor a una variable entre los bloques Begin y End. La asignación de valores a las variables se puede hacer como entrada directa (: =) o usando la cláusula select into. Última modificación: 2025-01-22 17:01

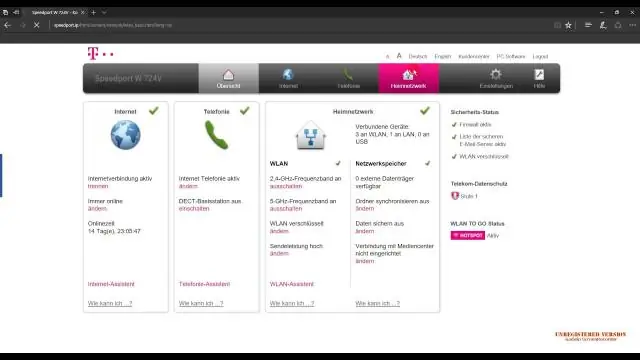

Siga los pasos para cambiar el nombre y la contraseña de SuddenlinkWi-Fi: Abra su navegador web y luego vaya a 192.168. 0.1 que será redirigido a la página de inicio de sesión oficial de Suddenlink Wi-Fi. Ahora escriba una nueva contraseña para su Suddenlink Wi-Fi en el cuadro Contraseña para cambiar la contraseña. Última modificación: 2025-01-22 17:01

5 respuestas Navegue a un repositorio. Haga clic en el menú '+' en el panel de navegación izquierdo. Haga clic en 'Comparar ramas y etiquetas' Pegue sus hashes de confirmación en los campos de búsqueda en los menús desplegables de rama / etiqueta. Haga clic en 'Comparar'. Última modificación: 2025-01-22 17:01

Cómo configurar MariaDB en un VPS Paso 1: Inicie sesión en VPS. Primero, debe iniciar sesión en su VPS. Paso 2: Instale MariaDB. Puede instalar MariaDB usando el administrador de paquetes de CentOS, yum. Paso 3: Asegure su base de datos. Paso 4: Permita el acceso a MariaDB a través del firewall. Paso 5: Pruebe MariaDB. Última modificación: 2025-01-22 17:01

Hay dos tipos principales de 220 tomacorrientes y requieren precauciones adicionales y equipo especial para el cableado. El cableado de 220 tomacorrientes puede ser particularmente peligroso, así que contrate a un electricista profesional, a menos que tenga mucha experiencia en trabajos eléctricos. Última modificación: 2025-01-22 17:01

Seguimiento sin una tarjeta SIM Cuando se saca la tarjeta SIM de un iPhone, esa comunicación ya no puede tener lugar y no se pueden establecer las coordenadas GPS de su dispositivo. Por lo tanto, cuando la tarjeta SIM está fuera de un iPhone, no se puede localizar mediante el servicio de seguimiento de MobileMe. Última modificación: 2025-01-22 17:01

Desde la página de inicio de Jenkins (es decir, el Panel de la interfaz de usuario clásica de Jenkins), haga clic en Credenciales> Sistema a la izquierda. En Sistema, haga clic en el enlace Credenciales globales (sin restricciones) para acceder a este dominio predeterminado. Haga clic en Agregar credenciales a la izquierda. Última modificación: 2025-01-22 17:01

Un 'usuario ávido' es un usuario con al menos 200 de reputación. Última modificación: 2025-01-22 17:01

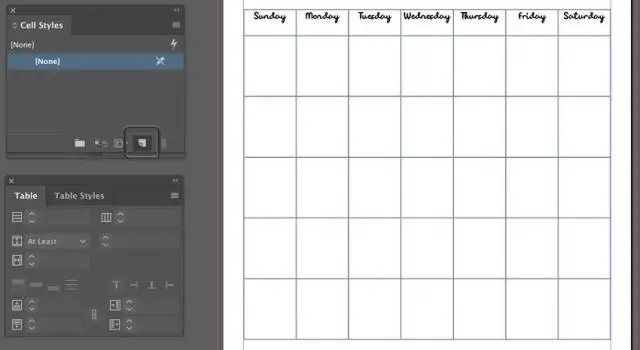

Las pestañas se pueden crear antes o después de agregar el texto. Seleccione la herramienta "Tipo". Seleccione los párrafos donde desea realizar la configuración de la pestaña si ya ha creado texto. Haga clic en el menú "Tipo" y seleccione "Pestañas". Seleccione el botón de alineación de pestañas deseado en la esquina superior izquierda del panel de pestañas. Última modificación: 2025-01-22 17:01

Función IsNull () de MS Access La función IsNull () comprueba si una expresión contiene Null (sin datos). Esta función devuelve un valor booleano. VERDADERO (-1) indica que la expresión es un valor nulo y FALSO (0) indica que la expresión no es un valor nulo. Última modificación: 2025-01-22 17:01

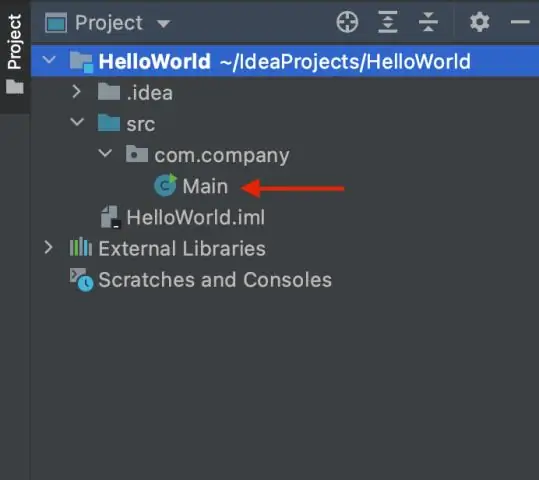

Cómo ejecutar un programa java Abra una ventana del símbolo del sistema y vaya al directorio donde guardó el programa java (MyFirstJavaProgram. Java). Escriba 'javac MyFirstJavaProgram. java 'y presione enter para compilar su código. Ahora, escriba 'java MyFirstJavaProgram' para ejecutar su programa. Podrás ver el resultado impreso en la ventana. Última modificación: 2025-01-22 17:01

Encuentre una lista de los 5 mejores marcos de pruebas unitarias para automatizar las pruebas unitarias. Marco de pruebas unitarias para c # Uno de los marcos de pruebas unitarias de C # más populares es NUnit. NUnit: frameworks de pruebas unitarias para Java. JUnit: TestNG: marco de pruebas unitarias para C o C ++ Embunit: marco de pruebas unitarias para JavaScript. Última modificación: 2025-01-22 17:01