Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Cómo crear una regla de NAT estática saliente:

- Vaya a: Política y objetos> Objetos> Grupos de IP.

- Haga clic en el " Crear Nuevo”botón.

- Nombre = Lo que quieras, algo descriptivo.

- Comentarios = Opcional.

- Tipo = Seleccione "Uno a uno"

- Rango de IP externo = Simplemente ingrese una dirección IP pública.

- Respuesta ARP = Desmarque esto (por defecto está marcado)

Por lo tanto, ¿cómo se crea un NAT en FortiGate?

En este ejemplo, usamos la interfaz WAN 1 del FortiGate la unidad está conectada a Internet y la interfaz interna está conectada a la red DMZ.

Configuración de NAT estática de Fortigate

- Vaya a Objetos de firewall> IP virtual> IP virtual.

- Seleccione Crear nuevo.

- Complete lo siguiente y seleccione Aceptar.

También se puede preguntar, ¿qué es VIP en FortiGate? IP virtuales. La asignación de una dirección IP específica a otra dirección IP específica generalmente se conoce como NAT de destino. Cuando no se utiliza la tabla NAT central, FortiOS llama a esto un IP virtual Dirección, a veces denominada VIP.

Además de arriba, ¿cómo configuro un Nat saliente estático?

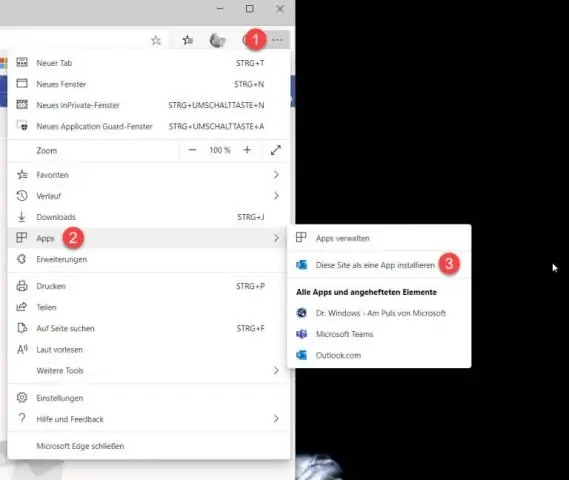

Configuración del puerto estático mediante NAT saliente híbrida

- Navegue a Firewall> NAT en la pestaña Outbound.

- Seleccione NAT saliente híbrida.

- Clic en Guardar.

- Haga clic en Agregar con la flecha hacia arriba para agregar una regla al principio de la lista.

- Configure la interfaz en WAN.

- Configure el protocolo para que coincida con el tráfico deseado (por ejemplo, UDP)

¿Qué es DMZ en el firewall de FortiGate?

DMZ . DMZ (llamado así por el término " zona desmilitarizada ") Es una interfaz en un FortiGate unidad que proporciona a los usuarios externos acceso seguro a una subred protegida en la red interna sin darles acceso a otras partes de la red.

Recomendado:

¿Qué es una regla NAT?

La traducción de direcciones de red (NAT) es un método para reasignar un espacio de direcciones IP a otro modificando la información de la dirección de red en el encabezado IP de los paquetes mientras están en tránsito a través de un dispositivo de enrutamiento de tráfico. Se puede utilizar una dirección IP enrutable a Internet de una puerta de enlace NAT para toda una red privada

¿Se está violando una regla de afinidad de host de VM de DRS?

Se infringe una regla de VM / VM DRS o una regla de VM / Host DRS. Las reglas de VM / VM DRS especifican que las máquinas virtuales seleccionadas deben colocarse en el mismo host (afinidad) o que las máquinas virtuales deben ubicarse en diferentes hosts (antiafinidad). Si ese valor es mayor que la capacidad disponible en cualquier host, la regla no se puede cumplir

¿Cuál no es una buena regla para usar PowerPoint?

“2-3 minutos por diapositiva” Esta regla es engañosa ya que su aplicación solo es apropiada cuando estructura sus diapositivas y el enfoque de presentación para acomodar un enfoque de dos a tres minutos por diapositiva. Lo que es más importante es que crees un buen ritmo y mantienes el interés de la audiencia

¿Cómo hago una NAT estática en FortiGate?

Para configurar la NAT estática Vaya a Objetos del cortafuegos> IP virtual> IP virtual. Seleccione Crear nuevo. Complete lo siguiente y seleccione Aceptar

¿Cómo creo una regla de transporte en Office 365?

Cree una regla de transporte de Office 365 para modificar el tema del mensaje para que sea identificable Inicie sesión en su portal de administración de Office 365 y vaya a Administración de intercambio. Vaya a la sección "Flujo de correo". Haga clic en el botón Agregar y seleccione la opción para crear una nueva regla. Se mostrará la nueva ventana de regla de transporte