Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

7 mejores prácticas de seguridad de bases de datos

- Asegurar físico seguridad de la base de datos .

- Utilice la aplicación web y base de datos cortafuegos.

- Endurece tu base de datos en la mayor medida posible.

- Cifre sus datos.

- Minimizar el valor de bases de datos .

- Administrar base de datos acceder firmemente.

- Auditoría y seguimiento base de datos actividad.

También sepa, ¿qué se utiliza para la seguridad de la base de datos?

Básicamente, seguridad de la base de datos es cualquier forma de seguridad utilizada proteger bases de datos y la información que contienen de compromiso. Ejemplos de cómo se pueden proteger los datos almacenados incluyen: Software: el software es usó para garantizar que las personas no puedan acceder a la base de datos a través de virus, piratería o cualquier proceso similar.

En segundo lugar, ¿cuáles son los 5 pasos clave que ayudan a garantizar la seguridad de la base de datos? Aquí hay cinco cosas que puede hacer para mantener la información de su empresa y de sus clientes segura y protegida.

- Tenga contraseñas seguras. Los sistemas más sofisticados de la Tierra no pueden proteger contra una contraseña incorrecta.

- Cifre su base de datos.

- No le muestres a la gente la puerta trasera.

- Segmenta tu base de datos.

- Supervise y audite su base de datos.

También sepa, ¿qué es la seguridad a nivel de base de datos?

Seguridad de la base de datos se refiere a las diversas medidas que toman las organizaciones para garantizar su bases de datos están protegidos de amenazas internas y externas. Seguridad de la base de datos incluye proteger el base de datos en sí mismo, los datos que contiene, su base de datos sistema de gestión, y las diversas aplicaciones que acceden a él.

¿Cuáles son los 2 tipos de seguridad que se aplican a una base de datos?

Muchas capas y tipos de control de seguridad de la información son apropiados para las bases de datos, que incluyen:

- Control de acceso.

- Revisión de cuentas.

- Autenticación.

- Cifrado.

- Controles de integridad.

- Copias de seguridad.

- Seguridad de la aplicación.

- Seguridad de la base de datos aplicando el método estadístico.

Recomendado:

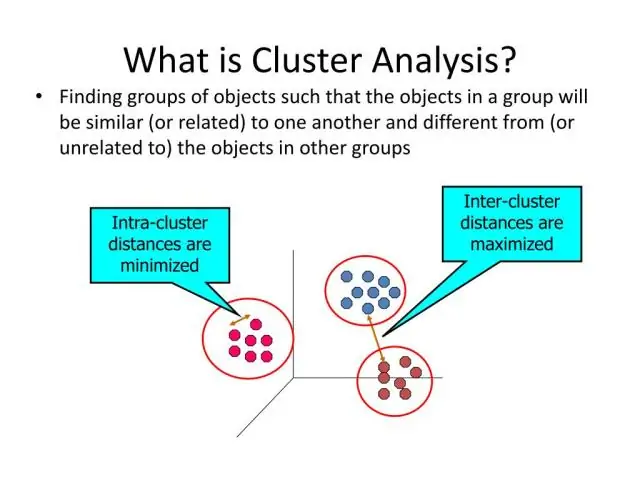

¿Cuáles son los requisitos de la agrupación en clústeres en la minería de datos?

Los principales requisitos que debe cumplir un algoritmo de agrupación en clústeres son: escalabilidad; lidiar con diferentes tipos de atributos; descubrir agrupaciones con formas arbitrarias; requisitos mínimos de conocimiento del dominio para determinar los parámetros de entrada; capacidad para lidiar con el ruido y los valores atípicos;

¿Cuáles son los requisitos previos para p2v?

Requisitos previos para la migración P2V / V2V para Windows Asegúrese de que la máquina servidor Converter Standalone tenga acceso de red a la máquina fuente de Windows. Apague las aplicaciones de firewall y Defender Antivirus que se ejecutan en la máquina de origen. Deshabilite el uso compartido simple de archivos en la máquina de origen con Windows. Detenga o deshabilite el software antivirus que se ejecuta en la máquina de origen

¿Cuáles son los dos requisitos de software principales para el desarrollo de Android?

Requisitos del sistema para el desarrollo de Android? PC con Windows / Linux / Mac. El sistema operativo es el alma de la PC. Procesador recomendado. Más de los desarrolladores de i3, i5 o i7 deberían estar preocupados por la velocidad del procesador y el número de núcleos. SDK de Android IDE (Eclipse o Android Studio). Java. Conclusión

¿Cuáles son los requisitos mínimos de velocidad de banda ancha para las cámaras COM de alarma?

Ancho de banda recomendado Los dispositivos de video de Alarm.com utilizan principalmente la velocidad de carga, en contraposición a la velocidad de descarga. Normalmente, Alarm.com recomienda una conexión de banda ancha indefinida de al menos 0,25 Mbps de velocidad de carga dedicada por dispositivo de vídeo

¿Cuáles son los dos requisitos clave para escribir auditorías de SQL Server en el registro de seguridad de Windows?

Hay dos requisitos clave para escribir auditorías de servidor de SQL Server en el registro de seguridad de Windows: La configuración de acceso al objeto de auditoría debe configurarse para capturar los eventos. La cuenta bajo la que se ejecuta el servicio SQL Server debe tener el permiso de generación de auditorías de seguridad para escribir en el registro de seguridad de Windows