- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Un red de anonimato permite a los usuarios acceder a la Web mientras bloquea cualquier seguimiento o rastreo de su identidad en Internet. Redes de anonimato prevenir el análisis de tráfico y la red vigilancia, o al menos hacerlo más difícil.

En este caso, ¿es el anonimato lo mismo que la privacidad?

Entonces intimidad es un concepto que describe actividades que se reserva completamente para usted o para un grupo limitado de personas. A diferencia de, anonimato es cuando quieres que la gente vea lo que haces, pero no que seas tú quien lo hace. También puede publicar dichos datos. anónimamente en línea a través de una VPN, la red anónima TOR o ambas.

Además, ¿por qué es peligroso el anonimato en Internet? Las consecuencias de Anonimato internet Los delitos basados en la piratería, la escritura de virus, los ataques de denegación de servicio, el fraude con tarjetas de crédito, el acoso y el robo de identidad están aumentando.

De manera similar, se pregunta, ¿Tor es realmente anónimo?

La respuesta es no. No es ilegal ser anónimo , y Colina tiene muchos usos legítimos. La web oscura en sí es una herramienta poderosa para proteger la privacidad y la libertad de expresión. Colina es una red abierta de servidores gestionados por voluntarios y software libre (el Colina Navegador) que es guiado por la organización sin fines de lucro Colina Proyecto.

¿Puede la policía rastrear a Tor?

Si y no. Ellos pueden hacer un análisis forense de su computadora para determinar a dónde fue Colina . Si usa Tails, esto no es un problema. De lo contrario, cuando te conectes a Colina , ni siquiera su ISP o el la policía puede determinar qué sitios web está visitando, a menos que el policía poseen esos sitios web y están ejecutando exploits.

Recomendado:

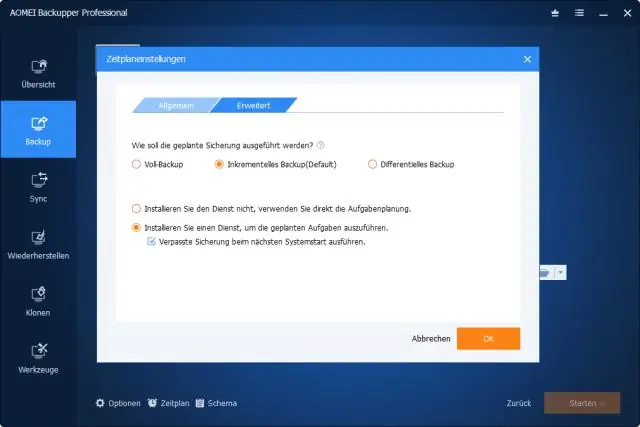

¿Qué es la copia de seguridad en frío y la copia de seguridad en caliente?

Diferencia entre una copia de seguridad en caliente y una copia de seguridad en frío en Oracle. Se realiza una copia de seguridad en frío cuando no hay actividad del usuario en el sistema. También llamado como copia de seguridad fuera de línea, se toma cuando la base de datos no se está ejecutando y no hay usuarios conectados. Se realiza una copia de seguridad en caliente cuando la base de datos debe ejecutarse todo el tiempo

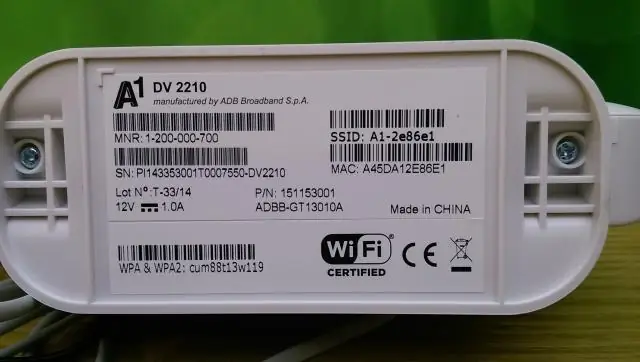

¿Qué es la clave de seguridad de red para la impresora?

Si desea conectar su impresora a la red inalámbrica, después de seleccionar la red, se le solicitará la clave de seguridad de red de la impresora HP. Esta clave de seguridad de red es la contraseña de la red Wi-Fi en su lugar

¿Qué es ECC en seguridad de red?

De Wikipedia, la enciclopedia libre. La criptografía de curva elíptica (ECC) es un enfoque de la criptografía de clave pública basada en la estructura algebraica de curvas elípticas sobre campos finitos. ECC requiere claves más pequeñas en comparación con la criptografía no EC (basada en campos simples de Galois) para proporcionar una seguridad equivalente

¿Puede restaurar una copia de seguridad diferencial sin una copia de seguridad completa?

1 respuesta. No es posible realizar una copia de seguridad diferencial de una base de datos si no se realizó una copia de seguridad previa. Una copia de seguridad diferencial se basa en la copia de seguridad completa de datos anterior más reciente. Una copia de seguridad diferencial captura solo los datos que han cambiado desde esa copia de seguridad completa

¿Qué tipo de red es Internet? Internet es un ejemplo de red?

Internet es un muy buen ejemplo de una WAN (red de área amplia) pública. Una distinción de WAN en comparación con otros tipos de redes es que