- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Herramientas de evaluación de vulnerabilidades están diseñados para escanear automáticamente en busca de amenazas nuevas y existentes que puedan apuntar a su aplicación. Tipos de instrumentos incluyen: Escáneres de aplicaciones web que prueban y simulan patrones de ataque conocidos. Escáneres de protocolos que buscan protocolos, puertos y servicios de red vulnerables.

Asimismo, la gente pregunta, ¿cuál es el propósito de una evaluación de vulnerabilidad?

A evaluación de vulnerabilidad es el proceso de definir, identificar, clasificar y priorizar vulnerabilidades en sistemas informáticos, aplicaciones e infraestructuras de red y proporcionando a la organización la evaluación con el conocimiento, la conciencia y los antecedentes de riesgo necesarios para comprender las amenazas a su

De manera similar, ¿cuál es una herramienta común de evaluación de vulnerabilidades que se usa hoy en día? Nessus Professional Nessus herramienta es una marca y patentada escáner de vulnerabilidad creado por Tenable Network Seguridad . Ha sido instalado y usó por millones de usuarios en todo el mundo para evaluación de vulnerabilidad , problemas de configuración, etc.

Además, ¿cuál es el propósito de la vulnerabilidad?

Vulnerabilidad La evaluación ayuda a comprender las áreas grises para aumentar el nivel de seguridad de determinados sistemas. Los ciberdelincuentes se dirigen a computadoras, puertos y sistemas de red con una clara objetivo . Ejecutando un vulnerabilidad La evaluación nos permite comprender la red y los sistemas de la forma en que los ven estos atacantes en línea.

¿Cómo funcionan las herramientas de evaluación de vulnerabilidades?

los escáner de vulnerabilidad utiliza una base de datos para comparar detalles sobre la superficie de ataque objetivo. La base de datos hace referencia a fallas conocidas, errores de codificación, anomalías en la construcción de paquetes, configuraciones predeterminadas y rutas potenciales a datos confidenciales que pueden ser explotados por atacantes.

Recomendado:

¿Cuál es el propósito del análisis y diseño de sistemas?

Análisis de sistemas El análisis de sistemas se realiza con el propósito de estudiar un sistema o sus partes para identificar sus objetivos. Es una técnica de resolución de problemas que mejora el sistema y asegura que todos los componentes del sistema funcionen de manera eficiente para lograr su propósito

¿Qué es el análisis de vulnerabilidades interno?

Escaneos internos de vulnerabilidades El escaneo de vulnerabilidades es la identificación, el análisis y el informe sistemáticos de las vulnerabilidades de seguridad técnica que las partes y las personas no autorizadas pueden utilizar para explotar y amenazar la confidencialidad, integridad y disponibilidad de la información y los datos técnicos y comerciales

¿Qué es la barra de herramientas estándar y la barra de herramientas de formato?

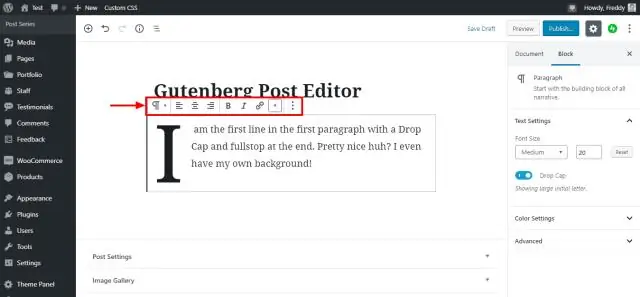

Barras de herramientas estándar y de formato Contiene botones que representan comandos como Nuevo, Abrir, Guardar e Imprimir. La barra de herramientas de formato se encuentra por defecto junto a la barra de herramientas estándar. Contiene botones que representan comandos de modificación de texto, como fuente, tamaño del texto, negrita, numeración y viñetas

¿Cuáles son las herramientas de seguimiento de defectos que se utilizan para las pruebas móviles?

Hay muchas herramientas disponibles para el seguimiento de defectos. A continuación se muestran las herramientas de seguimiento de defectos que se utilizan para las pruebas móviles: Airbrake Bug Tracker. Mantis. Bugzilla. JIRA. Rastreador de errores de Zoho. FogBugz. Faro. Trac

¿Cuáles son las notas del orador para escribir su propósito y cuáles son las cosas clave para recordar acerca de las notas del orador?

Las notas del orador son texto guiado que el presentador usa al presentar una presentación. Ayudan al presentador a recordar puntos importantes mientras realiza una presentación. Aparecen en la diapositiva y solo pueden ser vistos por el presentador y no por la audiencia