Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

WebScan es una aplicación de software diseñada para registrar la estructura de archivos exacta de un directorio designado en su disco duro. Más tarde, puede volver a ejecutar WebScan para proporcionar una comparación detallada entre la estructura del archivo, tal como se registró, y la estructura del archivo tal como está cuando se vuelve a ejecutar WebScan.

Teniendo esto en cuenta, ¿qué es un escaneo de aplicaciones web?

Escaneo de aplicaciones web , también conocido como Aplicación web vulnerabilidad exploración o Aplicación web seguridad exploración , rastrea un sitio web en busca de vulnerabilidades dentro aplicaciones web . Después de analizar todos los descubribles web páginas y archivos, el escáner crea una estructura de software de todo el sitio web.

Además de lo anterior, ¿cómo puedo verificar la seguridad de un sitio web? Compruebe si la conexión de un sitio es segura

- En Chrome, abra una página.

- Para comprobar la seguridad de un sitio, a la izquierda de la dirección web, observe el estado de seguridad: Seguro. Información o No seguro. No es seguro ni peligroso.

- Para ver los detalles y los permisos del sitio, seleccione el icono. Verás un resumen de cuán privada cree Chrome que es la conexión.

Teniendo esto en cuenta, ¿qué son las herramientas de escaneo?

IP y Red herramientas de escaneo son software que identifican varias lagunas de la red y protegen de comportamientos anormales y sin precedentes que representan una amenaza para el sistema. Proporciona una forma conveniente de proteger su red informática. La lista contiene software de código abierto (gratuito) y comercial (pago).

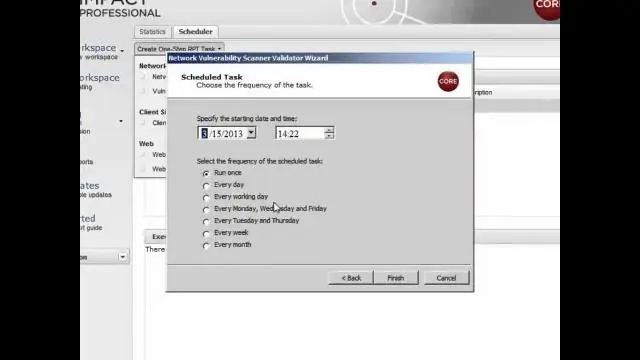

¿Cómo se hace un escaneo de vulnerabilidades?

Una guía paso a paso para la evaluación de vulnerabilidades

- Evaluación inicial. Identifique los activos y defina el riesgo y el valor crítico para cada dispositivo (según la entrada del cliente), como un escáner de vulnerabilidad de evaluación de seguridad.

- Definición de la línea de base del sistema.

- Realice el análisis de vulnerabilidades.

- Creación de informes de evaluación de vulnerabilidades.

Recomendado:

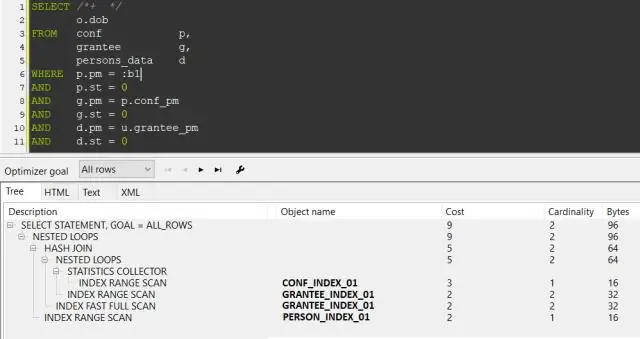

¿Qué es el índice de escaneo de omisión en Oracle?

El escaneo de omisión de índice es un nuevo plan de ejecución en Oracle 10g mediante el cual una consulta de Oracle puede omitir el borde de ataque de un índice concatenado y acceder a las claves internas de un índice de valores múltiples

¿Qué es una zona de escaneo en ACAS?

Zonas de exploración. Las zonas de escaneo son áreas de su red a las que desea apuntar en un escaneo activo, asociando una dirección IP o un rango de direcciones IP con uno o más escáneres en su implementación

¿Qué es el escaneo de BPA?

Best Practices Analyzer (BPA) es una herramienta de administración de servidores que está disponible en Windows Server 2012 R2, Windows Server 2012 y Windows Server 2008 R2. Puede ejecutar análisis de Best Practices Analyzer (BPA) desde el Administrador del servidor, utilizando la GUI de BPA o utilizando cmdlets en Windows PowerShell

¿Qué es el escaneo completo rápido de índices?

Los análisis rápidos de índice completo son una alternativa a un análisis de tabla completo cuando el índice contiene todas las columnas necesarias para la consulta y al menos una columna en el. La clave de índice tiene la restricción NOT NULL. Un escaneo completo rápido accede a los datos en el índice mismo, sin acceder a la tabla

¿Qué es el escaneo WMI?

WMI Scanner es una aplicación de Windows que escanea computadoras en la red usando WMI y reporta de forma segura la información sobre ellas a Asset Tracker. Puede descargar la aplicación de escáner de Bitbucket