- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Escaneos de Navidad derivan su nombre del conjunto de banderas que se encienden dentro de un paquete. Estas escaneos están diseñados para manipular los indicadores PSH, URG y FIN del encabezado TCP. En otras palabras, el Escaneo de Navidad para identificar los puertos de escucha en un sistema de destino, enviará un paquete específico.

Teniendo esto en cuenta, ¿qué es el escaneo de Navidad en nmap?

Escaneo de Navidad de Nmap fue considerado un sigiloso escanear que analiza las respuestas a Navidad paquetes para determinar la naturaleza del dispositivo de respuesta. Cada sistema operativo o dispositivo de red responde de forma diferente a Navidad paquetes que revelan información local como SO (sistema operativo), estado del puerto y más.

También se puede preguntar, ¿cuál es la diferencia entre el escaneo nulo del escaneo de Navidad y el escaneo FIN? ALETA A FIN escaneo es similar a un Escaneo de Navidad pero envía un paquete con solo el ALETA conjunto de banderas. Escaneos FIN recibir la misma respuesta y tener las mismas limitaciones que Escaneos XMAS . NULO - A Escaneo NULO también es similar a NAVIDAD y ALETA en sus limitaciones y respuesta, pero solo envía un paquete sin banderas establecidas.

En este sentido, ¿qué es un ataque de Navidad?

A Navidad Árbol Ataque es un muy conocido ataque que está diseñado para enviar un paquete TCP diseñado muy específicamente a un dispositivo en la red. Esta elaboración del paquete enciende un montón de banderas. Hay un espacio configurado en el encabezado TCP, llamado banderas.

¿Qué es el escaneo nulo?

A Escaneo nulo es una serie de paquetes TCP que contienen un número de secuencia de 0 y ningún indicador establecido. Si el puerto está cerrado, el destino enviará un paquete RST en respuesta. La información sobre qué puertos están abiertos puede ser útil para los piratas informáticos, ya que identificará los dispositivos activos y su protocolo de capa de aplicación basado en TCP.

Recomendado:

¿Qué es un ataque de Navidad?

Un ataque de árbol de Navidad es un ataque muy conocido que está diseñado para enviar un paquete TCP diseñado de manera muy específica a un dispositivo en la red. Hay un espacio configurado en el encabezado TCP, llamado banderas. Y todas estas banderas están encendidas o apagadas, dependiendo de lo que esté haciendo el paquete

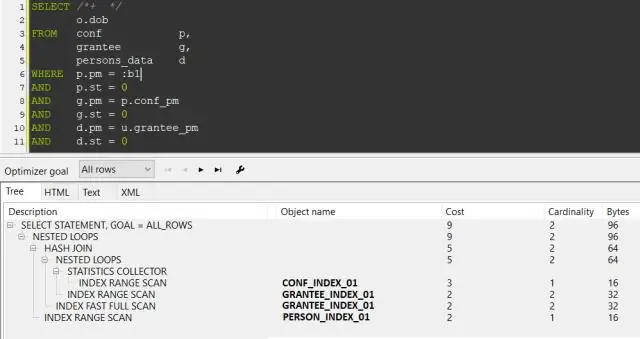

¿Qué es el índice de escaneo de omisión en Oracle?

El escaneo de omisión de índice es un nuevo plan de ejecución en Oracle 10g mediante el cual una consulta de Oracle puede omitir el borde de ataque de un índice concatenado y acceder a las claves internas de un índice de valores múltiples

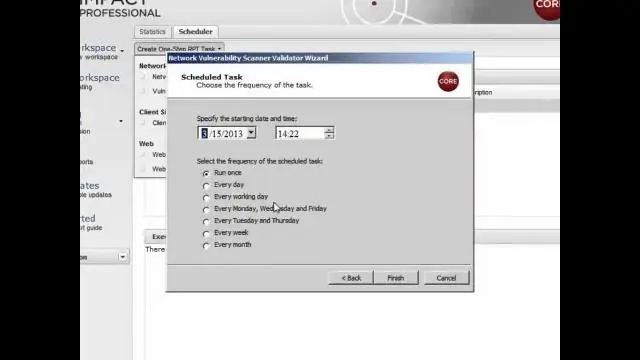

¿Qué es una zona de escaneo en ACAS?

Zonas de exploración. Las zonas de escaneo son áreas de su red a las que desea apuntar en un escaneo activo, asociando una dirección IP o un rango de direcciones IP con uno o más escáneres en su implementación

¿Qué debo regalarle a mi fotógrafo por Navidad?

Estos son algunos de los mejores regalos que puede comprar para un fotógrafo. Herramienta Pixelstick Light Painting. Kit de Maestros de Bokeh. 100 fotografías que cambiaron el mundo. Software de edición de fotografías Skylum. Suscripción a la revista National Geographic. Lensball. Kit de limpieza de cámara. Trípode de tapa de botella

¿Qué herramientas podría utilizar para realizar un escaneo de puertos?

Exploremos las cinco herramientas de análisis de puertos más populares que se utilizan en el campo de la seguridad de la información. Nmap. Nmap significa 'Network Mapper', es el descubrimiento de red y el escáner de puertos más popular de la historia. Unicornscan. Unicornscan es el segundo escáner de puerto gratuito más popular después de Nmap. Escaneo de IP enojado. Netcat. Zenmap