- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Secuestro de datos a menudo se propaga a través de correos electrónicos de phishing que contienen archivos adjuntos maliciosos o mediante descargas no autorizadas. La descarga automática ocurre cuando un usuario visita sin saberlo un sitio web infectado y luego se descarga e instala malware sin que el usuario lo sepa.

Además de esto, ¿puedes eliminar el ransomware?

Si usted tener el tipo más simple de Secuestro de datos , como un programa antivirus falso o una herramienta de limpieza falsa, usted puede generalmente retirar siguiendo los pasos de mi malware anterior eliminación guía. Este procedimiento incluye ingresar al modo seguro de Windows y ejecutar un escáner de virus bajo demanda como Malwarebytes.

Además, ¿cuál es la forma más común en que los usuarios se infectan con ransomware? Uno de los formas más comunes que las empresas infectarse con ransomware es a través de enlaces o adjuntos virales de correo electrónico. Se debe recordar a los empleados que no deben abrir correos electrónicos de fuentes desconocidas ni hacer clic en enlaces o archivos adjuntos sospechosos. También es importante no reenviar infectado correos electrónicos.

Del mismo modo, puede preguntarse, ¿cómo ocurre el ataque de ransomware?

Ataques de ransomware Por lo general, se llevan a cabo utilizando un troyano, ingresando a un sistema a través de, por ejemplo, un archivo adjunto malicioso, un enlace incrustado en un correo electrónico de phishing o una vulnerabilidad en un servicio de red. Un elemento clave para hacer Secuestro de datos El trabajo para el atacante es un sistema de pago conveniente que es difícil de rastrear.

¿Qué puede hacerle el ransomware a su computadora?

Secuestro de datos es a escribe de software malintencionado que infecta un ordenador y restringe el acceso de los usuarios hasta a Se paga rescate para desbloquearlo. Secuestro de datos Se han observado variantes durante varios años y, a menudo, intentan extorsionar a las víctimas mostrando una alerta en pantalla.

Recomendado:

¿Cómo se obtiene un signo de menos de TI 84?

Calculadora gráfica Ti-84 Plus para principiantes, segunda edición Utilice las teclas de flecha para colocar el cursor en el signo de la función o desigualdad que está definiendo. Presione [ALPHA] y presione la tecla debajo del símbolo de igualdad o desigualdad apropiado. Para obtener la primera pantalla, presione [ALPHA] [ZOOM] para ingresar un signo menor o igual

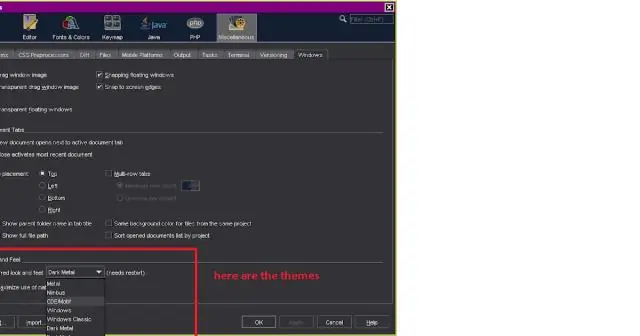

¿Cómo se obtiene un tema oscuro en NetBeans?

Transcripción Open NetBeans IDE. Vaya a Herramientas y seleccione 'Complementos' En los complementos, haga clic en la pestaña 'Complementos disponibles'. Escriba 'Oscuro' en el cuadro de búsqueda. Ahora ponga la marca de verificación en 'Temas de apariencia oscura' Haga clic en 'Instalar' Se abrirá un cuadro de marcado, haga clic en 'Siguiente'

¿Dónde no en VS donde no existe?

Lo más importante a tener en cuenta acerca de NOT EXISTS y NOT IN es que, a diferencia de EXISTS e IN, no son equivalentes en todos los casos. Específicamente, cuando están involucrados NULL, devolverán resultados diferentes. Para ser totalmente específico, cuando la subconsulta devuelve incluso un nulo, NOT IN no coincidirá con ninguna fila

¿De dónde obtiene Entergy su poder?

Entergy opera más de 40 plantas que utilizan gas natural, nuclear, carbón, petróleo y energía hidroeléctrica con aproximadamente 30.000 megavatios de capacidad de generación eléctrica. Entergy proporciona electricidad a 2,9 millones de clientes de servicios públicos en Arkansas, Louisiana, Mississippi y Texas

¿De dónde obtiene Apple su coltán?

Primero en la cadena de distribución de coltán está la extracción física del mineral de la República Democrática del Congo. La mayor parte del coltán proviene de sus minas orientales, que a menudo son objeto de disputas y pueden tener una propiedad cuestionable