Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Los puntos de acceso de Juniper Networks admiten todos los tres tipos estándar de cifrado de cliente de punto de acceso inalámbrico: el cifrado heredado Privacidad equivalente por cable ( WEP ), Acceso protegido Wi-Fi ( WPA ) y WPA2 (también llamado RSN). El tipo de cifrado se configura en los perfiles del servicio WLAN en la pestaña Configuración de seguridad.

Teniendo esto en cuenta, ¿cuál es el tipo de cifrado para la red inalámbrica?

Los más comunes escribe es seguridad Wi-Fi, que incluye Privacidad equivalente por cable (WEP) y Acceso protegido Wi-Fi (WPA). WPA2 utiliza un cifrado dispositivo que cifra el la red con una clave de 256 bits; la longitud de clave más larga mejora la seguridad sobre WEP.

También sepa, ¿cuáles son los tres tipos principales de cifrado inalámbrico? La mayoría inalámbrico Los puntos de acceso vienen con la capacidad de habilitar uno de tres cifrado inalámbrico estándares: Privacidad equivalente por cable (WEP), Acceso protegido Wi-Fi (WPA) o WPA2.

También sepa, ¿cuál es el mejor método de autenticación para redes inalámbricas?

Aquí está la clasificación básica de mejor a peor de los métodos de seguridad WiFi modernos disponibles en los enrutadores modernos (posteriores a 2006):

- WPA2 + AES.

- WPA + AES.

- WPA + TKIP / AES (TKIP existe como método alternativo)

- WPA + TKIP.

- WEP.

- Red abierta (sin seguridad en absoluto)

¿Cuál es el mejor modo de seguridad para WiFi?

WPA mejorado seguridad , pero ahora también se considera vulnerable a la intrusión. WPA2, aunque no Perfecto , es actualmente la opción más segura. El Protocolo de integridad de clave temporal (TKIP) y el Estándar de cifrado avanzado (AES) son los dos tipos diferentes de cifrado que verá que se utilizan en redes protegidas con WPA2.

Recomendado:

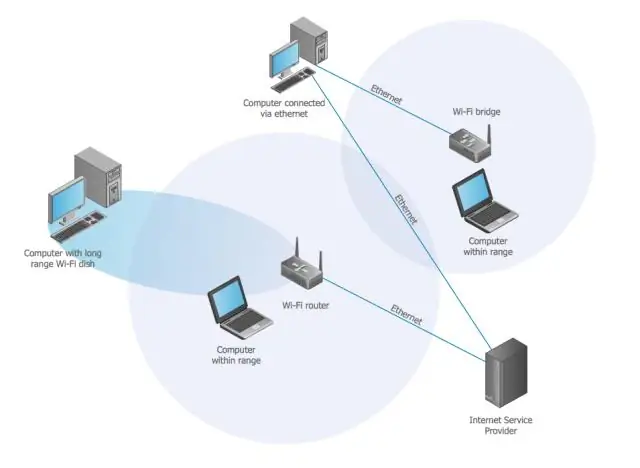

¿Qué es la configuración de LAN inalámbrica WPS?

La configuración protegida de Wi-Fi (WPS) es una forma de realizar fácilmente los distintos ajustes para conectar un dispositivo a una LAN inalámbrica mediante el modo de infraestructura. Los ajustes como el SSID y el método de cifrado, que son necesarios para realizar las conexiones, se pueden configurar automáticamente

¿Cuál es el uso de la pantalla inalámbrica en dispositivos móviles?

La pantalla inalámbrica es una tecnología que le permite proyectar fotos, películas, contenido web y más desde un dispositivo móvil o computadora compatible en un televisor

¿Cuáles son algunas de las vulnerabilidades asociadas con tener una LAN inalámbrica?

Las diez vulnerabilidades de seguridad inalámbrica y móvil más críticas Enrutadores WiFi predeterminados. De forma predeterminada, los enrutadores inalámbricos se envían en un estado no seguro. Puntos de acceso no autorizados. Configuración inalámbrica cero. Explotaciones de Bluetooth. Debilidades de WEP. Contraseñas de cifrado de texto sin cifrar. Código malicioso. Autorun

¿Cuál es la diferencia entre anular el método y ocultar el método?

En la anulación de método, cuando la variable de referencia de la clase base apunta al objeto de la clase derivada, llamará al método anulado en la clase derivada. En el método oculto, cuando la variable de referencia de la clase base apunta al objeto de la clase derivada, llamará al método oculto en la clase base

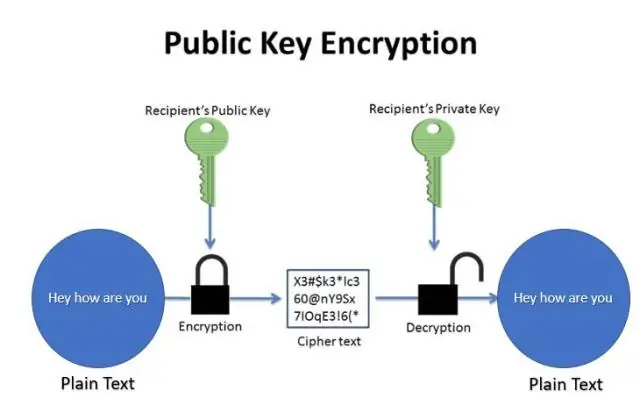

¿Cómo funciona la encriptación quizlet?

El remitente escribe un mensaje de texto sin formato y lo cifra con una clave secreta. El mensaje cifrado se envía al receptor, quien puede descifrar el mensaje utilizando la misma clave secreta. ¿Cómo funciona el cifrado de clave asimétrica? El remitente escribe un mensaje y lo encripta con una clave pública