Tabla de contenido:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Grupos de seguridad de AWS (SG) están asociados con EC2 instancias y proporcionar seguridad a nivel de protocolo y acceso al puerto. Cada grupo de seguridad - que funciona de la misma forma que un cortafuegos - contiene un conjunto de reglas que filtran el tráfico que entra y sale de un EC2 ejemplo.

Asimismo, la gente pregunta, ¿qué es un grupo de seguridad?

Grupos de seguridad se utilizan para recopilar cuentas de usuario, cuentas de computadora y otros grupos en unidades manejables. En el sistema operativo Windows Server, hay varias cuentas integradas y grupos de seguridad que están preconfigurados con los derechos y permisos adecuados para realizar tareas específicas.

Del mismo modo, ¿AWS cobra por los grupos de seguridad? No hay cargar aplicable a Grupos de seguridad en Amazon EC2 / Amazon VPC. Puede profundizar en su facturación cargos a través del Panel de facturación.

También sé, ¿cómo encuentro mi grupo de seguridad en AWS?

Método 1: use la consola de administración de AWS

- Abra la consola de Amazon EC2.

- En el panel de navegación, elija Grupos de seguridad.

- Copie el ID del grupo de seguridad del grupo de seguridad que está investigando.

- En el panel de navegación, elija Interfaces de red.

- Pegue el ID del grupo de seguridad en la barra de búsqueda.

- Revise los resultados de la búsqueda.

¿Cuáles son las características del grupo de seguridad en ec2?

Características . Identificación de los cambios realizados en la configuración de la nube a través de las API del proveedor de servicios, incluidas las instancias de host, grupos de seguridad , Política de IAM y claves de acceso. Aplicación en tiempo de ejecución y en tiempo de compilación seguridad , incluidos los comentarios de los desarrolladores y la detección y el bloqueo de ataques en vivo.

Recomendado:

¿Cómo funcionan los grupos de disponibilidad AlwaysOn?

Un grupo de disponibilidad de escala de lectura es un grupo de bases de datos que se copian en otras instancias de SQL Server para una carga de trabajo de solo lectura. Un grupo de disponibilidad admite un conjunto de bases de datos primarias y de uno a ocho conjuntos de bases de datos secundarias correspondientes. Las bases de datos secundarias no son copias de seguridad

¿Qué son los estudios de inteligencia y seguridad global?

Global Security and Intelligence Studies es una publicación semestral, revisada por pares y de acceso abierto diseñada para proporcionar un foro para que la comunidad académica y la comunidad de profesionales participen en un diálogo sobre temas contemporáneos de inteligencia y seguridad global

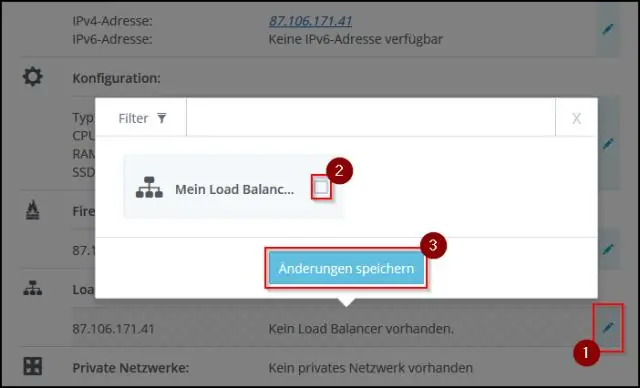

¿Los balanceadores de carga de red tienen grupos de seguridad?

Los Equilibradores de carga de red no tienen grupos de seguridad asociados. Por lo tanto, los grupos de seguridad de sus objetivos deben utilizar direcciones IP para permitir el tráfico desde el equilibrador de carga. Por lo tanto, si no desea otorgar acceso a todo el CIDR de VPC, puede otorgar acceso a las direcciones IP privadas que usan los nodos del balanceador de carga

¿Qué son los controles? ¿Cuáles son los diferentes tipos de controles de Java avanzado?

Diferentes tipos de controles en AWT Button. Lienzo. Caja. Elección. Envase. Etiqueta. Lista. Barra de desplazamiento

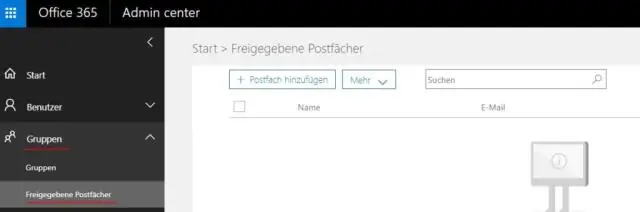

¿Los grupos de Office 365 tienen buzones de correo?

Los grupos en Office 365 tienen muchas de las características que tienen los buzones de correo compartidos de Exchange Online. Varios usuarios pueden acceder a un buzón de correo de grupo, tal como lo harían con un buzón de correo compartido. Un buzón de correo de grupo se puede utilizar como punto único de contacto de correo electrónico para un equipo o grupo de usuarios, del mismo modo que se puede utilizar un buzón de correo compartido