- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

Puede ocurrir una mala configuración de seguridad en cualquier nivel de una pila de aplicaciones, incluidos los servicios de red, la plataforma, el servidor web, el servidor de aplicaciones, la base de datos, los marcos, el código personalizado y las máquinas virtuales, los contenedores o el almacenamiento preinstalados.

Además, ¿qué es una configuración incorrecta de seguridad?

Configuración incorrecta de seguridad surge cuando Seguridad los ajustes se definen, implementan y mantienen como predeterminados. Bien seguridad requiere un seguro configuración definida e implementada para la aplicación, servidor web, servidor de base de datos y plataforma.

También se puede preguntar, ¿cuál es el impacto de una mala configuración de seguridad? Configuración incorrecta de seguridad Pueden ocurrir vulnerabilidades si un componente es susceptible de ser atacado debido a una opción de configuración insegura. Estas vulnerabilidades a menudo ocurren debido a una configuración predeterminada insegura, una configuración predeterminada mal documentada o una documentación secundaria deficiente. efectos de configuración opcional.

Teniendo esto en cuenta, ¿a qué nivel puede ocurrir un problema de configuración incorrecta de seguridad?

Puede ocurrir una mala configuración de seguridad a cualquiera nivel de una pila de aplicaciones, incluida la plataforma, el servidor web, el servidor de aplicaciones, la base de datos y el marco. Muchas aplicaciones vienen con funciones innecesarias e inseguras, como funciones de depuración y control de calidad, habilitadas de forma predeterminada.

¿Qué es un ataque de mala configuración?

Servidor Mala configuración . Servidor ataques de mala configuración explotar las debilidades de configuración encontradas en servidores web y de aplicaciones. Muchos servidores incluyen archivos de muestra y predeterminados innecesarios, incluidas aplicaciones, archivos de configuración, scripts y páginas web. Los servidores pueden incluir cuentas y contraseñas predeterminadas conocidas.

Recomendado:

¿Se pueden cambiar las llaves de las cerraduras Weiser?

Si la seguridad de su hogar se ve comprometida, considere cambiar las llaves de sus cerraduras en lugar de reemplazarlas. Las cerraduras Weiser vienen con una herramienta de llave inteligente que le permite cambiar la llave de una cerradura sin quitarla de la puerta. Al cambiar las claves, hará que sus claves antiguas queden obsoletas y, al mismo tiempo, mejorará la seguridad de su hogar

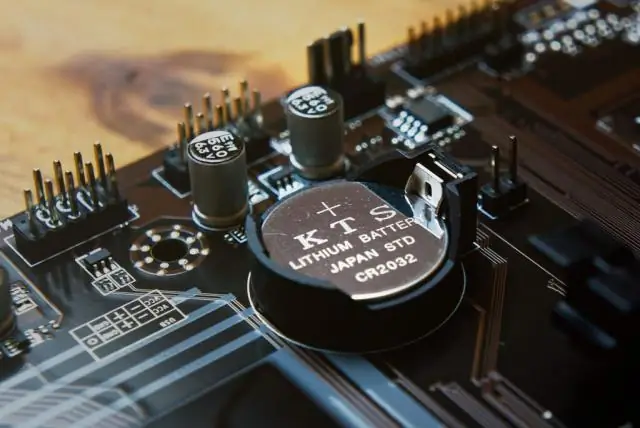

¿Qué son las configuraciones CMOS?

CMOS (abreviatura de semiconductor de óxido de metal complementario) es el término que generalmente se usa para describir la pequeña cantidad de memoria en una placa base de computadora que almacena la configuración del BIOS. Algunas de estas configuraciones de BIOS incluyen la fecha y hora del sistema, así como configuraciones de hardware

¿Cuáles son las configuraciones de correo electrónico de Verizon Net?

Entrante: IMAP, Nombre de host del servidor: imap.aol.com, Puerto: 993. Saliente: SMTP, Nombre de host del servidor: smtp.verizon.net, Puerto: 465. Nombre de usuario: La dirección de correo electrónico completa / alias que seleccionó durante el proceso de migración, incluido @ verizon.net

¿Hasta dónde pueden transmitir las cámaras ocultas?

Las cámaras ocultas inalámbricas estándar pueden transmitir hasta 1000 pies y las cámaras ocultas inalámbricas de alta potencia pueden transmitir hasta 2000 pies

¿Cuál es el beneficio de tener una red de modelo de dominio en lugar de un grupo de trabajo?

El grupo de trabajo tiene inicios de sesión más rápidos y confiables, el dominio tiene inicios de sesión más lentos y si el servidor cae, usted está atascado. Con el acceso basado en dominios, es más fácil administrar usuarios, implementar actualizaciones y administrar copias de seguridad (especialmente cuando se usa la redirección de carpetas)