Tabla de contenido:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

De El tres áreas de seguridad del enrutador , físico seguridad , enrutador endurecimiento y sistema operativo seguridad , físico seguridad implica localizar el enrutador en un seguro sala accesible solo para el personal autorizado que pueda realizar la recuperación de la contraseña.

Además, ¿qué tres funciones proporciona el servicio de registro de syslog, elija tres?

Especificar dónde se almacena la información capturada. Reunión Inicio sesión información. Y distinguir entre información a capturar e información a ignorar.

Además, ¿cuáles son las tres características del modo enrutado ASA? (Elige tres.)

- Este modo se conoce como un "golpe en el cable".

- En este modo, el ASA es invisible para un atacante.

- Las interfaces de ASA separan las redes de Capa 3 y requieren diferentes direcciones IP en diferentes subredes. *

Asimismo, la gente pregunta, ¿cuáles son las tres características de Siem?

Sin embargo, las empresas deben buscar herramientas SIEM que ofrezcan las siguientes capacidades:

- informes de cumplimiento;

- respuesta a incidentes y análisis forense;

- supervisión del acceso a la base de datos y al servidor;

- detección de amenazas internas y externas;

- monitoreo, correlación y análisis de amenazas en tiempo real en una variedad de aplicaciones y sistemas;

¿Cuál es una ventaja de las caderas que no proporciona IDS?

CADERAS despliega sensores en los puntos de entrada de la red y protege los segmentos críticos de la red. CADERAS proporciona un análisis rápido de eventos a través de un registro detallado. CADERAS protege los recursos críticos del sistema y monitorea los procesos del sistema operativo.

Recomendado:

¿Cuáles son las tres áreas de la brecha digital que definen la brecha?

La brecha digital es un término que se refiere a la brecha entre la demografía y las regiones que tienen acceso a la tecnología moderna de la información y las comunicaciones, y aquellas que no tienen o tienen acceso restringido. Esta tecnología puede incluir el teléfono, la televisión, las computadoras personales e Internet

¿Cuáles son las tres formas en que las personas pueden iniciar el modelado de amenazas?

Comenzará con métodos muy simples, como preguntar "¿cuál es su modelo de amenaza?" e intercambio de ideas sobre amenazas. Esos pueden funcionar para un experto en seguridad y pueden funcionar para usted. A partir de ahí, aprenderá sobre tres estrategias para el modelado de amenazas: centrarse en los activos, centrarse en los atacantes y centrarse en el software

¿Cuáles son las diferentes áreas de memoria en JVM?

La memoria en la JVM se divide en cinco partes diferentes a saber: Área de método: el área de método almacena el código de clase: código de las variables y métodos. Pila: Los objetos Java se crean en esta área. Pila Java: Mientras se ejecutan métodos, los resultados se almacenan en la memoria de la pila

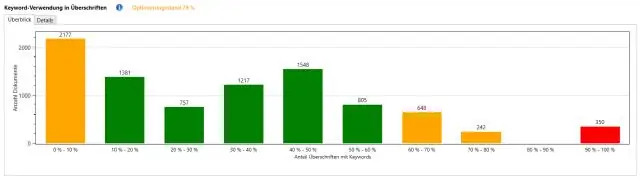

¿Cuáles son las áreas para utilizar sus palabras clave para optimizar el ranking de sitios web?

Uno de los lugares más importantes para optimizar el uso de palabras clave de SEO es su contenido. Para una mejor clasificación de la página web, debe utilizar las palabras clave en las siguientes áreas: Palabra clave en la URL del sitio web. Palabra clave en el título del sitio web. Palabra clave en metaetiqueta. Palabra clave en el contenido de la página web. Densidad de palabras clave en el cuerpo del texto. Palabras clave en los titulares

¿Cuáles son las notas del orador para escribir su propósito y cuáles son las cosas clave para recordar acerca de las notas del orador?

Las notas del orador son texto guiado que el presentador usa al presentar una presentación. Ayudan al presentador a recordar puntos importantes mientras realiza una presentación. Aparecen en la diapositiva y solo pueden ser vistos por el presentador y no por la audiencia