- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:45.

- Última modificación 2025-01-22 17:22.

' Operaciones de seguridad y administración 'es una colección de asociados seguridad actividades que ayudan a mantener la seguridad postura de una organización. Consiste en el seguimiento, mantenimiento y administración de El seguridad aspectos del patrimonio de TI, su gente y sus procesos.

Asimismo, la gente pregunta, ¿qué hacen las operaciones de seguridad?

Operaciones de seguridad Los centros monitorean y analizan la actividad en redes, servidores, puntos finales, bases de datos, aplicaciones, sitios web y otros sistemas, en busca de actividad anómala que pueda ser indicativa de una seguridad incidente o compromiso.

También sepa, ¿qué son las operaciones de seguridad cibernética? A operaciones de seguridad Center, o SOC, es un equipo de personas expertas y la instalación en la que se dedican por completo a TI de alta calidad. operaciones de seguridad . Un SOC busca prevenir la seguridad cibernética amenazas y detecta y responde a cualquier incidente en las computadoras, servidores y redes que supervisa.

También hay que saber, ¿QUÉ ES la gestión de seguridad de TI?

ESO gestion de seguridad consta de procesos que permiten que la estructura organizativa y la tecnología protejan las operaciones y los activos de TI de una organización contra amenazas internas y externas, intencionales o de otro tipo. Estos procesos se desarrollan para garantizar la confidencialidad, integridad y disponibilidad de los sistemas de TI.

¿Por qué es importante el centro de operaciones de seguridad?

Uno de los principales beneficios de tener un Centro de operaciones de seguridad es que mejora seguridad detección de incidentes a través de un seguimiento y análisis constante. A través de esta actividad, el equipo de SOC puede analizar redes, servidores y bases de datos, lo que asegura la detección oportuna de seguridad incidentes.

Recomendado:

¿Qué es un sistema SIEM de gestión de eventos e información de seguridad?

La gestión de eventos e información de seguridad (SIEM) es un enfoque de la gestión de la seguridad que combina las funciones SIM (gestión de la información de seguridad) y SEM (gestión de eventos de seguridad) en un solo sistema de gestión de la seguridad. El acrónimo SIEM se pronuncia "sim" con una e silenciosa. Descarga esta guía gratuita

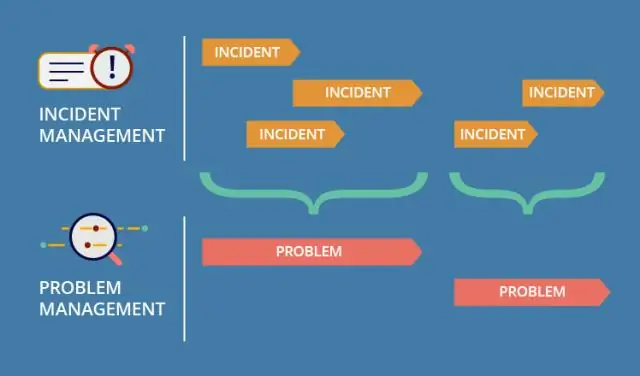

¿Cuál es la diferencia entre la gestión de incidentes y la gestión de incidentes importantes?

Por lo tanto, un IM se trata del reconocimiento de que la gestión normal de incidentes y problemas no va a ser suficiente. Un incidente mayor es una declaración de estado de emergencia. Un incidente importante se encuentra a medio camino entre un incidente normal y un desastre (donde se activa el proceso de gestión de la continuidad del servicio de TI)

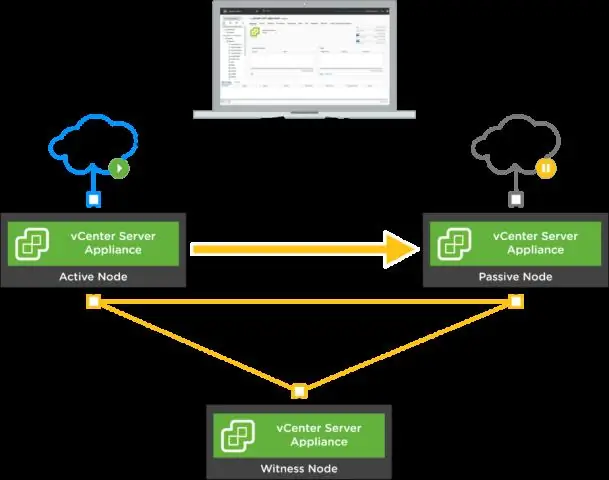

¿Qué es VMware vSphere con gestión de operaciones?

VMware vSphere with Operations Management (o vSOM) ofrece la gama completa de funciones de vSphere para transformar los centros de datos en infraestructuras virtualizadas dramáticamente simplificadas, para ejecutar las aplicaciones actuales con la próxima generación de servicios de TI flexibles y confiables

¿Cuáles son las formas principales de operaciones de seguridad?

Hay cinco formas de operaciones de seguridad: pantalla, guardia, cobertura, seguridad de área y seguridad local. La pantalla es una forma de operaciones de seguridad que principalmente proporciona una alerta temprana a la fuerza protegida

¿Qué es la gestión de la seguridad y la protección?

Procedimientos de seguridad y formación de empleados: Gestión de la seguridad en el lugar de trabajo. La gestión de la seguridad se puede definir como la identificación y, en lo sucesivo, la protección de los activos y riesgos asociados de una organización. La gestión de la seguridad se trata, en última instancia, de la protección de una organización: todo lo que hay en ella