Un centro de carga de tipo terminal principal no tiene un disyuntor principal. Los centros de carga de los terminales principales a veces se denominan paneles adicionales, secundarios o aguas abajo. Estos paneles se agregan cuando todas las ranuras del circuito en el centro de carga del interruptor principal están llenas o cuando se desea un panel remoto. Última modificación: 2025-01-22 17:01

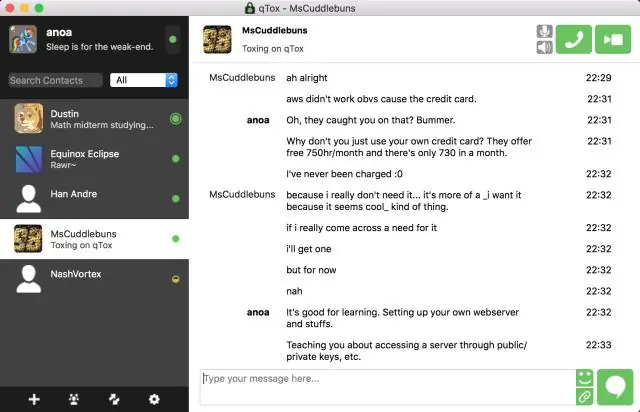

La tecnología de mensajería instantánea (IM) es un tipo de chat en línea que ofrece transmisión de texto en tiempo real a través de Internet. Un mensajero LAN opera de manera similar en una red de área local. Las plataformas de mensajería instantánea más populares, como AIM, cerraron en 2017 y Windows Live Messenger se fusionó en Skype. Última modificación: 2025-01-22 17:01

La información de salud, como diagnósticos, información de tratamiento, resultados de pruebas médicas e información de prescripción, se considera información de salud protegida según la HIPAA, al igual que los números de identificación nacional y la información demográfica, como fechas de nacimiento, sexo, origen étnico y contacto y contacto de emergencia. Última modificación: 2025-01-22 17:01

Abraham Von Brunt, también conocido como Brom Bones, el otro pretendiente de Katrina. El jinete sin cabeza, un soldado de Hesse que se rumorea que frecuenta a Sleepy Hollow. Última modificación: 2025-01-22 17:01

Fortnite es un juego exigente, especialmente cuando no tienes una GPU. Sin embargo, no se deje engañar por los requisitos mínimos: procesador Intel Core i3 de 2,4 GHz, gráficos IntelHD 4000 y 4 GB de RAM: Fortnite es un juego sorprendentemente exigente, especialmente sin una GPU. Última modificación: 2025-01-22 17:01

Taiwan Semiconductor Manufacturing Company (TSM) afirma ser la fundición de semiconductores de juego puro independiente dedicada más grande del mundo. Última modificación: 2025-01-22 17:01

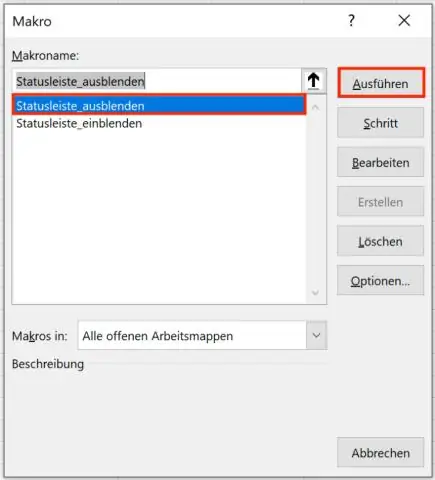

Si tiene una fuente de datos grande, como una base de datos de Access, una base de datos de SQL Server o incluso un archivo de texto grande, también puede recuperar datos usando Excel. Haga clic en "Datos" en la cinta de Excel. Haga clic en el icono "De otras fuentes" en la sección Obtener datos externos. Haga clic en "De Microsoft Query" en el menú desplegable. Última modificación: 2025-01-22 17:01

La razón por la que Java no lanza una excepción y recibe números negativos tiene que ver con la forma en que se almacenan los números. Para una primitiva larga, el primer byte se usa para indicar el signo del número (0 -> positivo, 1 -> negativo), mientras que el resto se usa para el valor numérico. Esto significa que Long. Última modificación: 2025-01-22 17:01

Cómo mover sus datos de Android a iPhone o iPad con Mover a iOS Configure su iPhone o iPad hasta que llegue a la pantalla titulada 'Aplicaciones y datos'. Toque la opción 'Mover datos desde Android'. En su teléfono o tableta Android, abra Google PlayStore y busque Move to iOS. Abra la lista de aplicaciones Mover a iOS. Toque Instalar. Última modificación: 2025-01-22 17:01

Descubrirá que existe una amplia gama en el costo potencial de una mesa de juegos. Las opciones que cubrimos comienzan en menos de $ 100 y suben hasta casi $ 600. De manera realista, podría gastar aún más si quisiera, pero nos gustaría mantener nuestras recomendaciones asequibles y plausibles para el jugador de computadora promedio. Última modificación: 2025-01-22 17:01

Hinder reduce su velocidad de movimiento. Aspecto de la araña es una habilidad de aspecto que obstaculiza e inflige Telaraña a los enemigos cercanos cada segundo, lo que aumenta el daño que reciben. Última modificación: 2025-01-22 17:01

Un fragmento es un componente de Android independiente que puede ser utilizado por una actividad. Un fragmento encapsula la funcionalidad para que sea más fácil de reutilizar dentro de actividades y diseños. Un fragmento se ejecuta en el contexto de una actividad, pero tiene su propio ciclo de vida y, por lo general, su propia interfaz de usuario. Última modificación: 2025-01-22 17:01

El costo de los firewalls basados en host suele ser de alrededor de $ 100 o menos. Los firewalls empresariales pueden costar más de $ 25,000. Los firewalls empresariales de rango medio más populares cuestan entre $ 1500 y alrededor de $ 5000. Pero ese es solo el precio de compra inicial. Última modificación: 2025-01-22 17:01

Amazon Cognito es utilizado con mayor frecuencia por empresas con> 10000 empleados y> 1000 millones de dólares en ingresos. Última modificación: 2025-01-22 17:01

3 vías' es la designación del electricista para un interruptor unipolar de doble tiro (SPDT). Los interruptores deben crear un circuito completo para que la corriente fluya y la bombilla se encienda. Cuando ambos interruptores están arriba, el circuito está completo (arriba a la derecha). Cuando ambos interruptores están abajo, el circuito está completo (abajo a la derecha). Última modificación: 2025-01-22 17:01

Hay más de una forma de hacer jailbreak a tu Fire TV Stick, pero este método paso a paso utiliza la aplicación Downloader para instalar Kodi. Amazon no hace que Kodia esté disponible en la tienda de aplicaciones, pero aún puede instalar y usar Kodi en el Fire TV Stick. Última modificación: 2025-01-22 17:01

Tema de la categoría de producto: Intercomunicador. Última modificación: 2025-01-22 17:01

Diseño de inversión o ABAB El período de referencia (denominado fase A) continúa hasta que la tasa de respuesta se estabiliza. El diseño se llama diseño ABAB porque las fases A y B se alternan (Kazdin, 1975). Última modificación: 2025-01-22 17:01

Enviar una invitación de calendario de forma remota Cree un "Evento nuevo" (o un "Evento existente" si está reenviando una invitación a un evento que ya ha creado). Toque el botón "Editar". Toca "Invitados". Agregue las direcciones de correo electrónico de las personas que desea invitar a su reunión o evento. Última modificación: 2025-01-22 17:01

El precio de venta sugerido para el Galaxy S7 es de $ 669 y el S7 edge es de $ 779. Última modificación: 2025-01-22 17:01

Vaya a Editar (Win) / Preferencias (Mac)> Preferencias> General. Esto abre el cuadro de diálogo Preferencias configurado para las opciones generales. Busque la opción que dice Mostrar espacio de trabajo 'RecentFiles' al abrir un archivo. Última modificación: 2025-01-22 17:01

La estructura variada de la oración, que está cambiando la forma en que construye sus oraciones, puede brindarle al lector la percepción correcta o crear pensamientos e ideas interesantes. Por otro lado, la estructura repetida de oraciones puede hacer que la escritura sea monótona, confusa o simplemente aburrida. Última modificación: 2025-01-22 17:01

Sin embargo, esto no impide necesariamente que se ejecuten los servicios y procesos en segundo plano. Si tiene un dispositivo con Android 6.0 o superior y va a Configuración> Opciones de desarrollador> Servicios en ejecución, puede tocar las aplicaciones activas y elegir Detener. Verá una advertencia si una aplicación no se puede detener de forma segura. Última modificación: 2025-01-22 17:01

Los servidores de Protocolo punto a punto (PPP) utilizan protocolos principalmente para validar la identidad de los clientes remotos antes de otorgarles acceso a los datos del servidor. La mayoría de ellos utilizan una contraseña como piedra angular de la autenticación. En la mayoría de los casos, la contraseña debe compartirse entre las entidades comunicantes de antemano. Última modificación: 2025-01-22 17:01

El permiso es el acto de obtener el consentimiento de un suscriptor para enviarle mensajes comerciales de marketing por correo electrónico. Si no tiene permiso implícito para enviarle un correo electrónico a una persona, necesitará un permiso expreso para enviarle campañas. Última modificación: 2025-01-22 17:01

Consejos y trucos: extracción de MSI de Adobe Acrobat Reader DC Descargue el * .exe como de costumbre desde el sitio web de distribución de Adobe Acrobat Reader DC. Ahora abra un símbolo del sistema elevado y navegue hasta donde guardó el archivo de descarga. Ejecute la siguiente línea de comandos: AcroRdrDC1800920044_en_US.exe –sfx_o”C: TempAdobe” –sfx_ne. Última modificación: 2025-06-01 05:06

Como sistema de administración de bases de datos relacionales (RDBMS), SQL Server utiliza la restricción de integridad referencial para garantizar que los datos de una tabla apunten a datos de otra tabla y no apunten a datos que no existen. SQL Server usa restricciones, activadores, reglas y valores predeterminados para hacer cumplir la integridad referencial. Última modificación: 2025-01-22 17:01

En informática, un proceso es la instancia de un programa informático que está siendo ejecutado por uno o varios subprocesos. Contiene el código del programa y su actividad. Dependiendo del sistema operativo (SO), un proceso puede estar compuesto por múltiples subprocesos de ejecución que ejecutan instrucciones al mismo tiempo. Última modificación: 2025-01-22 17:01

VIDEO Con respecto a esto, ¿cómo instalo la aplicación de mosaico? Desde su dispositivo móvil aplicación tienda o mercado, busque y instalar la aplicación Tile . Una vez el aplicación ha sido instalado , abre el Aplicación de mosaico .. Última modificación: 2025-01-22 17:01

Escritura dinámica. Escritura dinámica: la propiedad de un lenguaje donde las verificaciones de tipos se realizan principalmente en tiempo de ejecución. Una variable se escribe dinámicamente cuando el tipo de objeto (s) que nombrará no se especifica en tiempo de compilación. Un programa se escribe dinámicamente si usa al menos una variable dinámicamente escrita. Última modificación: 2025-01-22 17:01

Rachel nos dijo que la corrupción del software y del disco duro son dos razones por las que su computadora puede demorar el tiempo de descarga. Otros dos grandes culpables son no tener suficiente RAM (memoria para ejecutar programas) y simplemente quedarse sin espacio en el disco duro. No tener suficiente RAM hace que su disco duro intente compensar la falta de memoria. Última modificación: 2025-01-22 17:01

¿Cómo se comprueba si un enlace es nofollow? Haga clic derecho en su navegador y haga clic en "Ver código fuente de la página". A continuación, busque el enlace en el HTML de la página. Si ve un atributo rel =”nofollow”, ese vínculo es nofollow. De lo contrario, el enlace es dofollow. Última modificación: 2025-01-22 17:01

Se puede usar un disco duro para almacenar cualquier dato, incluidas imágenes, música, videos, documentos de texto y cualquier archivo creado o descargado. Además, los discos duros almacenan archivos para el sistema operativo y los programas de software que se ejecutan en la computadora. Última modificación: 2025-01-22 17:01

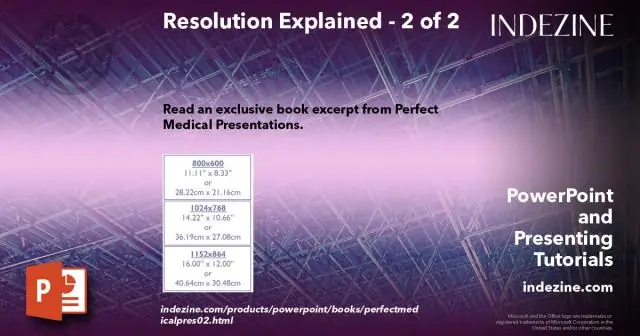

Abra su archivo PDF en Adobe Photoshop si desea cambiar la resolución, como alternativa al uso de un programa integrado en Acrobat. Inmediatamente se le pedirá que seleccione la configuración para el PDF, incluida la resolución. Escriba la resolución deseada y proceda a abrir el archivo. Guarde el PDF en la nueva resolución. Última modificación: 2025-01-22 17:01

Una variante común en la programación orientada a objetos es el modelo de evento delegado, que es proporcionado por algunas interfaces gráficas de usuario. Este modelo se basa en tres entidades: un control, que es la fuente del evento. oyentes, también llamados controladores de eventos, que reciben la notificación del evento desde la fuente. Última modificación: 2025-01-22 17:01

Alrededor del 58 por ciento de los datos "confidenciales" en la nube, incluidos planes de negocios, registros médicos y pronósticos financieros, se almacenan en documentos de Office, mostró el estudio. Aproximadamente el 30 por ciento está en Excel, el 17 por ciento en Word y el 10 por ciento en PowerPoint. Última modificación: 2025-01-22 17:01

Proceso ETL tradicional el proceso ETL: extraer, transformar y cargar. Luego analiza. Extraiga de las fuentes que dirigen su negocio. Los datos se extraen de las bases de datos de procesamiento de transacciones en línea (OLTP), hoy más comúnmente conocidas como 'bases de datos transaccionales', y otras fuentes de datos. Última modificación: 2025-01-22 17:01

3 Respuestas Vaya al método principal de cada programa para ejecutarlos. Una vez que los haya ejecutado una vez, aparecerán en el menú desplegable del botón Ejecutar. Crea varias consolas y fíjalas. Mueva las múltiples consolas a vistas separadas para que pueda verlas al mismo tiempo. Última modificación: 2025-01-22 17:01

Bueno, no hay dudas sobre el hecho de que el selenio es popular. Aunque, como todas las demás herramientas, Selenium también exige mucho conocimiento técnico por parte del evaluador, así como conocimientos sobre el uso de herramientas de terceros, todavía ha podido dominar el mercado durante bastantes años. Última modificación: 2025-01-22 17:01

A medida que el sol se mueve por el cielo durante el día, el aire en las chimeneas más delgadas en los bordes exteriores del montículo se calienta rápidamente, mientras que el aire en la gran chimenea central del montículo se mantiene relativamente fresco. Los ventiladores eliminan el calor del hormigón por la noche para que esté listo para almacenar más calor al día siguiente. Última modificación: 2025-01-22 17:01