El sistema básico de entrada y salida de una computadora y el semiconductor complementario de óxido metálico manejan en conjunto un proceso rudimentario y esencial: configuran la computadora e inician el sistema operativo. La función principal del BIOS es manejar el proceso de configuración del sistema, incluida la carga del controlador y el arranque del sistema operativo. Última modificación: 2025-01-22 17:01

Sincrónico: una solicitud sincrónica bloquea al cliente hasta que se completa la operación. Asíncrono Una solicitud asíncrona no bloquea al cliente, es decir, el navegador responde. En ese momento, el usuario también puede realizar otras operaciones. En tal caso, el motor javascript del navegador no está bloqueado. Última modificación: 2025-01-22 17:01

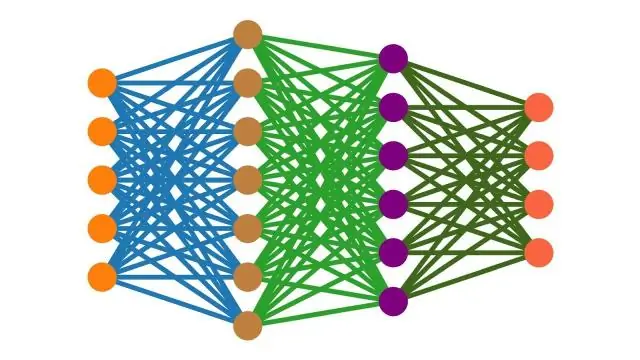

El aprendizaje automático es una aplicación de inteligencia artificial (IA) que proporciona a los sistemas la capacidad de aprender y mejorar automáticamente a partir de la experiencia sin ser programados explícitamente. El aprendizaje automático se centra en el desarrollo de programas informáticos que pueden acceder a los datos y utilizarlos para aprender por sí mismos. Última modificación: 2025-01-22 17:01

Un error de proxy es un problema del servidor. El mensaje de error suele ser un mensaje enviado desde la red de Internet a gran escala a su computadora a través de un servidor proxy. Los errores de proxy están indicados por el código de error 502. Última modificación: 2025-01-22 17:01

Cerrar un nodo Ejecute el símbolo del sistema de Windows como administrador. Navegue hasta el directorio bin en la carpeta RelativityDataGrid. C: RelativityDataGridelasticsearch-mainin. Detenga el servicio Elasticsearch ejecutando el siguiente comando :. kservice. parada de murciélago. Última modificación: 2025-01-22 17:01

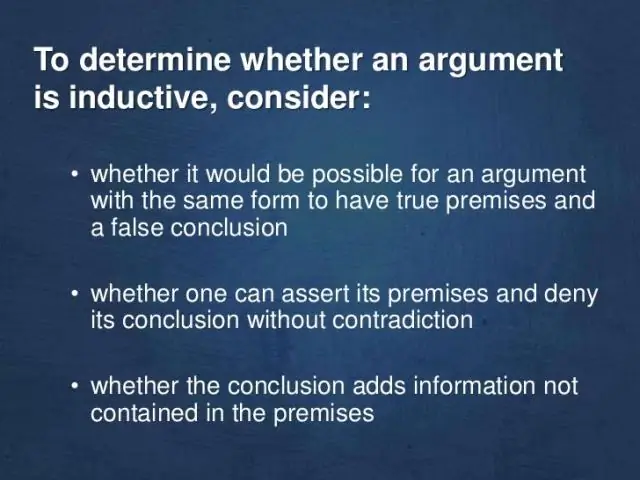

Un argumento estadístico sólido puede tener premisas verdaderas y una conclusión falsa. Los argumentos estadísticos se basan en observaciones o en una muestra. Los argumentos estadísticos (inductivos) incluyen argumentos que infieren una regla general a partir de casos específicos. Última modificación: 2025-01-22 17:01

Banners web estándar Tamaño Estilo Gif Peso 468 x 60 Banner completo 20 KB 728 x 90 Tabla de clasificación 25 KB 336 x 280 Cuadrado 25 KB 300 x 250 Cuadrado 25 KB. Última modificación: 2025-01-22 17:01

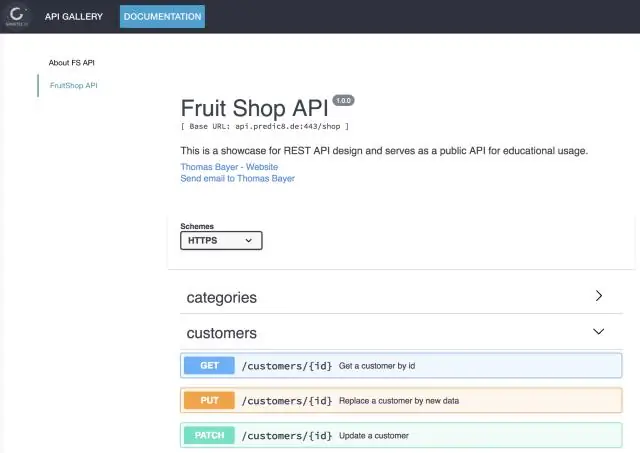

Cómo escribir una excelente documentación de API Mantenga una estructura clara. El pegamento que mantiene unida su documentación es la estructura, y normalmente evoluciona a medida que desarrolla nuevas funciones. Escribe ejemplos detallados. La mayoría de las API tienden a incluir muchos puntos finales de API complejos. Coherencia y accesibilidad. Piense en su documentación durante el desarrollo. Conclusión. Última modificación: 2025-01-22 17:01

Los crea tomando fotografías con una cámara, capturando una captura de pantalla de escritorio o guardando un archivo en un programa de edición de imágenes. La mayoría de los editores de imágenes tienen la opción de guardar archivos en formato BMP, un formato de compresión sin pérdidas similar a TIFF y apropiado para trabajos sin conexión con gran detalle. Fotógrafo está tomando una foto. Última modificación: 2025-01-22 17:01

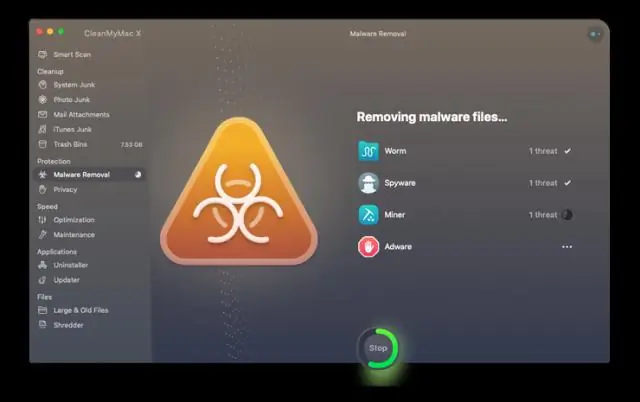

Método 5 Safari Abre Safari. Esta aplicación azul con forma de brújula debería estar en el Dock de su Mac en la parte inferior de la pantalla. Haz clic en Safari. Haga clic en Preferencias…. Haga clic en la pestaña Extensiones. Haga clic en Desinstalar junto a la barra de herramientas. Haga clic en Desinstalar cuando se le solicite. Cierra y vuelve a abrir Safari. Última modificación: 2025-01-22 17:01

La clasificación IP (o IPX) es la marca que describe el nivel de protección (proporcionado por la carcasa del dispositivo) contra el polvo, el agua y la entrada de otras partículas o fluidos. Puede ver la forma general de la clasificación IP en la imagen a continuación. Última modificación: 2025-01-22 17:01

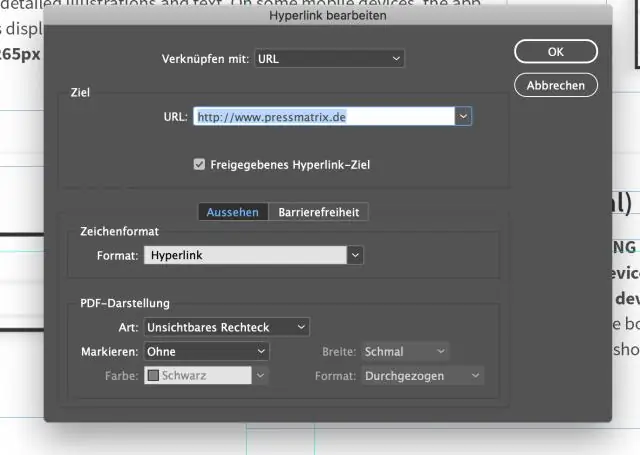

Un cuadro de diálogo es una ventana temporal que crea una aplicación para recuperar la entrada del usuario. Una aplicación suele utilizar cuadros de diálogo para solicitar al usuario información adicional sobre los elementos del menú. Última modificación: 2025-01-22 17:01

5 respuestas Conecte el Pi al puerto ethernet de la PC con un cable ethernet normal. Vaya a 'Conexiones de red' en la PC con Windows y seleccione 'Conexión de red inalámbrica' Haga clic con el botón derecho y seleccione Propiedades. Reinicie su PC. Ahora su Pi obtendrá una dirección IP de su PC y podrá acceder a Internet a través de su PC. Última modificación: 2025-01-22 17:01

Cable de conexión Ethernet RJ45 de red Cat6 para PS4 y otras consolas. Este cable ethernet para PS4 puede proporcionar velocidades de red de hasta 1000 Mbps a una distancia de 100 metros, y la velocidad aumenta en distancias inferiores a 100 metros. Última modificación: 2025-01-22 17:01

SHA-256 es ahora el algoritmo hash de firma estándar de la industria para certificados SSL. SHA-256 proporciona mayor seguridad y ha reemplazado a SHA-1 como el algoritmo recomendado. No hay ningún costo adicional por usar SHA-256. SHA-1 está en desuso como parte del plan de migración SHA-256. Última modificación: 2025-01-22 17:01

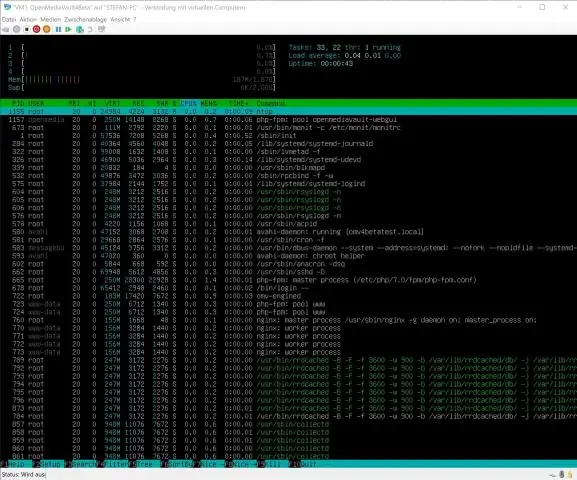

Creación de una red privada entre el host y la VM invitada Abra Hyper-V (Ejecutar -> virtmgmt.msc) En el menú de la derecha, seleccione Virtual Switch Manager. Seleccione Nuevo conmutador de red virtual y seleccione Interno como su tipo. Ahora abra la configuración de VM. A continuación, tenemos que asignar direcciones IP estáticas a los dos adaptadores de red. Última modificación: 2025-01-22 17:01

Utilice un convertidor MOBI para convertir ePubtoMOBI Hay varios convertidores MOBI de escritorio disponibles para su descarga gratuita. Uno de los favoritos es Calibre. Calibre no solo conviertePub a MOBI, sino que también convierte todos los formatos de libros electrónicos a cualquier formato de libros electrónicos que desee. Última modificación: 2025-01-22 17:01

Use Photo Sharing Plus para mostrar fotos, videos y canciones en su televisor Bravia. Con PhotoSharing Plus, puede conectarse, ver y guardar sus fotos, videos y canciones favoritas en su televisor usando dispositivos como teléfonos inteligentes o tabletas. Se pueden conectar hasta 10 teléfonos inteligentes o tabletas al televisor al mismo tiempo. Última modificación: 2025-01-22 17:01

Fuente: Oficina del Censo de EE. UU., Encuesta sobre la comunidad estadounidense de 2015. Entre todos los hogares, el 78 por ciento tenía una computadora de escritorio o computadora portátil, el 75 por ciento tenía una computadora de mano, como un teléfono inteligente u otra computadora inalámbrica de mano, y el 77 por ciento tenía una suscripción a Internet de banda ancha. Última modificación: 2025-01-22 17:01

La regla de seguridad. La Regla de seguridad requiere las salvaguardas administrativas, físicas y técnicas apropiadas para garantizar la confidencialidad, integridad y seguridad de la información médica protegida electrónica. Última modificación: 2025-01-22 17:01

Copia básica Pulse la pestaña Copiar para asegurarse de que está en la función Copiar de la impresora. Coloque los originales en el alimentador (boca arriba) o en el cristal (boca abajo). Presione Iniciar para copiar. Presione Listo. Ahora puede empezar a copiar otro original mientras se imprime el trabajo anterior. Última modificación: 2025-01-22 17:01

Haga clic en el botón de Microsoft Office y luego en Guardar como. En el cuadro Nombre de archivo, escriba el nombre que desea usar para la plantilla. En el cuadro Guardar como tipo, haga clic en Plantilla de Excel o haga clic en Plantilla habilitada para macros de Excel si el libro contiene macros que desea que estén disponibles en la plantilla. Clic en Guardar. Última modificación: 2025-01-22 17:01

Para buscar valores duplicados en una columna de una tabla, siga estos pasos: Primero, use la cláusula GROUP BY para agrupar todas las filas por la columna de destino, que es la columna que desea verificar como duplicada. Luego, use la función COUNT () en la cláusula HAVING para verificar si algún grupo tiene más de 1 elemento. Última modificación: 2025-01-22 17:01

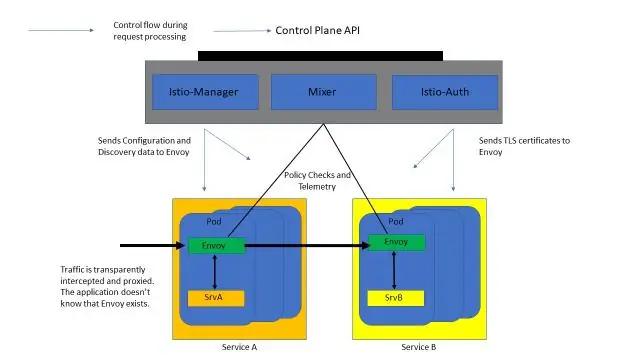

Una malla de servicios de Istio se divide lógicamente en un plano de datos y un plano de control. El plano de datos está compuesto por un conjunto de proxies inteligentes (Envoy) desplegados como sidecars. Estos proxies median y controlan todas las comunicaciones de red entre microservicios junto con Mixer, un centro de telemetría y políticas de uso general. Última modificación: 2025-01-22 17:01

Paquete de aplicación (paquete de software) Una colección de programas o módulos que se dirige a alguna aplicación genérica y que se puede adaptar (quizás con algunas adiciones) a las necesidades de una instancia específica de esa aplicación. Un diccionario de informática. × 'paquete de aplicación. Última modificación: 2025-01-22 17:01

Los puntos de inflamación se determinan experimentalmente calentando el líquido en un recipiente y luego introduciendo una pequeña llama justo encima de la superficie del líquido. La temperatura a la que hay un destello / ignición se registra como el punto de inflamación. Dos métodos generales se denominan copa cerrada y copa abierta. Última modificación: 2025-01-22 17:01

Definición: El patrón de adaptador convierte la interfaz de una clase en otra interfaz que esperan los clientes. El adaptador permite que las clases trabajen juntas que de otra manera no podrían debido a interfaces incompatibles. Última modificación: 2025-01-22 17:01

Plantillas de AWS CloudFormation. AWS CloudFormation simplifica el aprovisionamiento y la administración en AWS. Puede crear plantillas para las arquitecturas de aplicaciones o servicios que desee y hacer que AWS CloudFormation use esas plantillas para el aprovisionamiento rápido y confiable de los servicios o aplicaciones (llamadas "pilas"). Última modificación: 2025-01-22 17:01

Las tres formas principales de almacenamiento de la memoria son la memoria sensorial, la memoria a corto plazo y la memoria a largo plazo. Última modificación: 2025-01-22 17:01

La informática clínica, también conocida como informática de la salud, es el estudio de cómo se puede utilizar la tecnología y el análisis de datos para mejorar los planes de atención al paciente. En esencia, la informática clínica, también conocida como informática clínica aplicada, se centra en brindar una mejor atención al paciente mediante el uso de tecnología. Última modificación: 2025-01-22 17:01

Live Photos es una función divertida de iPhone que crea una foto "viva" adjuntando un videoclip corto a una foto. El Galaxy S8 tiene una función similar llamada Motion Photos, pero debes activarla. Última modificación: 2025-01-22 17:01

Para instalar una versión específica de Nodejs, visite nuestro tutorial Instalar una versión específica de Nodejs con NVM. Paso 1: agregar Node. js PPA. Nodo. Paso 2: instale Node. js en Ubuntu. Puede agregar correctamente Node. Paso 3: verifique Node. js y versión NPM. Paso 4: crear servidor web de demostración (opcional) Este es un paso opcional. Última modificación: 2025-01-22 17:01

James H. Clark Marc Andreessen. Última modificación: 2025-01-22 17:01

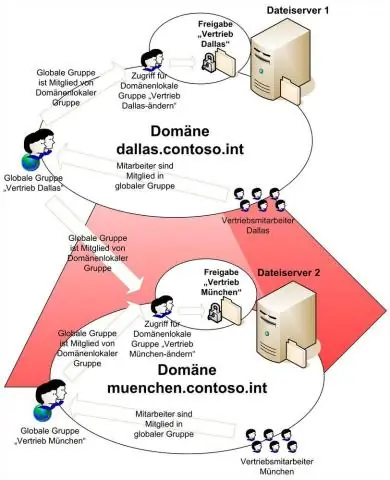

Abra la consola de Active Directory desde el símbolo del sistema. El comando dsa. msc también se usa para abrir el directorio activo desde el símbolo del sistema. Última modificación: 2025-01-22 17:01

Estos grupos de 4 bits utilizan otro tipo de sistema de numeración que también se usa comúnmente en sistemas informáticos y digitales llamados números hexadecimales. Al ser un sistema Base-16, el sistema de numeración hexadecimal utiliza 16 (dieciséis) dígitos diferentes con una combinación de números del 0 al 15. Última modificación: 2025-01-22 17:01

Los controles de usuario se utilizan para tener un código que se utiliza varias veces en una aplicación. El control de usuario se puede reutilizar en toda la aplicación. El control de usuario debe estar registrado en la página ASP.Net antes de que pueda usarse. Para utilizar el control de usuario en todas las páginas de una aplicación, regístrelo en la web. Última modificación: 2025-01-22 17:01

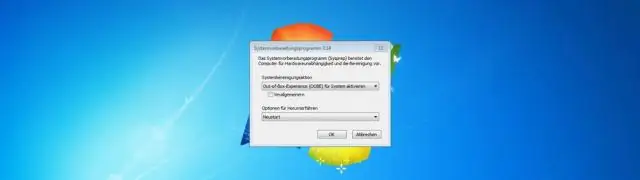

Sysprep no es necesario, siempre que cambie el SID y el nombre de la computadora. También es una buena idea si el hardware en el que está implementando es el mismo o similar. Hay herramientas que puede utilizar para cambiar el SID, por lo que no es necesario ejecutar sysprep. Ghost tiene una utilidad llamada ghostwalker. Última modificación: 2025-01-22 17:01

SNI son las siglas de Server Name Indication y es una extensión del protocolo TLS. Indica qué nombre de host está siendo contactado por el navegador al comienzo del proceso de reconocimiento. Esta tecnología permite que un servidor conecte varios certificados SSL a una dirección IP y puerta. Última modificación: 2025-01-22 17:01

Eliminar hipervínculos Cuando elimina un hipervínculo, el texto o gráfico de origen permanece. Seleccione el elemento o elementos que desea eliminar en el panel Hipervínculos y luego haga clic en el botón Eliminar en la parte inferior del panel. Última modificación: 2025-01-22 17:01

Re: Restaurar un archivo PSD dañado VAYA A SU CARPETA con el archivo PSD dañado y haga clic con el botón derecho en 'Propiedades', busque 'Versiones anteriores', si aparece algo en versiones anteriores, selecciónelo y aparecerá, pero lo hará estar en esa fecha de restauración en particular. Pruébalo espero que puedas restaurarlo. Última modificación: 2025-01-22 17:01