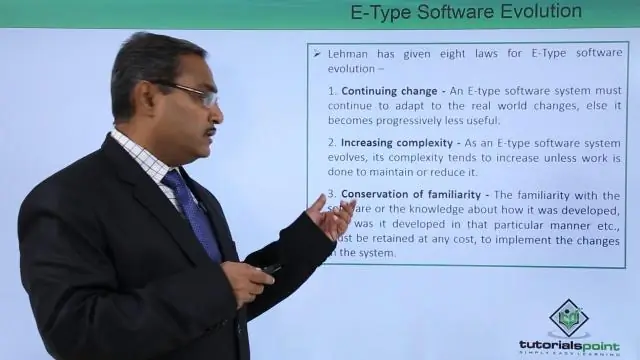

Evolución del software E-Type Cambio continuo: un sistema de software E-type debe seguir adaptándose a los cambios del mundo real, de lo contrario se vuelve cada vez menos útil. Autorregulación: los procesos de evolución del sistema de tipo E se autorregulan con la distribución de las medidas del producto y del proceso cerca de lo normal. Última modificación: 2025-01-22 17:01

Editar etiquetas de medios en Windows 10 con el Explorador de archivos Abra esta PC en el Explorador de archivos. Habilite el panel de detalles. Seleccione el archivo cuyas etiquetas desea editar. El panel Detalles mostrará las etiquetas del archivo seleccionado. Haga clic en la etiqueta para editarla. Presione la tecla Enter para confirmar sus cambios. Última modificación: 2025-01-22 17:01

Revierte una transacción explícita o implícita al comienzo de la transacción, o a un punto de guardado dentro de la transacción. Puede utilizar ROLLBACK TRANSACTION para borrar todas las modificaciones de datos realizadas desde el inicio de la transacción o hasta un punto de guardado. También libera los recursos retenidos por la transacción. Última modificación: 2025-01-22 17:01

Kali Linux es un fantástico sistema operativo para pruebas de penetración y evaluación de seguridad. El comando su es un comando de Linux que cambia temporalmente el contexto de los comandos de Terminal al usuario root. Esto significa que los nuevos comandos emitidos después de escribir su (y proporcionar la contraseña de root) se ejecutan como root. Última modificación: 2025-01-22 17:01

El alojamiento virtual es un método para alojar varios sitios web en una sola máquina. Hay dos tipos de alojamiento virtual: alojamiento virtual basado en nombre y alojamiento virtual basado en IP. El alojamiento virtual basado en IP es una técnica para aplicar diferentes directivas basadas en la dirección IP y el puerto en el que se recibe una solicitud. Última modificación: 2025-01-22 17:01

Abra las preferencias de Time Machine y vuelva a seleccionar su disco de respaldo. Su disco de respaldo debe aparecer en la lista. Si no es así, puede estar apagado, defectuoso o no disponible en la red. Si realiza una copia de seguridad en una Time Capsule u otro disco de red que tenga una contraseña, es posible que la contraseña haya cambiado. Última modificación: 2025-01-22 17:01

Un triplete es una tupla de la biblioteca JavaTuples que se ocupa de 3 elementos. Dado que este triplete es una clase genérica, puede contener cualquier tipo de valor. Son comparables (implementa Comparable) Implementan equals () y hashCode () También implementan toString (). Última modificación: 2025-01-22 17:01

Un error de software es un error, falla, falla o falla en un programa o sistema de computadora que hace que produzca un resultado incorrecto o inesperado o que se comporte de manera no intencional. Última modificación: 2025-01-22 17:01

Miles de estudiantes y profesores se han sentido atraídos por Watson Studio por sus potentes herramientas de análisis de datos de código abierto y sin código. Ahora, esta plataforma todo en uno para ciencia de datos es gratuita para estudiantes y profesores con uso ilimitado con Watson Studio Desktop. Última modificación: 2025-01-22 17:01

La definición de índices es el plural de índice, que es una lista o un indicador. Un ejemplo de índices son las listas de guías telefónicas. Ejemplo de uso y definición de YourDictionary. Última modificación: 2025-01-22 17:01

Paso 1: Abra WhatsApp en su iPhone. Toque la pestaña Configuración ubicada en la parte inferior seguida de Cuenta -> Privacidad -> Bloqueo de pantalla. Paso 2: encontrará el botón para habilitar Touch ID o Face ID aquí. Última modificación: 2025-01-22 17:01

Presione el botón de encendido en sus auriculares hasta que vea que las luces parpadean en rojo y azul, luego encienda la configuración de Bluetooth para emparejar con los auriculares cuando deje de parpadear. Mantenga pulsado el botón multifunción hasta que diga que está conectado a su dispositivo. Última modificación: 2025-01-22 17:01

Paso 1: haga clic con el botón derecho en los archivos de video que desea adjuntar y enviar por correo electrónico. Elija Enviar a> Carpeta comprimida (zip). Windows comprimirá su (s) archivo (s) de video. Paso 2: Abra su cuenta de correo electrónico, redacte una dirección de correo electrónico, adjunte los archivos de video comprimidos y envíe el correo a sus amigos. Última modificación: 2025-01-22 17:01

Los principales objetivos de un discurso informativo son ayudar a explicar un tema específico y ayudar a la audiencia a recordar el conocimiento más tarde. Uno de los objetivos, quizás el objetivo más esencial que impulsa todos los discursos informativos, es que el orador informe a la audiencia sobre un tema en particular. Última modificación: 2025-01-22 17:01

El proyecto: crear una aplicación Hello World Vue con componentes de un solo archivo. Paso 1: crea la estructura del proyecto. Paso 2: instala las dependencias. Paso 3: Cree los archivos (excepto nuestro archivo de configuración de Webpack). Paso 4: Instruir a Webpack sobre lo que debe hacer. Paso 5: Configuración de nuestro paquete. Paso 7: Construyendo nuestro proyecto. Última modificación: 2025-01-22 17:01

La función Bloquear relleno le permite controlar cómo se aplica un relleno, esencialmente bloqueando su posición para que, dependiendo de dónde se coloquen las formas en relación con el degradado, el único degradado abarca todas las formas. Última modificación: 2025-01-22 17:01

Método 1: redireccionamiento XML local Paso 1: compruebe la URL de detección automática predeterminada. Paso 2: Cree un archivo de redireccionamiento XML local. Paso 3: agregue una referencia de detección automática a su registro. Paso 4: abre Outlook y configura tu cuenta. Última modificación: 2025-01-22 17:01

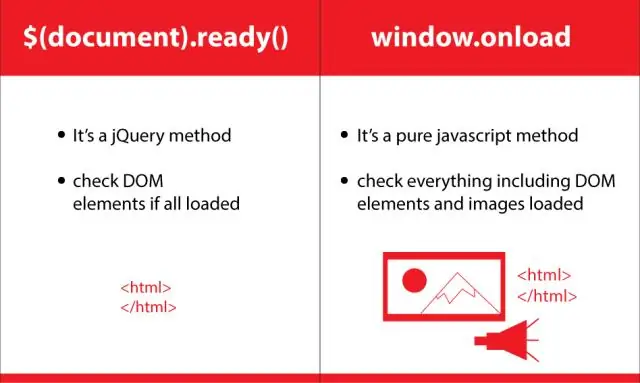

El método ready () se utiliza para hacer que una función esté disponible después de que se cargue el documento. Cualquiera que sea el código que escriba dentro del $ (documento). El método ready () se ejecutará una vez que la página DOM esté lista para ejecutar código JavaScript. Última modificación: 2025-01-22 17:01

Hacking ético - Herramientas NMAP. Nmap son las siglas de Network Mapper. Metasploit. Metasploit es una de las herramientas de explotación más poderosas. Traje de eructo. Burp Suite es una plataforma popular que se usa ampliamente para realizar pruebas de seguridad de aplicaciones web. Escáner de IP enojado. Caín y Abel. Ettercap. EtherPeek. SuperScan. Última modificación: 2025-01-22 17:01

Nueva instalación de fibra En el caso de que su hogar admita fibra, pero necesite una instalación para que se coloquen los cables y se instale el ONT, puede llevar desde un par de semanas hasta dos o tres meses. Última modificación: 2025-01-22 17:01

La evaluación y la autorización es un proceso de dos pasos que garantiza la seguridad de los sistemas de información. La evaluación es el proceso de evaluar, probar y examinar los controles de seguridad que han sido predeterminados en función del tipo de datos en un sistema de información. Última modificación: 2025-01-22 17:01

El apellido Jasper se deriva del nombre personal Jasper, que es la forma inglesa habitual de los nombres franceses Caspar, Gaspar y Gaspard. Última modificación: 2025-01-22 17:01

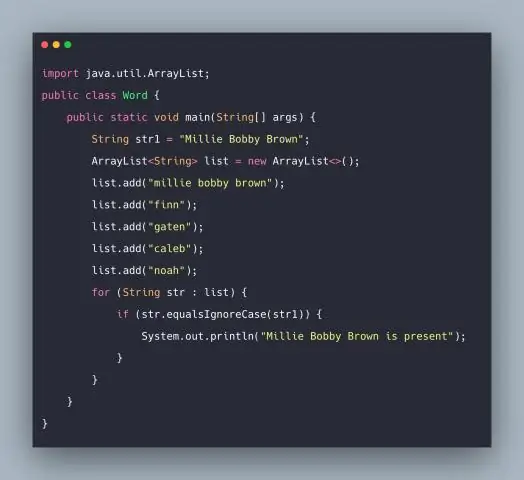

Utilice este método para comparar una cadena con un objeto que representa una cadena o un ID. equalsIgnoreCase (secondString) Devuelve verdadero si secondString no es nulo y representa la misma secuencia de caracteres que String que llamó al método, ignorando el caso. Última modificación: 2025-01-22 17:01

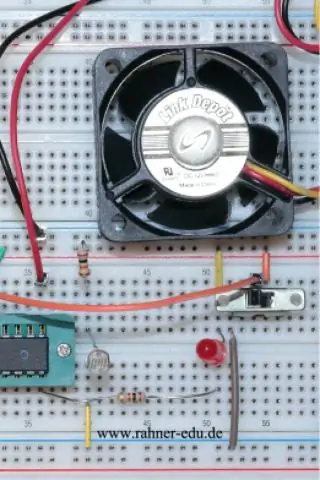

La sensibilidad de la mayoría de los LED es muy estable a lo largo del tiempo. También lo son los fotodiodos de silicio, pero los filtros tienen una vida útil limitada. Los LED pueden emitir y detectar luz. Esto significa que se puede establecer un enlace de datos óptico con un solo LED en cada extremo, ya que no se necesitan LED de transmisión y recepción separados. Última modificación: 2025-06-01 05:06

Producto cárnico de alta temperatura. Última modificación: 2025-01-22 17:01

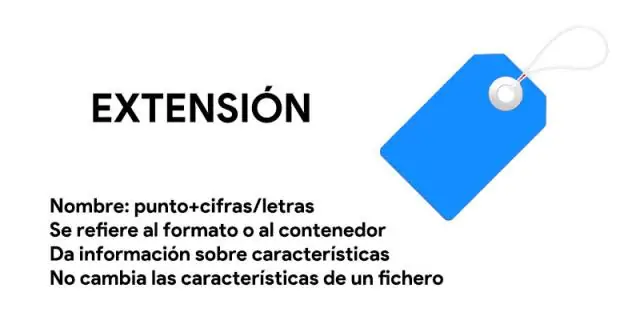

Archivos que contienen el. La extensión de archivo .edb es la más utilizada por los archivos de datos de buzón que han sido guardados por Microsoft Exchange Server. EDB es un acrónimo de Exchange Database. Los archivos EDB son archivos de bases de datos de intercambio que almacenan mensajes en proceso y no SMTP. Última modificación: 2025-01-22 17:01

Los siguientes son ejemplos comunes de comunicación no verbal. Lenguaje corporal. Lenguaje corporal como expresiones faciales, posturas y gestos. Contacto visual. Los humanos suelen buscar información en los ojos. Distancia. Su distancia de las personas durante la comunicación. Voz. Tocar. Moda. Comportamiento. Tiempo. Última modificación: 2025-01-22 17:01

Importe el archivo de Solidworks directamente a AutoCAD. En la línea de comando de AutoCAD, escriba IMPORTAR. En la ventana de diálogo Importar archivo, haga clic en el menú desplegable Archivos de tipo y seleccione Solidworks (. Última modificación: 2025-01-22 17:01

El HTML | El atributo de acción se utiliza para especificar dónde se enviarán los datos del formulario al servidor después de enviar el formulario. Se puede utilizar en el elemento. Valores de Atributo: URL: Se utiliza para especificar la URL del documento donde se enviarán los datos después del envío del formulario. Última modificación: 2025-01-22 17:01

Security Assertion Markup Language (SAML) es un estándar abierto que permite a los proveedores de identidad (IdP) pasar las credenciales de autorización a los proveedores de servicios (SP). La adopción de SAML permite que las tiendas de TI utilicen soluciones de software como servicio (SaaS) mientras mantienen un sistema de gestión de identidad federado seguro. Última modificación: 2025-01-22 17:01

La salida del enrutador en Angular funciona como un marcador de posición que se utiliza para cargar los diferentes componentes de forma dinámica en función del componente activado o el estado de la ruta actual. La navegación se puede realizar utilizando la directiva de salida del enrutador y el componente activado se llevará a cabo dentro de la salida del enrutador para cargar su contenido. Última modificación: 2025-01-22 17:01

Creación del encabezado de autenticación básica HTTP de soapUI En la ventana Solicitud, seleccione la pestaña Encabezados. Haga clic en + para agregar un encabezado. El nombre del encabezado debe ser Autorización. En el cuadro de valor, escriba la palabra Básico más el nombre de usuario codificado en base64: contraseña. Última modificación: 2025-01-22 17:01

El código seguro para subprocesos es aquel que se puede realizar desde varios subprocesos de forma segura, incluso si las llamadas ocurren simultáneamente en varios subprocesos. El código reentrante significa que puede hacer todas las cosas que puede hacer el código seguro para subprocesos, pero también garantizar la seguridad incluso si llama a la misma función dentro del mismo hilo. Última modificación: 2025-01-22 17:01

Todos los modelos de iPhone desde el 5 al 7+ utilizan la misma tarjeta SIM. Cualquier teléfono que tome un nanosim puede usar cualquier otro nanosim (para la red para la que fue construido, por supuesto, a menos que el teléfono esté desbloqueado). Las tarjetas SIM son gratuitas para los clientes de AT&T en las tiendas de AT&T. No hay una razón legítima para cortar una tarjeta SIM de AT&T. Última modificación: 2025-01-22 17:01

React Native no es un marco difícil de aprender en comparación con otros marcos. Para convertirse en un desarrollador de aplicaciones React Native exitoso, debe conocer todo el ecosistema. Una de las mayores ventajas de react native es su posibilidad de escribir código multiplataforma. Conceptos específicos reales de React Native. Última modificación: 2025-01-22 17:01

Una sobrecarga de energía, un rayo, una falla de hardware o un desastre natural podrían dejarlo sin sus datos importantes o sin el uso de su computadora. Hacer una copia de seguridad de sus archivos puede ayudarlo a evitar un desastre. Hacer una copia de seguridad es simplemente hacer una copia electrónica de los archivos y almacenar esa copia en un lugar seguro. Última modificación: 2025-01-22 17:01

7 respuestas Esto eliminará la etapa de todos los archivos que podría haber preparado con git add: git reset. Esto revertirá todos los cambios locales no confirmados (deben ejecutarse en la raíz del repositorio): git checkout. Esto eliminará todos los archivos locales sin seguimiento, por lo que solo quedan los archivos con seguimiento de git: git clean -fdx. Última modificación: 2025-01-22 17:01

Nmap, abreviatura de Network Mapper, es una herramienta gratuita de código abierto para el escaneo de vulnerabilidades y el descubrimiento de redes. Los administradores de red utilizan Nmap para identificar qué dispositivos se están ejecutando en sus sistemas, descubrir hosts que están disponibles y los servicios que ofrecen, encontrar puertos abiertos y detectar riesgos de seguridad. Última modificación: 2025-01-22 17:01

GDB son las siglas de GNU Project Debugger y es una poderosa herramienta de depuración para C (junto con otros lenguajes como C ++). Le ayuda a hurgar dentro de sus programas C mientras se ejecutan y también le permite ver qué sucede exactamente cuando su programa falla. Última modificación: 2025-01-22 17:01

"No, no es posible que un modelo LP tenga exactamente dos soluciones óptimas". Un modelo LP puede tener 1 solución óptima o más de 1 solución óptima, pero no puede tener exactamente 2 soluciones óptimas. Última modificación: 2025-01-22 17:01